ทางทีม Incognito Lab ได้ไปร่วมงาน DEF CON 31 ที่ Las Vegas ประเทศสหรัฐอเมริกา โดยปกติแล้วในงาน DEF CON จะมีกลุ่ม community แยกย่อยไปอีกหลายกลุ่ม ซึ่งจะถูกเรียกว่า village โดยในโพสนี้ก็จะมารีวิวถึงบรรยากาศของ Social Engineering Community Village ในช่วงที่มีการแข่งขัน Vishing Competition

ป้ายหน้าห้อง Social Engineering Community Village

เกริ่นก่อนเข้าเรื่อง — Vishing คืออะไร?

บางท่านอาจจะไม่ค่อยคุ้นชินและสงสัยกับคำว่า Vishing ว่าหมายถึงอะไร Vishing มาจากคำว่า Voice + Phishing นั่นเอง ซึ่งก็คือการใช้โทรศัพท์ (เสียง) ในการโทรไปหลอกล่อเหยื่อเพื่อหลอกถามข้อมูลที่มีความสำคัญ หรือหลอกให้ทำอะไรบางอย่าง มาถึงตรงนี้หลาย ๆ คนคงพอจะนึกออกแล้ว ว่ามันคือสิ่งเดียวกันกับที่แก๊งค์คอลเซ็นเตอร์ทำอยู่ประจำนั่นแหละ

เข้าเรื่อง — รีวิวบรรยากาศ Vishing Competition

ที่ Social Engineering Community Village จะมีการจัดแข่งขันการทำ Vishing อยู่แล้วทุกปี โดยก่อนที่จะมาเข้าสู่ช่วงแข่งแบบ onsite live นั้น ทางทีมงานจัดการแข่งจะมีการแจ้งชื่อบริษัทเป้าหมายในการแข่งขันให้ผู้เข้าแข่งขันทราบ และผู้เข้าแข่งขันจะต้องทำการ OSINT บริษัทเป้าหมายเพื่อหาข้อมูลมาล่วงหน้าก่อนที่จะเริ่มทำ Vishing จริง (และต้องทำ OSINT report และ Vishing report ส่งเพื่อทำคะแนนด้วย) โดยวิธีการสมัครและขั้นตอนก่อนเริ่ม onsite live สามารถอ่านเพิ่มเติมได้ที่ https://www.se.community/vishing-competition/

สำหรับในวันแข่งขันจริง ผู้เข้าแข่งขันต้องเข้าไปอยู่ในห้องเก็บเสียง และจะมีการถ่ายทอดภาพและเสียงจากในห้องเก็บเสียงตอนที่คุยโทรศัพท์ออกมาให้คนในห้องประชุมได้ดูและได้ฟัง ซึ่งในวันที่ทีมงาน Incognito Lab ได้เข้าไปฟังนั้นมีคนเข้ามาฟังกันเต็มห้องเลยทีเดียว และในห้องนี้จะห้ามอัด video และอัดเสียงโดยเด็ดขาด (แต่สามารถถ่ายรูปได้อยู่)

DEF CON 31: Vishing Competition Review

เวลาของการแข่งขันคือ 22 นาที โดยใน 22 นาทีนี้ผู้เข้าแข่งขันต้องโทรหาบริษัทเหยื่อและพยายามหลอกถามคำถามตาม objective ที่ผู้จัดงานกำหนดมาให้ได้

ตัวอย่าง objective เช่น ข้อมูลเกี่ยวกับเรื่อง access control, การใช้งาน VPN, การใช้งาน MFA, operating system ที่ใช้, web browser ที่ใช้, security guard เป็นต้น

จากนั้นเมื่อครบเวลาจะมี commentator 3 คนยกป้ายให้คะแนน (คนละไม่เกิน 10 คะแนน) ซึ่งตอนที่ทางทีมงาน Incognito Lab เข้าไปดูนั้น ได้เข้าไปในช่วงที่ 2 ทีมกำลังแข่งขันกันอยู่พอดี โดยทั้งสองทีมจะต้อง Vishing ไปที่บริษัทเดียวกัน (แต่ใครจะได้เริ่มก่อนนั้นจะมีการโยนเหรียญตัดสินเอา) ทีมแรกคือ ทีม Obsidian Spectre (ทีมนี้มีคนเดียว) และทีมที่สองคือทีม Mr.Hackermen (ทีมนี้มีสองคน)

- ทีม Obsidian Spectre

หลอกล่อว่าเป็นพนักงาน IT และสร้างสถานการณ์กดดัน บีบบังคับว่า เหลือเวลาทำงานอีกนิดเดียว เย็นแล้วจะรีบกลับ ช่วยตอบคำถามเหล่านี้ให้หน่อย แล้วก็มีการพยายามหลอกล่อถามคำถามให้ได้ตาม objective ของการแข่งขัน

Source: https://twitter.com/sec_defcon/status/1690141268519870464/photo/1

- ทีม Mr.Hackerman

คนแรก แนวพูดจาฉะฉาน ชัดเจน โทรบอกว่ามาจากแผนกที่เป็น Employee Survey ก็ดูจริงจัง

คนที่สอง แนวคุยชิว ๆ เหมือนคนทำงานปกติ บอกว่ามาจากแผนกที่เป็น Employee Survey เหมือนกัน โดยก็คุยแนว ๆ เพื่อนร่วมงานขอให้ช่วยตอบโน่นนี่นะ ถึงแม้ว่าบางคำถามจะงี่เง่าก็ขอให้ช่วยตอบหน่อยนะ

Source: https://twitter.com/sec_defcon/status/1690151931686350848/photo/1

โดยสไตล์เท่าที่ฟังของทั้งสองทีมในภาพรวมคือเริ่มจากแสดงตัวว่ามาจากไหน ให้เหยื่อเชื่อถือ จากนั้นก็เริ่มไล่คำถาม โดยคำถามจะไม่ใช่ปลายเปิดซะทีเดียว เช่น

- เครื่องที่ใช้อยู่เป็นเครื่อง POS (point of sale) หรือว่า PC ? (บริษัทเหยื่อเป้าหมายเป็นบริษัทที่ทำธุรกิจเกี่ยวกับการขายอาหารประเภทหนึ่ง)

- PC ที่ใช้อยู่ Windows 10 ป่าว?

- PC มี Antivirus เป็น Sentinel One ไหม?

- ถ้าไม่รู้ว่า AV อะไร ช่วยพิมคำสั่งนี้ในช่อง search แล้วพูด output ให้ฟังหน่อย

โดยระหว่างการแข่งขันและถ่ายทอดภาพในห้องประชุม แน่นอนว่ามันจะต้องมีจังหวะที่รู้สึก awkward อยู่บ้าง ซึ่งก็เป็นจังหวะที่ผู้จัดงานสามารถแทรก meme ให้ได้ฮากันเป็นระยะ ๆ

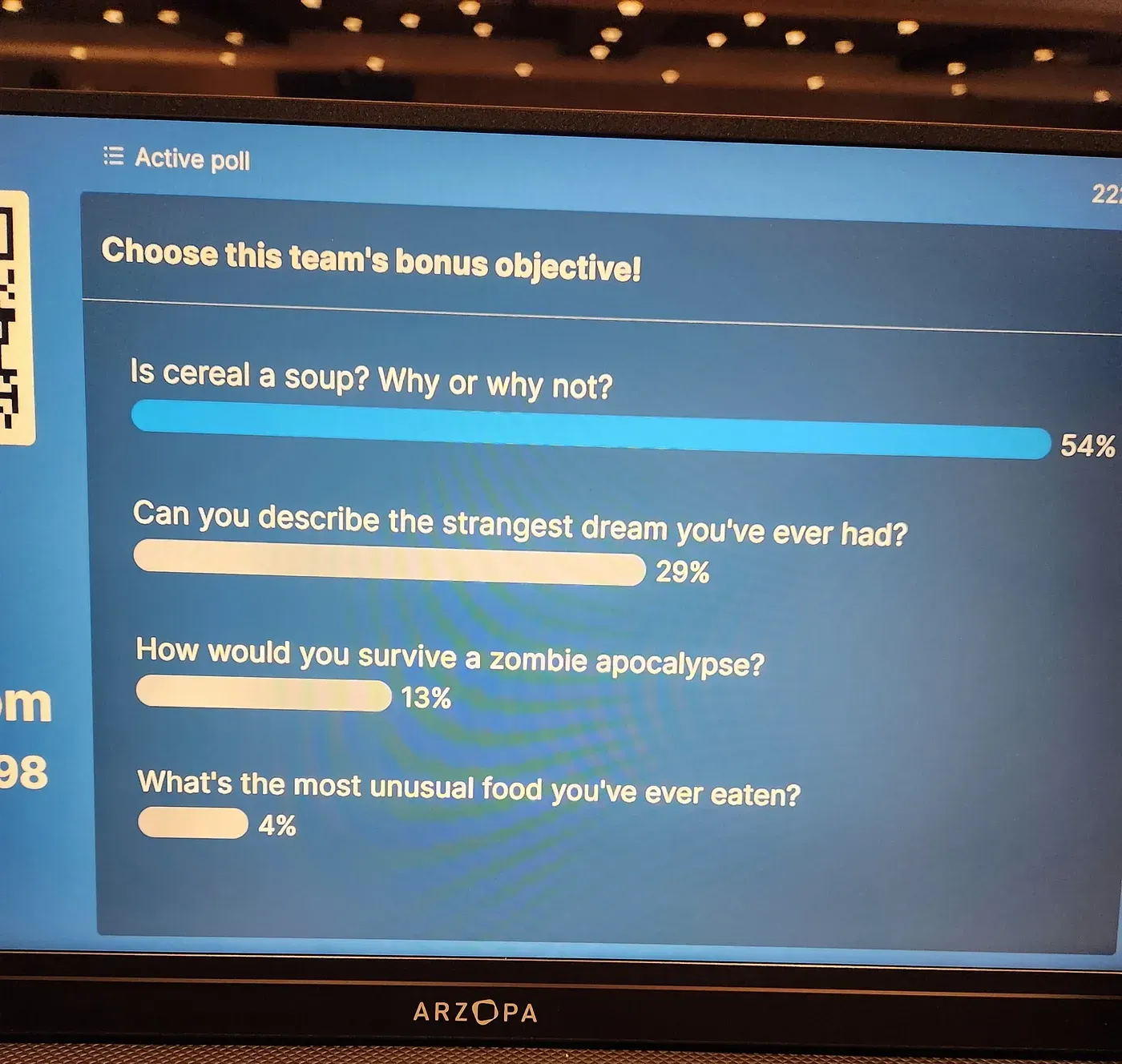

และอีกจุดหนี่งที่ค่อนข้างได้รับเสียงหัวเราะ และท้าทายสำหรับผู้เข้าแข่งขันด้วยเช่นเดียวกัน คือจะมีการการเปิดให้ผู้ฟังในห้องร่วมกันโหวตคำถามที่ผู้แข่งขันจะต้องถามเหยื่อให้ได้จึงจะได้คะแนน bonus เพิ่ม (และแน่นอนว่าคำถามจะเน้นไปทางฮา ๆ และไม่เกี่ยวอะไรกับเรื่องที่ผู้เข้าแข่งขันกำลังคุยกับเหยื่ออยู่เลย) ตัวอย่างคำถาม…

Source: https://twitter.com/sec_defcon/status/1690034647663837184/photo/1

การได้เข้าไปสัมผัสกับบรรยากาศแบบนี้เป็นประสบการณ์ดี ๆ ครั้งหนึ่งในชีวิตที่คนทางสายงานด้าน cyber security ควรเข้าไปสัมผัสเป็นอย่างยิ่งครับ

ข้อมูลเพิ่มเติม

Conflict International เคยทำคลิปโชว์ทำ Vishing จริงใน DEF CON 23 เมื่อปี 2017 ไว้ สามารถไปลองดูกันได้ครับ

วิธีการป้องกันตัวเองจาก Vishing

Vishing นี้จริง ๆ แล้วก็คือวิธีการเดียวกันกับที่แก๊งค์คอลเซ็นเตอร์ที่ระบาดเป็นอย่างหนักในประเทศไทยใช้งานอยู่นั่นเอง แล้วเราจะสร้างภูมิคุ้มกันตัวเองให้ไม่ตกเป็นเหยื่อได้ง่าย ๆ จากวิธีการแบบนี้ได้อย่างไรบ้าง?

- ให้ทำการยืนยันตัวตนผู้ที่โทรเข้ามาเสมออย่าหลงเชื่อเพียงเพราะผู้ที่โทรเข้ามานั้นมีข้อมูลส่วนตัวของเรา หรือข้อมูลที่ดูแล้ว(เหมือนจะ)น่าเชื่อถือ (ให้คิดไว้เสมอว่าข้อมูลของเราไม่ว่าจะส่วนตัวมากน้อยแค่ไหน ก็มีโอกาสที่อาจจะรั่วไหลออกไปยังมิจฉาชีพแล้วไม่ว่าทางใดก็ทางหนึ่งเสมอ) ซึ่งวิธีการที่ควรทำก็อย่างเช่น หากมีผู้โทรเข้ามาอ้างว่าเป็นพนักงานจากธนาคาร ก็ให้ทำการตรวจสอบเบอร์โทรจากเว็บไซต์ทางการของธนาคารว่ามีการใช้งานเบอร์โทรตามที่โทรเข้ามาจริงหรือไม่ รวมถึงหากมีการแจ้งให้ทำธุรกรรมที่น่าสงสัยก็ควรที่จะติดต่อกลับไปยังธนาคารเองโดยตรงเพื่อยืนยันให้แน่ใจว่าผู้ที่โทรเข้ามานั้นเป็นพนักงานธนาคารจริง ๆ หรือไม่ และมีการแจ้งให้ทำธุรกรรมดังกล่าวจริงหรือไม่

- ใช้ application ที่ช่วยในการกรองเบอร์โทรศัพท์ที่โทรเข้ามาว่าน่าจะเป็นมิจฉาชีพหรือไม่ เช่น whoscall เป็นต้น แต่ทั้งนี้ทั้งนั้นก็ควรจะตรวจสอบ permission ของ application ที่จะใช้ให้ดีด้วย ว่ามีการขอ permission การเข้าถึงข้อมูลที่เหมาะสมหรือไม่, มีการส่งข้อมูล contact ที่อยู่ภายในโทรศัพท์ของเราไปที่ server เจ้าของ application หรือไม่ และเราที่เป็นผู้ใช้สามารถที่จะรับความเสี่ยงในกรณีที่ข้อมูลถูกส่งออกไปได้มากน้อยเพียงใด

Up Next

ARTICLES

May

29

2023

Application Penetration Tester (eMAPT) 2023

วันนี้ผมจะมาเล่าถึงการไปสอบเอา Certificate ที่สายทำ Mobile Application Penetration Testing ต้องมีกัน คือ eLearnSecurity Mobile Application Penetration Tester (eMAPT)

READ MORE

ARTICLES

May

19

2023

SSH Tunnel for Penetration Testing

หลาย ๆ คนน่าจะคุ้นเคยกับ Secure Shell (SSH) กันดี ว่าเป็น protocol ที่มีการเข้ารหัสซึ่งใช้ในการเชื่อมต่อไปยังเครื่องคอมพิวเตอร์ต่าง ๆ หรือแม้แต่ใช้งานในการเคลื่อนย้ายไฟล์ระหว่าง host แต่รู้หรือไม่ว่า SSH ยังสามารถที่จะทำสิ่งที่เรียกว่า "SSH Tunnel" ได้อีกด้วย

READ MORE

ARTICLES

Mar

07

2023

Black Kite ตอนที่ 1

วันนี้จะมาเล่าถึง Black Kite ซึ่ง Partner ที่ทาง Incognito Lab ด้วยตั้งแต่ปีที่แล้ว โดย Black Kite เป็น Solution ประเภท IT Vendor Risk Management (IT VRM)

READ MORE