ช่วงที่ผ่านมา ผมมีโอกาสไปข้องเกี่ยวกับมัลแวร์ตัวหนึ่งที่ชื่อว่า Lumma Stealer พอเริ่มศึกษาลึกลงไปก็พบว่า… นี่คือหนึ่งใน “ขาใหญ่” ของตลาด ข้อมูลรั่วไหล ในปี 2024–2025 มันไม่ใช่แค่มัลแวร์ธรรมดา แต่มันคือ Malware-as-a-Service (MaaS) ที่กำลังเติบโตอย่างรวดเร็ว

มันขโมยอะไรได้บ้าง

สิ่งที่มันชอบขโมยมีตั้งแต่:

- ข้อมูลบัตรเครดิต

- Login credentials

- Cookies จากเว็บไซต์ต่างๆ

- Private keys ของ crypto wallet

- ข้อมูลจาก 2FA browser extensions

ข้อมูลใน Log ของ Lumma ค่อนข้างน่าสนใจ ไม่ใช่แค่มีแต่สิ่งที่มันขโมยมาได้เท่านั้น มันยังทำ Profiling ของเครื่องที่ infected ไว้ด้วย ไม่ว่าจะเป็น IP, hostname, installed application, โครงสร้างไฟล์ที่สำคัญบนเครื่อง มันเก็บไว้หมดเลย

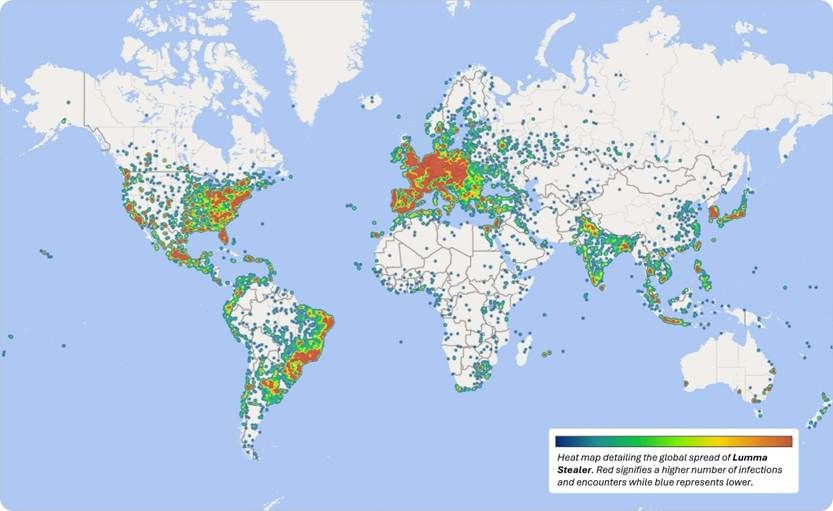

รายงานจาก Microsoft (พ.ค. 2025) แสดงให้เห็นว่าเครื่องที่ติด Lumma กระจายอยู่ทั่วโลก และในประเทศไทยเองก็มีตั้งแต่โซน “สีเขียว” ไปจนถึง “สีแดงเข้ม” บางจุด แปลว่าเราก็ไม่รอดจากการเป็นเป้าหมายเช่นกัน แหล่งข้อมูล: Microsoft Security Blog – May 21, 2025

เทคนิคการแพร่กระจาย

Lumma ใช้หลายกลยุทธ์ที่เราคุ้นหู แต่เล่นให้เนียนและน่ากลัวกว่าเดิม:

- Phishing Email – อีเมลปลอมที่ดูแทบไม่ต่างจากของจริง

- Malvertising – ซื้อโฆษณาบน search engine แล้วหลอกให้คนโหลดแอปจากเว็บปลอม

- Drive-by Download – แฮ็กเว็บที่ถูกต้องตามกฎหมายแล้วใส่โค้ด JavaScript ให้ผู้ใช้ดาวน์โหลดไฟล์

- Trojanized Application – ฝังโค้ดมัลแวร์ในไฟล์เกมเถื่อน, mod Minecraft, หรือ “VPN ฟรี”

ตัวอย่างที่พบบ่อย: มีวิดีโอบน YouTube สอนโกงเกม แจกไฟล์ zip ที่เข้ารหัส พร้อมบอกว่าต้องปิด Antivirus ก่อนติดตั้ง ผู้ใช้ที่หลงเชื่อก็กลายเป็นเหยื่อทันที เกมโกงไม่ได้ แต่เครื่องโดน Lumma เข้าไปเรียบร้อย

มันไม่ใช่แค่มัลแวร์ แต่มันคือธุรกิจ

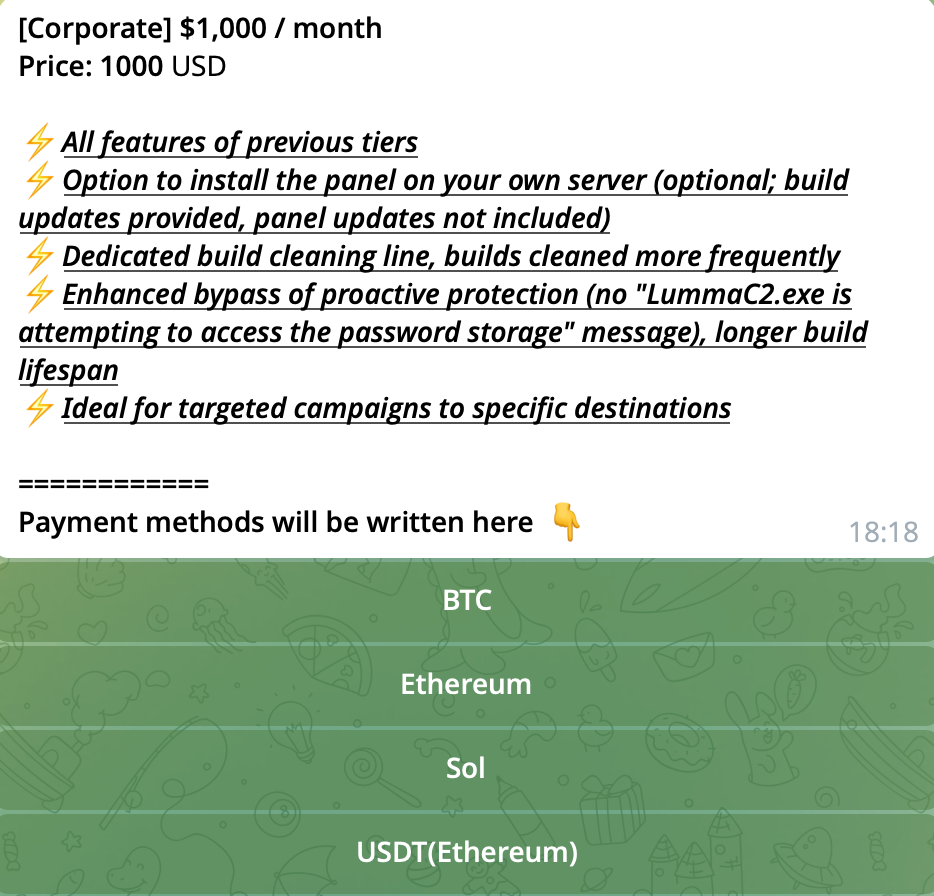

Lumma ดำเนินการแบบ บริการเช่า:

- แพ็กเกจเริ่มต้น: $250/เดือน

- แพ็กเกจขั้นสูง (พร้อม source code): $20,000+

สมาชิกได้รับการอัปเดตเวอร์ชันใหม่ๆ, dashboard จัดการเหยื่อ, และแม้กระทั่ง “ฝ่ายซัพพอร์ต” ผ่าน Telegram

การล่าครั้งใหญ่ และการกลับมาที่เงียบกว่าเดิม

กลางปี 2025 Microsoft, DOJ, Europol และ Cloudflare จัดปฏิบัติการล่าข้ามประเทศ:

- ปิดกว่า 2,300 โดเมน

- Sinkhole กว่า 1,300 โดเมน

- C2 Servers ถูกยึด

หลายคนคิดว่านี่คือตอนจบ… แต่ภายในไม่กี่สัปดาห์ Lumma ก็กลับมาอีกครั้ง คราวนี้มีการใช้ encryption technique มากขึ้น, ใช้ P2P infrastructure และช่องทางแพร่กระจายใหม่ที่ตรวจจับยากกว่าเดิม อ้างอิง: Microsoft Security Blog – June 2025

Credential Leak: จุดเริ่มของหายนะ

หลายการโจมตีไซเบอร์เริ่มจาก Credential Leak — ไม่ว่าจะรั่วจากเครื่องบริษัทหรือเครื่องส่วนตัวของพนักงาน ผลลัพธ์ก็ไม่ต่างกัน

การจัดกลุ่ม Credential Leak มักแบ่งเป็น 3 ประเภท:

- Compromised Employee – ข้อมูลบัญชี domain บริษัท

- 3rd Party Access – ข้อมูลบัญชีที่ใช้เข้าบริการภายนอก

- User/Customer – ข้อมูลบัญชีผู้ใช้นอกบริษัทที่ล็อกอินเข้าระบบบริษัท

Lumma ยังสามารถขโมย cookies ของเว็บไซต์ เพื่อข้าม 2FA ได้ในทันที

…แล้วนั่นแหละ คือสิ่งที่ Lumma ทำเงียบ ๆ อยู่บนเครื่องของเหยื่อ มันขุดข้อมูล ล้วงรหัสผ่าน สูบข้อมูลกระเป๋าคริปโตออกไป เหมือนโจรที่เดินออกจากบ้านคุณโดยไม่มีใครได้ยินเสียง

คำถามคือ…ตอนนี้ในบริษัทของคุณ มี “Lumma” เดินอยู่ในระบบเงียบ ๆ แบบนี้รึเปล่า?

เพราะความจริงก็คือ ส่วนใหญ่แล้วเราไม่มีทางรู้ตัวจนกว่ามันจะสายเกินไป

ถ้าคุณไม่อยากรอจนวันที่ข้อมูลลูกค้าหลุด รหัสผ่านถูกขโมย หรือเงินในบัญชีร่วงหาย — มาลองตรวจสอบให้แน่ใจก่อนว่าคุณปลอดภัยจาก Lumma และมัลแวร์สายขโมยข้อมูลอื่น ๆ

CONSULTING

Cyber security | Risk | Compliance Services Identify your organization’s security gaps, address the pain points, push the proper practice, and drive Security Transformation

Up Next

ARTICLES

Jul

23

2025

NTLM Authentication กำลังจะกลายเป็นอดีตจริงหรือ ?

Microsoft ออกมาประกาศว่า NTLM จะถูก deprecated อย่างเป็นทางการใน Windows 11 24H2 และ Windows Server 2025

READ MORE

ARTICLES

Jun

25

2025

Shadow Credentials in Active Directory: A Silent Threat

Shadow Credentials เป็นเทคนิคในการโจมตีรูปแบบหนึ่งที่ทำให้ attacker สามารถแฝงตัวเข้ายึดเครื่อง computer หรือ user ที่อยู่บน environment ของ Active Directory (AD) โดยที่ไม่จำเป็นต้องรู้รหัสผ่านของเป้าหมาย

READ MORE

ARTICLES

May

19

2025

Hey CHAT !! อธิบาย Prompt Injection

Prompt Injection คือ การโจมตีที่ผู้ไม่ประสงค์ดีทำการควบคุมหรือเปลี่ยนแปลงการทำงานของ AI โดยการแทรกคำสั่ง (Prompt) เพื่อให้สามารถทำงานนอกเหนือจากการตั้งค่าที่ถูกกำหนดไว้

READ MORE