Cybersecurity for Startup/SME Business ตอนที่ 1/3

รู้หรือยัง ? ว่ากำลังตกอยู่ในความเสี่ยง

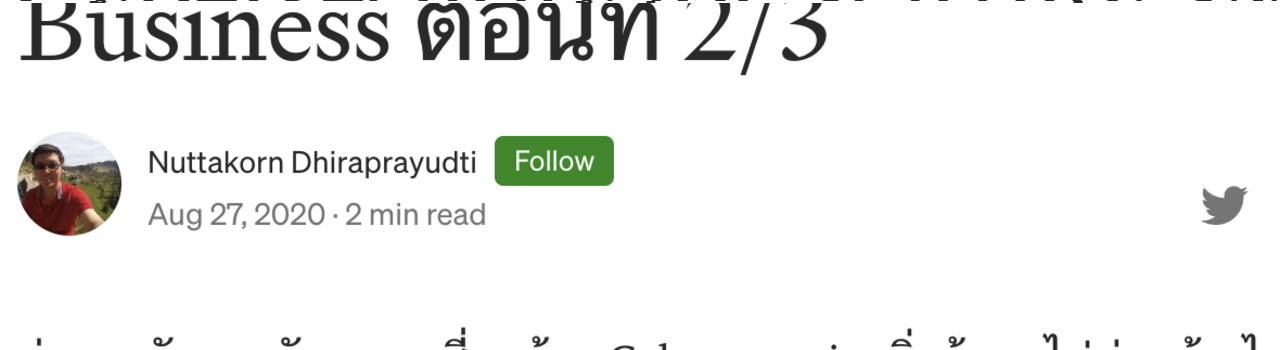

ก่อนจะจัดการกับความเสี่ยงด้าน Cybersecurity ยิ่งถ้าเราไม่ค่อยรู้อะไร เรายิ่งต้องเริ่มจากวางแผนอย่างมีหลักการ หากเริ่มต้นโดยแก้ปัญหาเป็นจุด ๆ จะการทำแบบนั้นก็เหมือนกับเราเดินหลงในป่าตอนกลางคืน ไม่มีไฟฉาย ดูทิศทางไม่เป็น เดินไปเดินมาก็อาจทำให้หลงกว่าเดิม บทความใน Series นี้เราแบ่งเป็น 5 ขั้นตอน

5 STEPS Cybersecurity Management

ขั้นตอนที่ 0: รู้จักตนเอง และ เข้าใจความเสี่ยงด้าน Cybersecurity ของตนเอง

ไม่มีใครรู้จักองค์กรดีเท่ากับผู้บริหารขององค์กร ความเสี่ยงหรือปัญหาที่เคยพบในอดีตที่เกี่ยวข้องกับเรื่อง IT ทั้งหมดควรจะต้องเตรียมไว้ นอกจากนี้สิ่งที่ควรมีเป็นข้อมูลคือข้อมูลของ Tangible Asset และ Non-tangilble Asset ขององค์กร ซึ่ง Asset เหล่านี้จะถูกนำมาใช้ประเมินความเสี่ยงด้าน Cybersecurity ในอนาคต

ที่บอกว่าไม่มีใครรู้จักองค์กรดีเท่ากับผู้บริหารขององค์กรนั้น ไม่ได้หมายความว่าผู้บริหารจะเห็นความเสี่ยงทั้งหมด แต่ด้วยข้อมูลที่ได้จากผู้บริหารและทีมงานนั้น ที่ปรึกษาด้าน Cybersecurity จะนำข้อมูลเหล่านั้นมาประเมินความเสี่ยง และ ช่วยตีกรอบปัญหา (Framing) ให้ผู้บริหารได้เริ่มเห็นความเสี่ยงจุดอื่น ๆ เพิ่มมากขึ้น

ขั้นตอนที่ 1: เข้าใจ Concept พื้นฐานของ Cybersecurity

Concept ด้าน Cybersecurity มีเยอะ แต่มีพื้นฐานไม่กี่ข้อที่ผู้บริหารองค์กรควรจะต้องเข้าใจเพื่อใช้ในการตัดสินใจ

Cybersecurity is all about risk: หลักการและเหตุผลอยู่บนความเสี่ยงขององค์กร ถ้าคิดว่าไม่มีความเสี่ยงไม่ต้องจัดการ หรือความ

เสี่ยงนั้นยอมรับได้ก็จบ แต่ถ้าความเสี่ยงนั้นยอมรับไม่ได้ก็ต้องถูกจัดการ

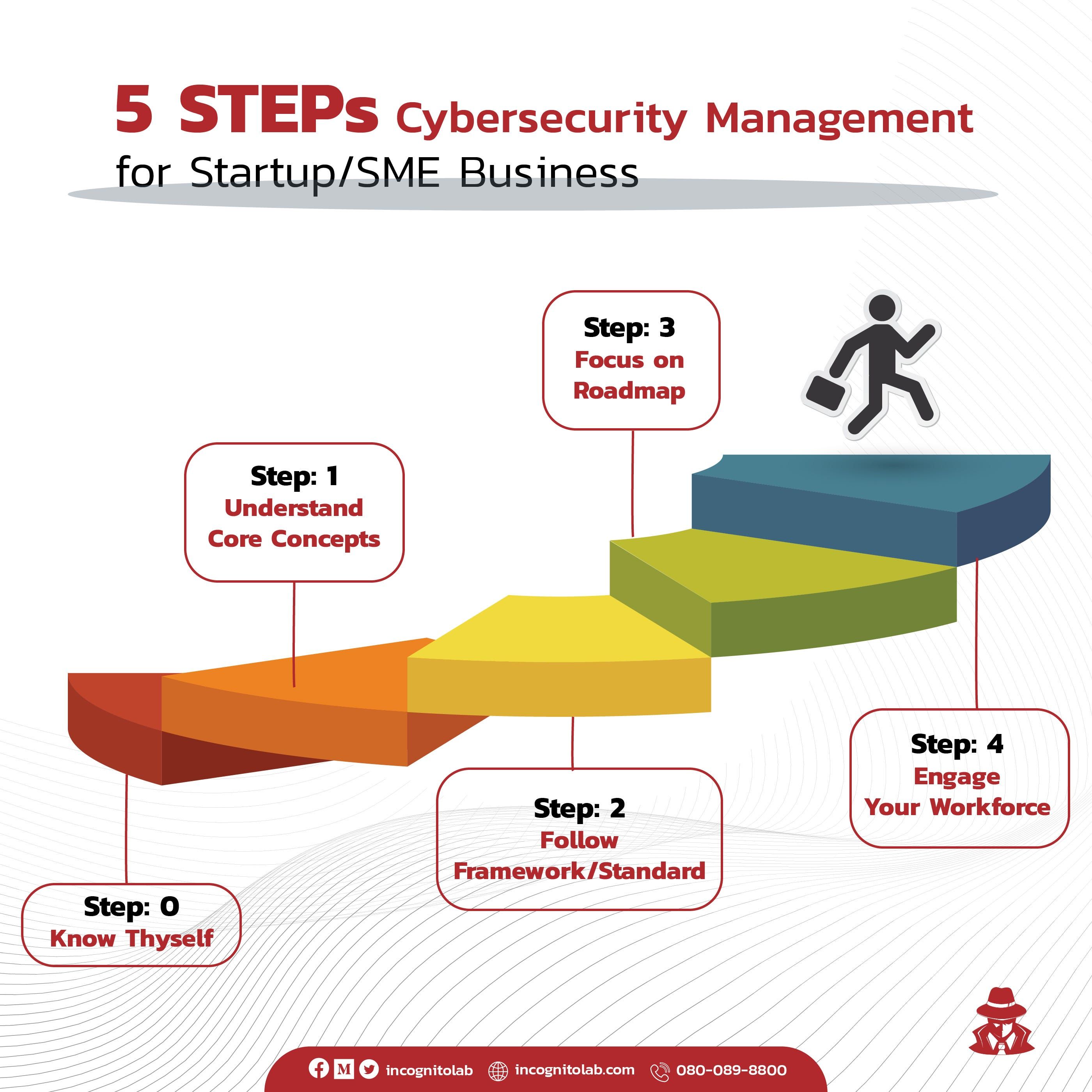

Defense-in-Depth: การป้องกันนั้นควรจะมีการป้องกันร่วมกันโดยใช้เทคนิคที่แตกต่างกัน ไม่ควรป้องกันแค่ชั้นเดียว ควรจะหลายชั้น เมื่อชั้นแรกเกิดปัญหาทำให้ไม่สามารถป้องกันได้ อย่างน้อยจะมีการป้องกันชั้นที่สองไว้ช่วยป้องกัน เพราะในความเป็นจริงแล้ว เราอาจจะไม่รู้เลยว่าการป้องกันชั้นแรกที่เราวางไว้เกิดปัญหาเมื่อไร หรือ มันจะถูกหลบหลีก (Bypass) ได้เมื่อไร

Cyber Security

Ref: https://www.peerlyst.com/posts/nhs-healthcare-defense-in-depth-shaun-van-niekerk

Reduce Attack Vector: การโจมตีต่าง ๆ ที่เกิดขึ้นที่เห็นในข่าวนั้น จุดเริ่มต้นส่วนใหญ่ไม่ได้ซับซ้อนอะไร แทบหนีไม่พ้นเรื่อง Configuration ที่ไม่ดี ไม่มีการลง Patch, ตั้งรหัสผ่านง่าย หรือ พนักงานตกเป็นเหยื่อ Phishing ซึ่ง Attack Vector หรือ Attack Surface คือ ช่องทางที่ผู้ร้ายสามารถใช้ในการโจมตีเข้ามาได้ ซึ่งสิ่งที่ควรทำคือลดช่องทางเหล่านี้ให้เหลือน้อยที่สุด เมื่อลดแล้วเราค่อยไปเพิ่ม Security ให้กับช่องทางที่เหลือเพื่อให้มีความปลอดภัยมากขึ้น

Prevent, Detect, Response: แบบเข้าใจง่าย ๆ เลยคือ เริ่มจากการป้องกัน (Prevent) ไม่ให้ปัญหาเกิด ถ้าป้องกันไม่ได้อย่างน้อยเราจะต้องทราบได้ (ตรวจจับได้, Detect) เมื่อตรวจจับได้แล้ว เราจะต้องตอบสนองต่อเหตุการณ์ (Response) ได้อย่างทันท่วงที ไม่ให้เกิดผลกระทบต่อองค์กร

ท่านที่อ่านอาจจะขัดใจ ทำไมไม่ป้องกันให้หมดเลยล่ะ ในความเป็นจริงนั้น Threat (ภัยคุกคาม) นั้นอาจจะป้องกันได้ แต่ต้องใช้เงินในการลงทุนที่สูงมากขึ้น ซึ่งเราอาจมีทางเลือกอื่นเช่นเราต้องการแค่ Detect ได้ โดยวิธีการนี้จะใช้เงินลงทุนที่น้อยกว่ามาก เมื่อประเมินความเสี่ยงแล้วการ Detect ได้อาจเป็นวิธีการที่เหมาะสม ซึ่งนั่นก็เป็นเสน่ห์ของความท้าทายในแต่ละองค์กรซึ่งมีบริบทที่แตกต่างกัน

100% secure does not exist: เรื่องนี้ขอให้ทำใจว่าการที่เราจะป้องกันทุกอย่างให้ปลอดภัย 100% ไม่โดน Hack ไม่โดนโจมตีนั้นเป็นไปได้ยาก ยิ่ง 100% secure of all time ยิ่งเป็นไปไม่ได้ ลองดูตัวอย่างบริษัทใหญ่ ๆ เช่น Facebook, Twitter ยังโดน Hack เลย แต่หลังจากโดน Hack เราจะจัดการอย่างไรให้เหมาะสมนั่นคือสิ่งที่ต้องคิด ทั้งนี้อย่าไปคาดหวังว่าจ่ายเงินซื้อ Solution A แล้วปัญหาที่ Solution A เสนอว่าจะช่วยได้แก้ได้ จะหายไปแน่นอนนั้นก็ควรจะต้องทำใจไว้หน่อย การที่จะทำให้ปลอดภัยได้นั้นจะต้องมีการทำและพัฒนาอย่างต่อเนื่อง (Continuous Improvement)

ขั้นตอนที่ 2: นำ Framework/Standard มาใช้งาน

ถ้าอยากจะป้องกันความเสี่ยงควรทำตามแนวทางที่มีการคิดมาแล้ว เปรียบเหมือน เราสร้างบ้าน แต่เราไม่มีสถาปนิก ไม่มีนักออกแบบภายใน บ้านอาจจะใช้การได้ แต่ประโยชน์ใช้สอย อาจจะไม่เต็มที่ หรือ มีการซื้อของเข้าบ้านแล้วไม่ Fit กัน ทำให้ต้องทิ้งของบางอย่างที่ซื้อมาก่อนหน้า

ซึ่งในมุมของ Cybersecurity ก็เช่นกัน องค์กรไม่ควรเริ่มจากมอง Solution ที่ Vendor แนะนำ เราควรจะต้องมีการนำ Cybersecurity Framework มาปรับใช้กับองค์กร อย่างน้อยเพื่อสร้าง Blueprint ของเราว่าสุดท้ายหน้าตาภาพรวมด้าน Cybersecurity ขององค์กรของเราจะเป็นอย่างไร

Cybersecurity Framework/Guideline มีเยอะ แต่เราควรจะเลือกอันไหนดีล่ะ?

ทาง Incognito Lab มีบริการด้านการให้คำปรึกษาวางแผน Roadmap ด้าน Cybersecurity ขององค์กร โดยสำหรับผู้เริ่มต้นเราแนะนำ CIS Controls ปัจจุบันเป็น Version 7.1 ซึ่งเป็น Prioritized set of action จำนวน 20 หัวข้อใหญ่ที่ช่วยสร้างการป้องกันทางด้าน Cybersecurity ในลักษณะ Defense-in-Depth

CIS Controls

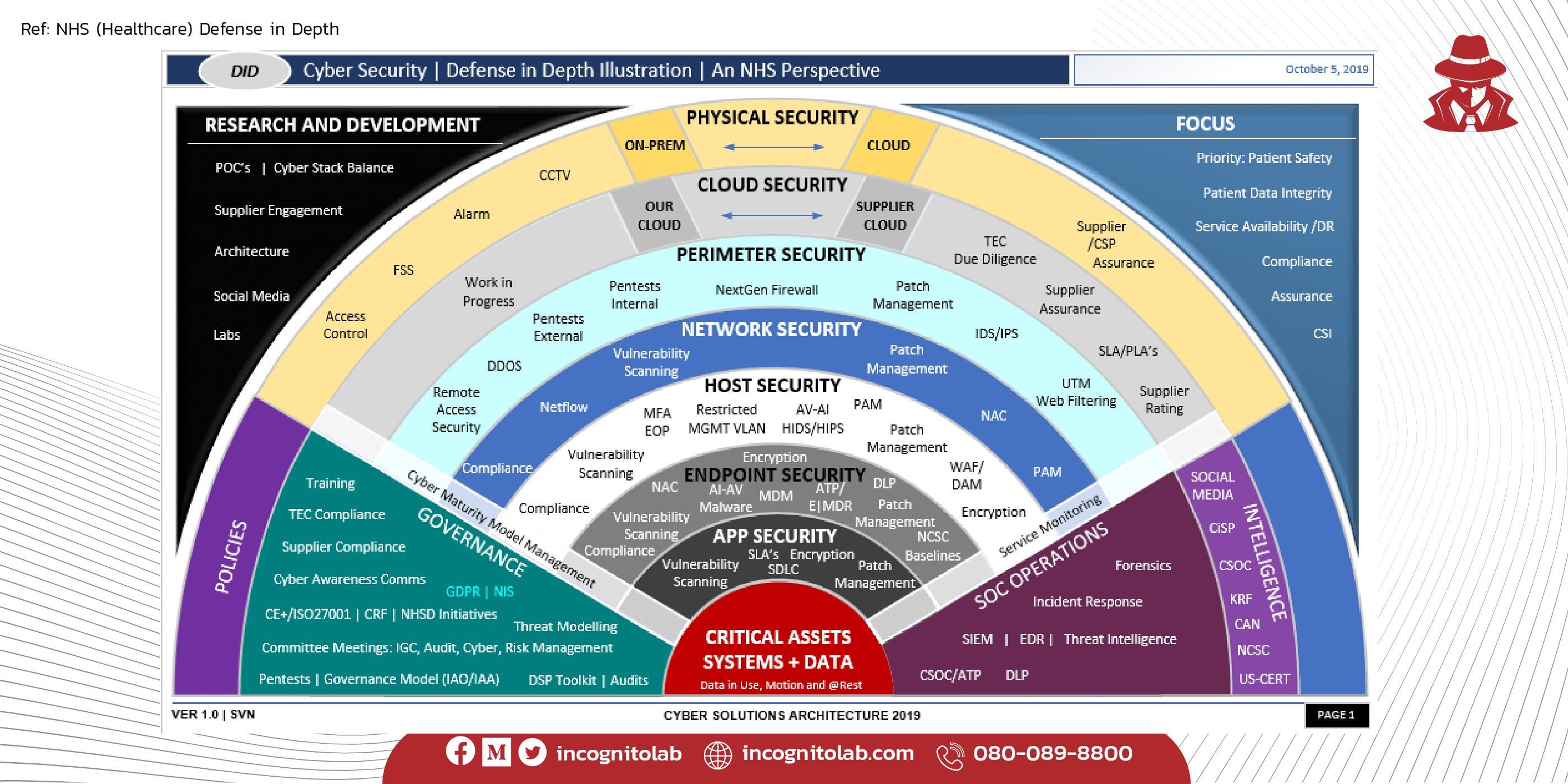

โดย 5 Principles หลักของ CIS คือ

5 Principles

ข้อแตกต่างระหว่าง CIS Controls และ Standard อื่น ๆ ที่เห็นได้ชัดคือ CIS Controls จะเน้นสิ่งที่ทำแล้วลดความเสี่ยงได้จริง แต่ CIS Controls ไม่สามารถถูก Certified ได้

กล่าวคือต่อให้เราทำตาม CIS Controls ทุกอย่าง ก็ไม่มีใบประกาศว่าเราปลอดภัยตาม CIS Controls นะ ซึ่งก็จะแตกต่างกับ Standard อย่าง ISO27001 ที่สามารถออกใบรับรองได้ว่าผ่านมาตรฐาน ISO27001 ซึ่งต่อให้ผ่าน ISO27001 ก็ไม่ได้แปลว่าจะปลอดภัยนะ เนื่องจากความเข้มข้นในข้อกำหนดที่แตกต่างกัน โดย ISO27001 จะเน้นไปที่ Process มากกว่า

ทั้งนี้ข้อแนะนำคือเริ่มจาก CIS Controls ก่อนเพื่อให้เกิดความปลอดภัย จากนั้นถ้ามีความต้องการด้าน Marketing หรือต้องการสร้างความน่าเชื่อถือเพิ่มค่อยไปทำ ISO27001

Incognito Lab ผู้เชี่ยวชาญให้บริการให้คำปรึกษาด้าน Cybersecurity สนใจบริการ หรือขอคำปรึกษา สามารถติดต่อได้ที่ 090–642–8988 หรือ contact@incognitolab.com

Cybersecurity for Startup/SME Business ตอนที่ 3/3

นี่เป็นตอนสุดท้ายของ Series นี้ วัตถุประสงค์ของบทความนี้เราอยากให้องค์กร Startup และ SME เห็นความเสี่ยงและแนวทางในการจัดการด้าน Cybersecurity เพื่อไม่ให้เกิดการสิ้นเปลืองทั้งในด้านของเวลา และ ทรัพยากร (บุคลากร และ เงินที่ใช้)

Up Next

ARTICLES

Mar

03

2021

Secure Code Warrior

วันก่อนเจอ Tweet ที่คุณ Troy Hunt เจ้าของ haveibeenpwned ได้ share มาเกี่ยวกับ paper อันนึงที่น่าสนใจมาก

READ MORE

ARTICLES

Mar

03

2021

หลักแห่งการออกแบบระบบอย่างมั่นคงปลอดภัย (Secure Design Principles)

ธนาคารรายใหญ่มีกฎระเบียบข้อบังคับในการคัดเลือกผู้ให้บริการหลายข้อ ทั้งในแง่ขีดความสามารถและความมั่นคงทางการเงินของบริษัท แต่เมื่อมีการจัดซื้อจัดจ้างผลิตภัณฑ์หรือบริการไปแล้ว

READ MORE

ARTICLES

Mar

02

2021

ทำความรู้จักกับ Application Sandboxing บน Mobile Platform

เมื่อพูดถึงกลไกการรักษาความปลอดภัยของ Smartphone ในปัจจุบัน ไม่ว่าจะ iOS, Android หรือ Windows Phone ล้วนมีกลไกการรักษาความปลอดภัยพื้นฐานมาอยู่แล้วซึ่งช่วยให้ผู้ใช้งานทั่วไปสามารถใช้งาน Smartphone ได้อย่างมั่นคงปลอดภัยในระดับหนึ่ง

READ MORE