Difference between Single-stage Ransomware and Multi-stage Ransomware

Incognito Lab

องค์กรที่มีแผนรับมือ (Incident Response) กรณีการโจมตีของ Ransomware Attack ต้องเริ่มมาทบทวนแผนกันใหม่นะครับเนื่องจากรูปแบบการโจมตีของ attackers มีชั้นเชิงที่จะบีบบริษัทหรือองค์กรที่ตกเป็นเหยื่อมากยิ่งขึ้น อย่างเคสล่าสุด Garmin ก็ต้องจ่ายค่า ransom ไปน่าจะเป็นเงินจำนวนไม่น้อย (โดนเรียกค่าไถ่ไป $10M)

GARMIN

จากประสบการณ์ที่ผมเคยเจอมาไม่ว่าเป็น incident หรือการทำ Cyber Drill พบว่าองค์กรในประเทศไทยแบ่งเป็นกลุ่มที่ไม่มีแผนรับมือ ransomware และกลุ่มที่มีแผนรับมือ ransomware โดยกลุ่มที่มีความพร้อมนั้นจะมี policy ว่าจะไม่จ่ายค่า ransom โดยเด็ดขาด หรือมีการ implement solution ด้าน backup อยู่ค่อนข้างพร้อม ณ วันนี้อาจจะต้องพิจารณาปรับให้มีความพร้อมและ resilient มากขึ้นเนื่องจากกระบวนการและเทคโนโลยีสิ่งที่มีอยู่พร้อมที่จะจัดการกับ Single-stage หรือ classical ransomware แต่อาจจะยังไม่พร้อมที่จะรับมือ Multi-stage Ransomware ซึ่งความแตกต่างของมันคือ

Single-stage ransomware: เป็น ransomware ที่เรารู้จักกันอยู่แล้ว เน้นโจมตีและ lock file ที่เครื่อง victim และขยายผลไปยัง asset อื่น ๆ ที่ไปได้ ส่วนใหญ่ถ้าองค์กรมีการ backup ที่ดีก็น่าจะรับมือไม่ยาก และจำนวน % ของเหยื่อที่จ่ายค่า ransom ให้ attackers ก็มีไม่ได้มากนักเท่าที่ผมทราบก็คือเฉลี่ยแค่หลักหน่วยเท่านั้น

แต่

Multi-stage ransomware: เป็น ransomware ที่มาภายหลังการแทรกซึมเข้ามาในองค์กร โดย attackers มักจะอยู่ในเครือข่าย (มีแนวโน้ม dwell time ระดับเป็น weeks) และหาทางขโมยข้อมูลสำคัญ (exfiltrate) และวาง ransomware ไว้เป็นลำดับท้ายสุด เพื่อทำการ blackmail และ leverage impact ให้เกิดขึ้นในวงกว้างโดยมี จุดประสงค์หลักให้องค์กรต้องจ่ายค่า ransom แน่ ๆ

มี Backup Operation ที่ดีแล้ว จะกลัวทำไม?

ทำไมต้องกลัว Multi-stage Ransomware ด้วย เพราะว่า attackers มีวิธีที่จะทำให้ backup operation ขององค์กรล้มเหลวไม่เป็นท่าได้ หลายวิธีเช่น

- หาก backup ที่เครื่องที่โดน ransomware, ransomware จะลบ backup นั้น ๆ ก่อน

- หากมี backup solution ที่เหมาะสม attackers เชื่อว่ากระบวนการ recovery ขององค์กรใช้เวลานานและอาจจะไม่ได้มีการทดสอบเป็นประจำก็ได้ ดังนั้นการกระจายก่อให้เกิดผลในวงกว้าง ย่อมทำให้องค์กรมีความสูญเสียไม่น้อย ดีไม่ดีอาจจะกู้กลับมาไม่ได้เยอะจริง ๆ ก็ได้ และการกู้กลับมา state อาจจะล้าหลังไปไกล เช่นหลายวัน หรือเป็น week ก็เป็นไปได้ ซึ่งถ้าโดนเยอะนี่ กระบวนการ recovery ก็ไม่หมู

- Attackers สามารถเล่นงาน OS ให้ corrupt ได้ เนื่องจากการ backup หากเน้น backup ที่ data อย่างเดียวหาก OS ถูกทำให้ใช้งานไม่ได้การ recover ทั้งเครื่อง และหลายเครื่องก็ใช้เวลาไม่น้อย

- strategy ในการเรียกค่า ransom ที่โหดขึ้น คือองค์กรจะโดน blackmail ขู่กรรโชกว่าจะปล่อยข้อมูลสำคัญขององค์กรหรือของลูกค้าบน Internet ซึ่งหลายองค์กรทั่วโลกรวมทั้งในไทยก็โดนเล่นงานเช่นกัน ซึ่งกรณีนี้องค์กรแค่โดน ransomware เป็นวงกว้างอย่างเดียวไม่พอยังถูกขโมยข้อมูลอีกด้วย

จะรับมือ Multi-stage Ransomware อย่างไร?

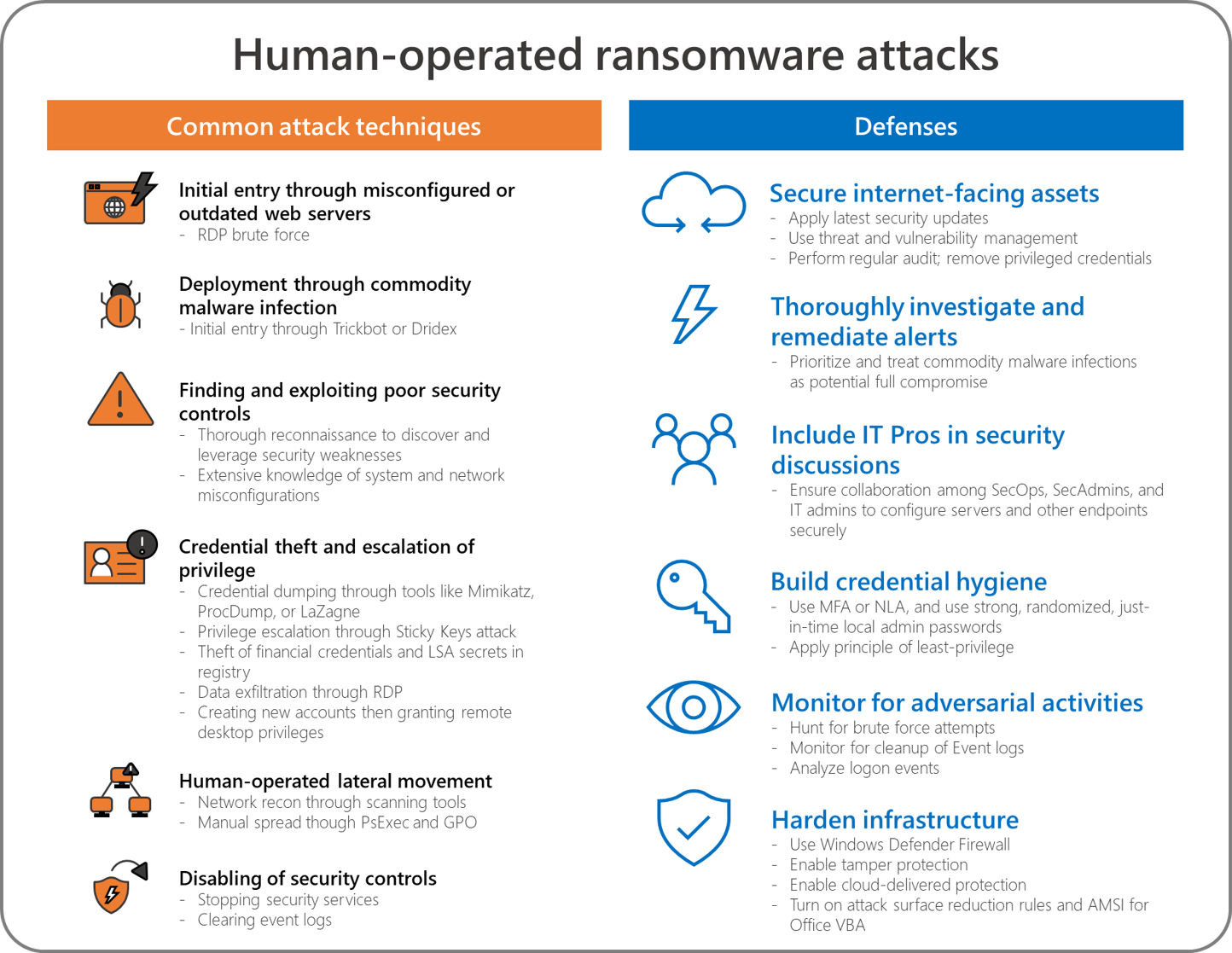

มีบทความ Human-operated ransomware attacks: A preventable disaster ของ Microsoft ในหัวข้อ Improving defenses to stop human-operated ransomware เขียนไว้ดีอยู่แล้วลองไปอ่านดูได้ที่ https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

Human-operated ransomware attacks

สำหรับองค์กรที่ไม่ได้ทบทวนแผนการรับมือ Incident Response กรณี Ransomware ผมแนะนำให้พิจารณานำมาปัดฝุ่นและปรับการรับมือให้รองรับ impact ของ Multi-stage Ransomware กันด้วยนะครับ

References

- Definition ของ Multi-stage Ransomware ขอใช้คำเดียวกับที่ Cybereason ใช้ ตาม https://www.cybereason.com/blog/cybereason-honeypot-multistage-ransomware

- บทความ บทความ Human-operated ransomware attacks: A preventable disaster ใน part การรับมือ ถือว่าเนื้อหาดีเอามาใช้ได้ https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

Up Next