Regulation, Standard, และ Guideline ที่ควรรู้ของ OT Security

Pornsook Kornkitichai

OT Security ย่อมาจาก Operational Technology Security หมายถึงความมั่นคงปลอดภัยของระบบควบคุมจัดการโครงสร้างพื้นฐานสำคัญ (ICS/SCADA) เช่น โรงไฟฟ้า โรงงานอุตสาหกรรม ระบบขนส่งสาธารณะหรือระบบน้ำประปาเป็นต้น ตั้งแต่งาน OT Security ชิ้นแรกที่ทำจนถึงงานปัจจุบัน ทั้ง site งานในประเทศไทยและต่างประเทศ ตั้งแต่โรงงานเล็ก ๆ จนถึงหอควบคุมการบิน รวมระยะเวลา 10 ปีแล้ว ผมเห็นความเปลี่ยนแปลงหลายอย่างในวงการ OT Security ที่มีความตื่นตัว และผู้เกี่ยวข้องให้ความสำคัญเพิ่มขึ้น บทความนี้จึงอยากรวบรวมข้อกำหนด กฎหมาย มาตรฐานและแนวทางของ OT Security เพื่อให้ผู้อ่านใช้อ้างอิงได้หากต้องไปทำงานด้าน OT Security อย่างจริงจัง หรือหากต้องการนำบางส่วนของ controls เหล่านี้ไปใช้ในองค์กรก็เป็นเรื่องดีเป็นอย่างยิ่ง

ตกลงกันก่อน

เนื่องจากระบบ OT มันเป็นคำที่ค่อนข้างกว้างมาก หากไปคุยกับ process engineer (engineer ตาม process network ของ flow งานขององค์กรนั้น) อาจจะเข้าใจคนละความหมาย จึงขออนุญาตใช้คำว่า ICS/SCADA เพื่อเป็นตัวแทนของระบบต่าง ๆ ดังนี้

Supervisory control and data acquisition (SCADA)

Distributed Control System (DCS)

Manufacturing Execution Systems (MES)

Energy Management System (EMS)

Automatic Meter Reading (AMR)

Automatic Metering Infrastructure (AMI)

Building Automation Systems (BMS)

สำหรับเนื้อหานั้น ผมจะขอไม่ลงในรายละเอียดมากนัก เนื่องจากผู้อ่านสามารถหาอ่านเองได้ แต่จะอธิบายคร่าว ๆ ว่ามันคืออะไร พร้อมทั้งให้ความเห็นผ่านประสบการณ์ที่เคยเห็นและเคยใช้งานมาก่อนนะครับ

มาทำความรู้จัก Regulation, Standard, และ Guideline ที่ควรรู้ในวงการ OT Security กันดีกว่า

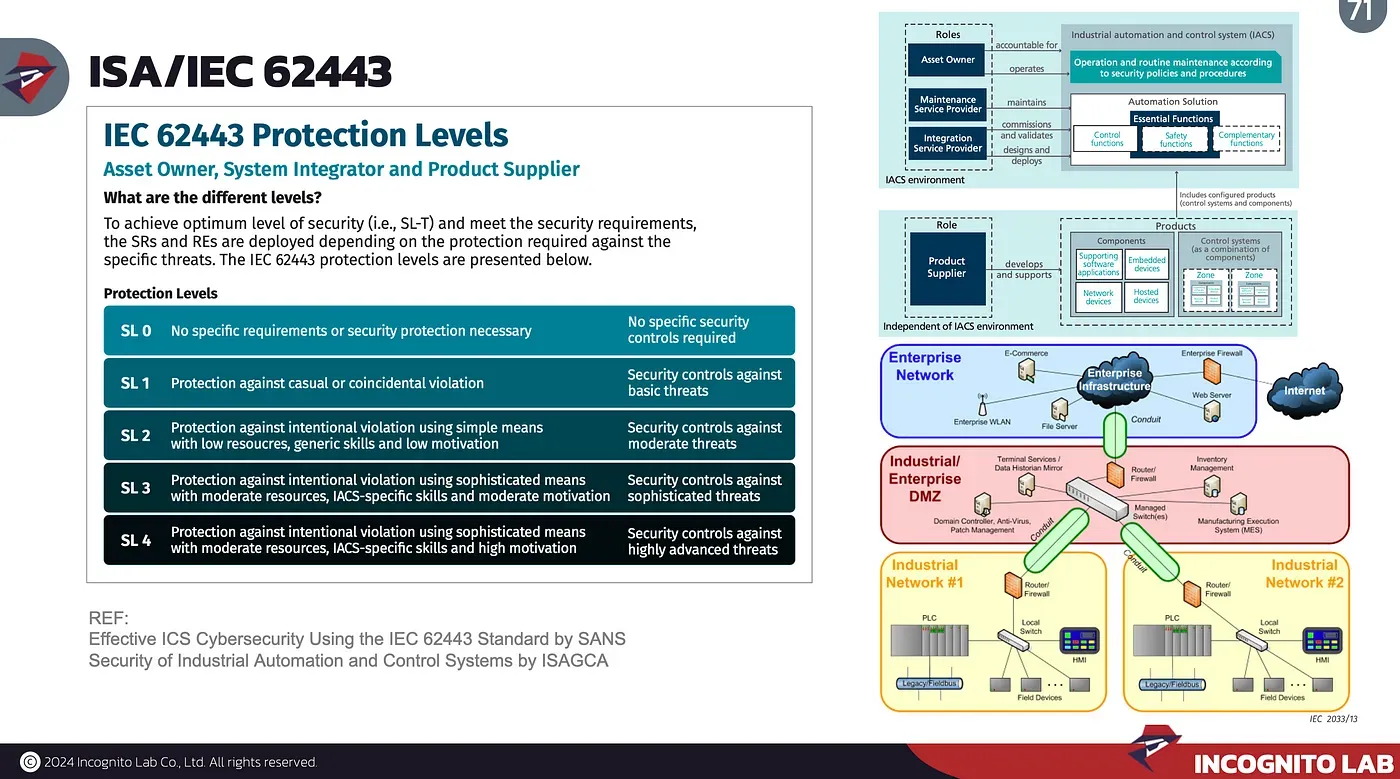

ISA/IEC 62443

ต่อยอดจาก ISA99 ที่มีมานานแล้ว ถ้าใครทำงานด้าน ICS/SCADA และต้องยุ่งเกี่ยวกับ Security ต้องรู้จักแน่นอน Standard series นี้พูดถึง cyber security, safety, integrity และ reliability ของ Industrial Automation and Control Systems (IACS) ใช้คำนี้เนื่องจากมีระบุอยู่ในมาตรฐาน มีความครบถ้วน พวกแนวความคิดเรื่อง network design กลุ่ม zone, subzone, และ conduit โดยส่วนตัวผมก็เริ่มเรียนรู้จากเอกสารฉบับนี้ตั้งแต่สมัย ISA99

components, protection levels ใน 62443

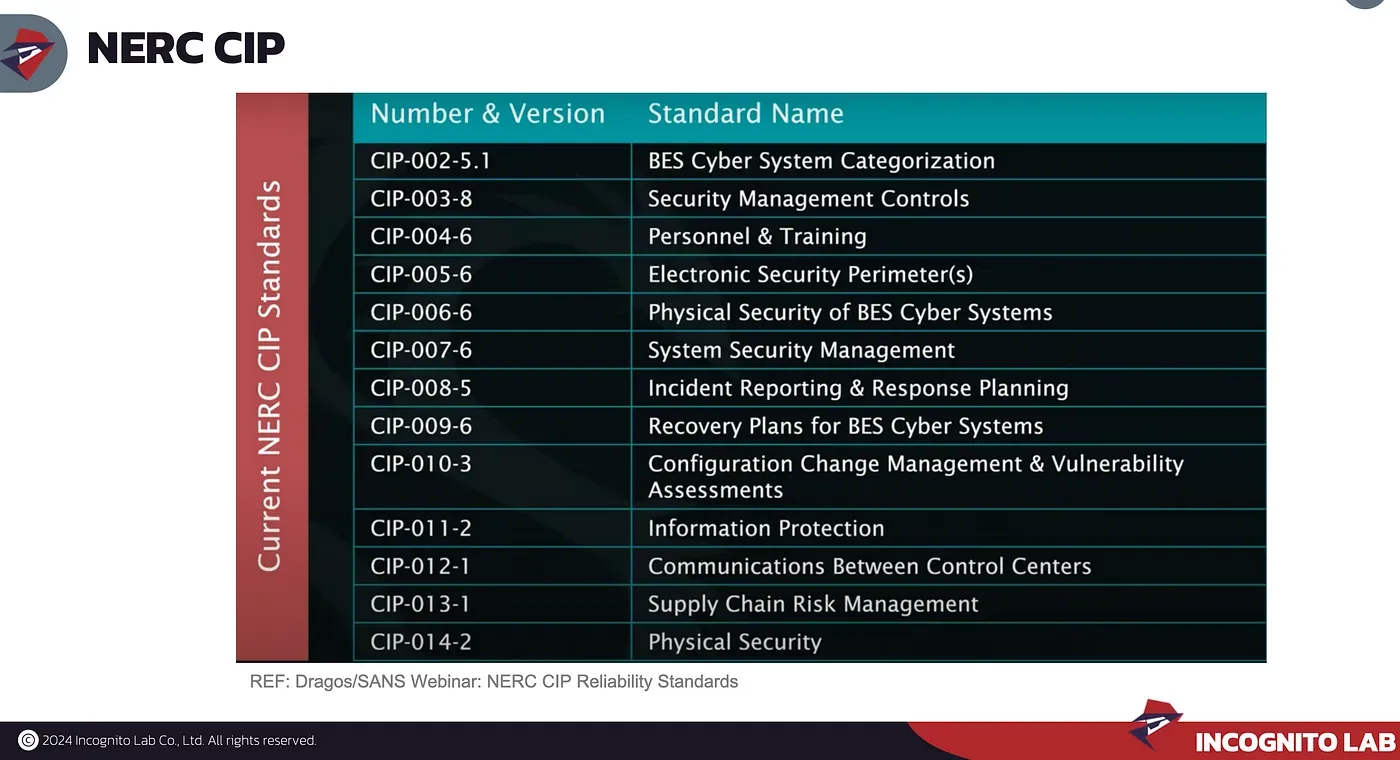

NERC CIP

Critical Infrastrucfure Protection (CIP) Standards ถูกสร้างขึ้นโดย North American Electric Reliability Corporation (NERC) ถูกบังคับใช้กับบริษัทที่ operate อุปกรณ์ Bulk Electric System (BES) ในโซน North America เช่น US, Canada ใน series นี้มี standard เยอะมาก แต่ที่ใช้หลัก ๆ ในส่วนของ cyber security ก็จะมีประมาณตามตารางนี้

NERC CIP เราจะอ่านว่า เนอค-ซิป

NERC มีการ enforcement ที่จริงจัง ปรับเปลี่ยนมาหลาย version แล้ว และถูก apply ใช้กับ critical infrastructure อื่น ๆ อีกด้วยเช่น water หรือ oil/gas ที่ญี่ปุ่นก็มีใช้รวมทั้งประเทศไทยก็มีบางที่ที่ใช้มาตรฐาน NERC CIP เช่นกัน โชคดีว่าปัจจุบันเราสามารถ group asset ให้ apply controls ได้ตาม requirements ที่จำเป็น โดยไม่ต้องบังคับให้ทุก asset สอบผ่านทุก requirement เหมือนแต่ก่อนแล้ว องค์กรที่อยากใช้ต้องมีความพร้อม เพราะมีรายละเอียดค่อนข้างจุกจิกมากกว่า standard อื่น

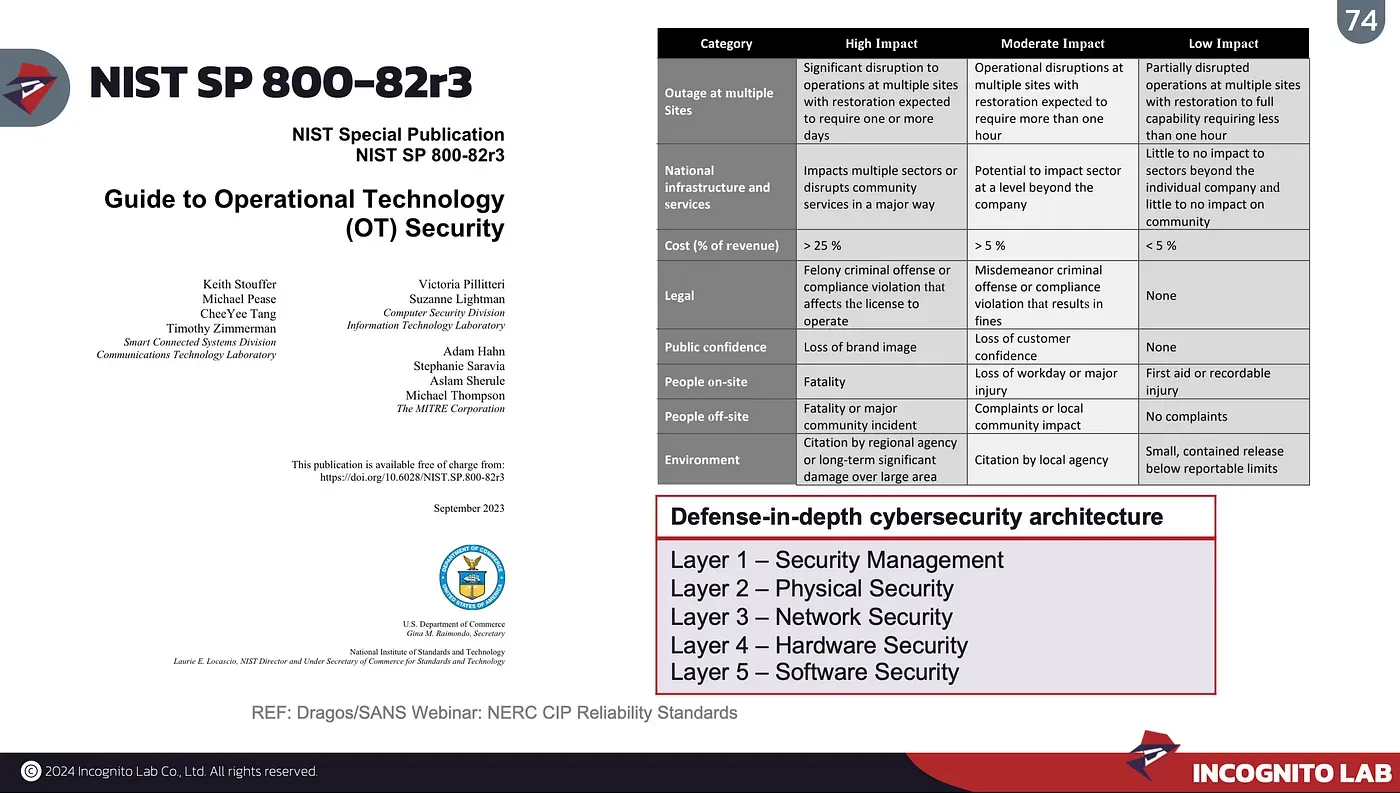

NIST SP 800–82r3

ชื่อของเอกสารคือ Guide to Operational Technology (OT) Security เป็นเอกสาร guideline ที่ผมชอบเป็นการส่วนตัว เพราะพูดถึงแง่มุม cyber security ไล่ไปตาม layer ต่าง ๆ, การทำ OT Risk Assessment ซึ่งหาอ่านได้ยาก, topology ของ OT network ถ้าคนที่ไม่เคยทำงานด้านนี้มาก่อนเลยอาจจะไม่เห็นภาพเท่าไร แต่หากมีประสบการณ์การทำ OT Security Assessment หรือ OT Penetration Testing มาก่อน จะรับรู้ได้ทันทีว่าเป็น guideline ที่ทรงคุณค่าฉบับหนึ่ง ใน SP 800–82 จะแบ่ง layer ออกเป็น 5 layers ซึ่งเจ้า layers ใน OT ในแต่ละมาตรฐานมันไม่เหมือนกันนะ อย่าสับสน

security แยกตาม layer เป็น concepts ที่ดีในการ secure OT network

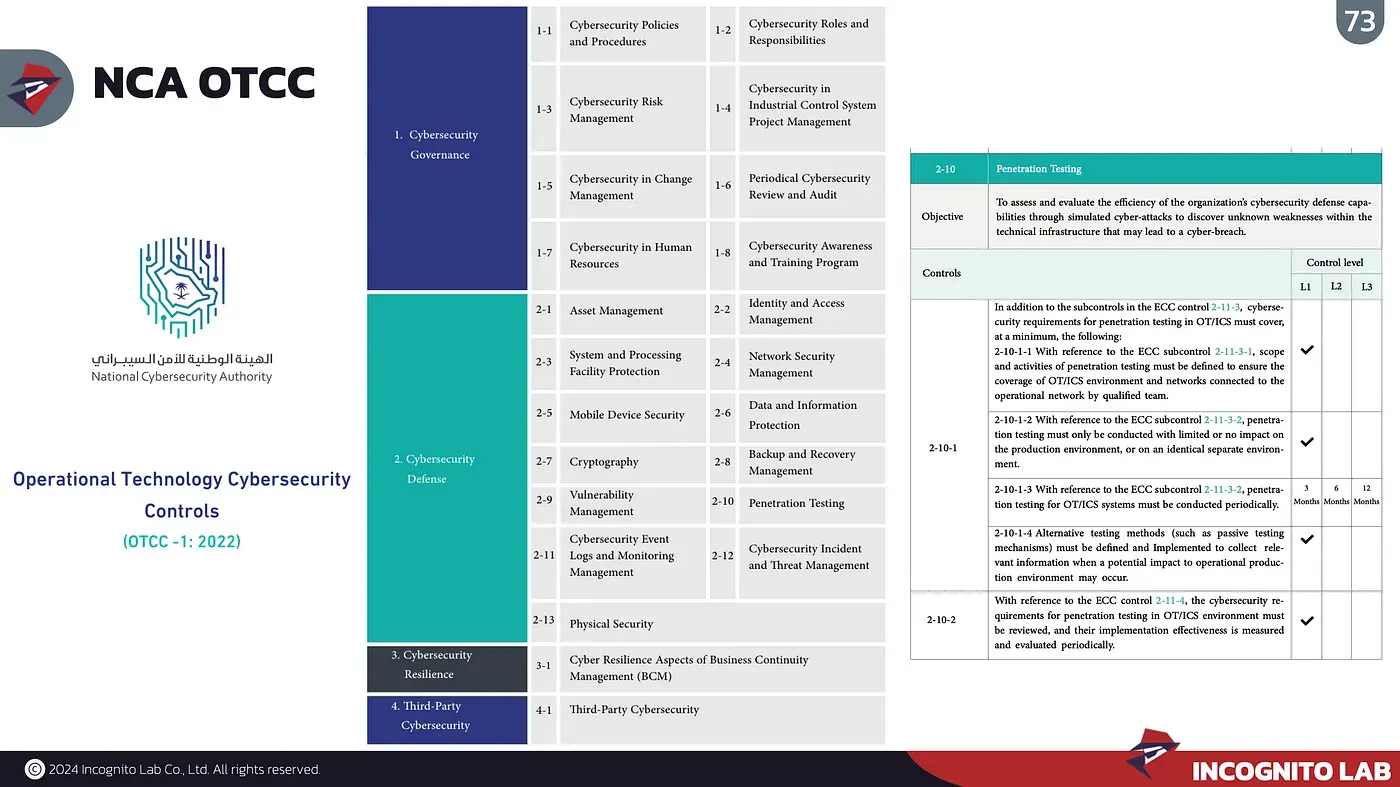

NCA OTCC-1:2022

สำนักงานความมั่นคงปลอดภัยไซเบอร์แห่งชาติของซาอุดีอาระเบีย (NCA) ได้พัฒนากฎระเบียบและแนวทางสำหรับความมั่นคงปลอดภัยทางไซเบอร์ของระบบควบคุมอุตสาหกรรม (ICS) เพื่อเสริมสร้างการป้องกันทางไซเบอร์ของประเทศ ชุดมาตรฐานการควบคุม OTCC-1:2022 เป็นกรอบการทำงานประกอบด้วยอุปกรณ์ ระบบ และเครือข่ายทั้งหมดที่ใช้ในการดำเนินงานกับ ICS/SCADA systems ผมชอบดึงมาใช้เนื่องจากมีหัวข้อในการทำ Security Review ที่ชัดเจน ไม่เยอะมากเกินไปเพราะคนทำงานใน Plant ก็เหนื่อยอยู่แล้ว หากเจอ controls จำนวนเยอะ ๆ อีกประเด็นหนึ่งก็คือใน OTCC มี control เรื่อง Penetration Testing ใน OT Network ด้วย ซึ่งเป็นข้อบังคับให้ทำภายใต้ condition ที่ไม่ส่งผลกระทบกับระบบ อาจจะขัดกับความคิดของหลาย ๆ คนที่มีแนวความคิดว่าไม่ต้องทำ Pentest กับระบบ OT แต่ในความเป็นจริงประเทศอื่นก็มีข้อกำหนดว่าต้องมีการทดสอบเจาะระบบบน OT Environment ด้วย

Penetration Testing ใน OTCC

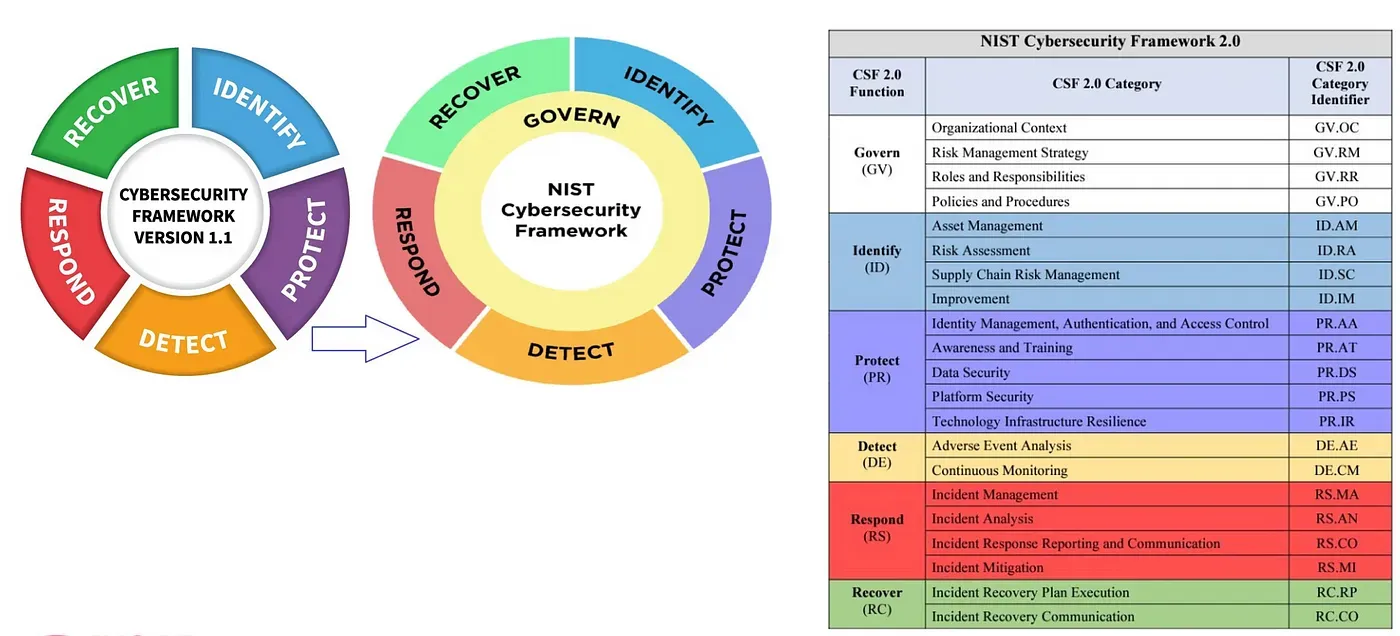

NIST Cybersecurity Framework v2

คงไม่ต้องบรรยายมาก เป็น framework ที่ไว้บริหารจัดการและลดความเสี่ยงกับ cyber seuciry risk แต่หากนำไปใช้ต้องคัดเลือกเฉพาะที่เหมาะสมกับบริบทขององค์กร อย่าไปเหมารวมเอา controls ของ IT มาบังคับใช้บน OT ทันที อาจจะใช้งานไม่ได้ เนื่องจาก priority ของ IT จะเน้น CIA แต่ OT จะเน้น availability และ safety เป็นหลักครอบคลุมทั้ง human และ environment

การปรับเปลี่ยนเป็น version 2.0 ของ NIST CSF

ใครที่ใช้ NIST CSF อาจจะต้องหาเครื่องมือทำให้ implement ได้ เช่นใช้ CIS Controls

Standards อื่น ๆ ที่ควรรู้ไว้บ้าง

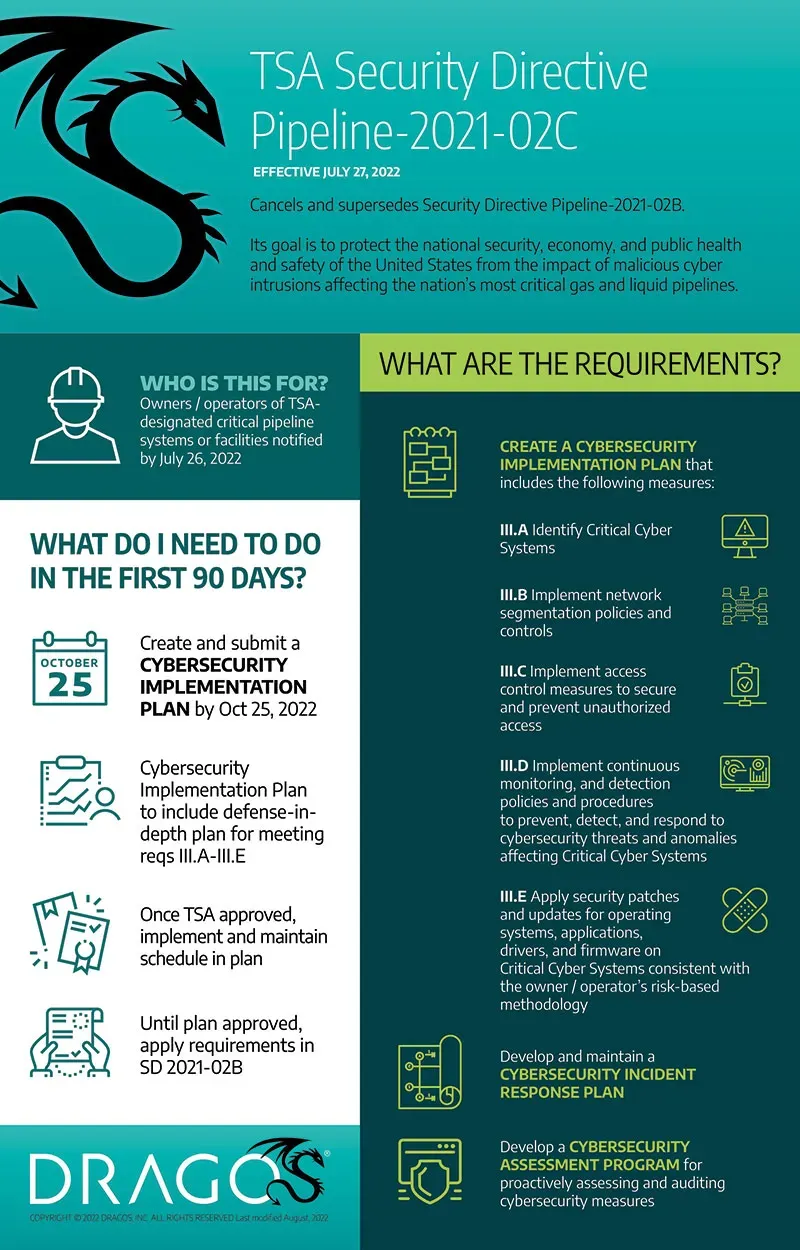

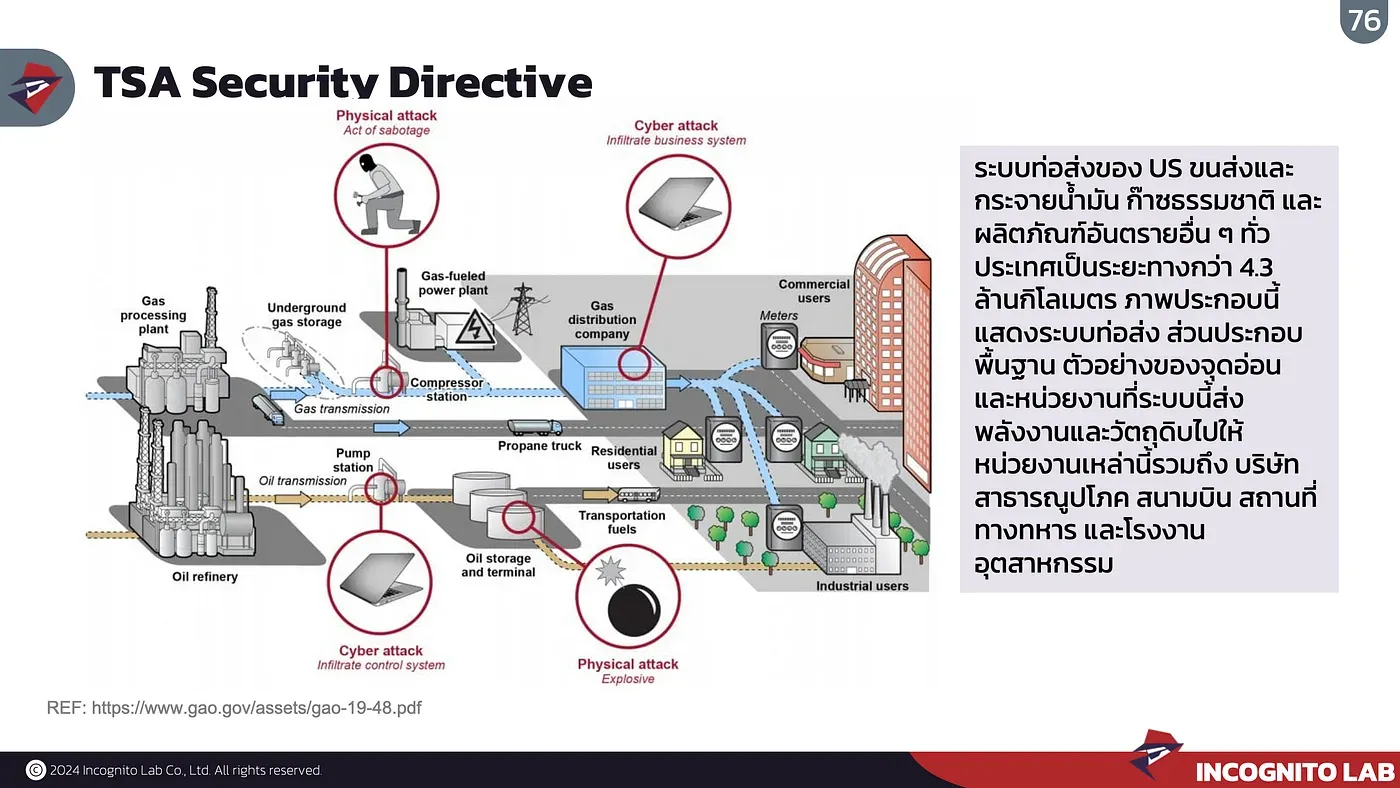

TSA Security Directive

Transportation Security Administration กำหนดมาตรการด้านไซเบอร์เพื่อความปลอดภัยของโครงสร้างพื้นฐานสำคัญด้านการขนส่งของ US ซึ่งทำการ Respond อย่างตื่นตัวและรวดเร็วเป็นพิเศษจึงออกข้อกำหนดเร่งด่วนมาโดยเฉพาะหลังเหตุการ Colonial Pipeline Attacks ภายในระยะเวลา 3 เดือน ขออนุญาตยก Infographics ของ Dragos มาประกอบ

Regulation, Standard, และ Guideline ที่ควรรู้ของ OT Security

เนื่องจากกลุ่ม infrastucture ของระบบท่อส่งมีหลายองค์ประกอบที่ต้องให้ความสำคัญ

Regulation, Standard, และ Guideline ที่ควรรู้ของ OT Security

ไปดูรายละเอียดเพิ่มเติมได้ที่ https://www.tsa.gov/news/press/releases/2023/07/26/tsa-updates-renews-cybersecurity-requirements-pipeline-owners

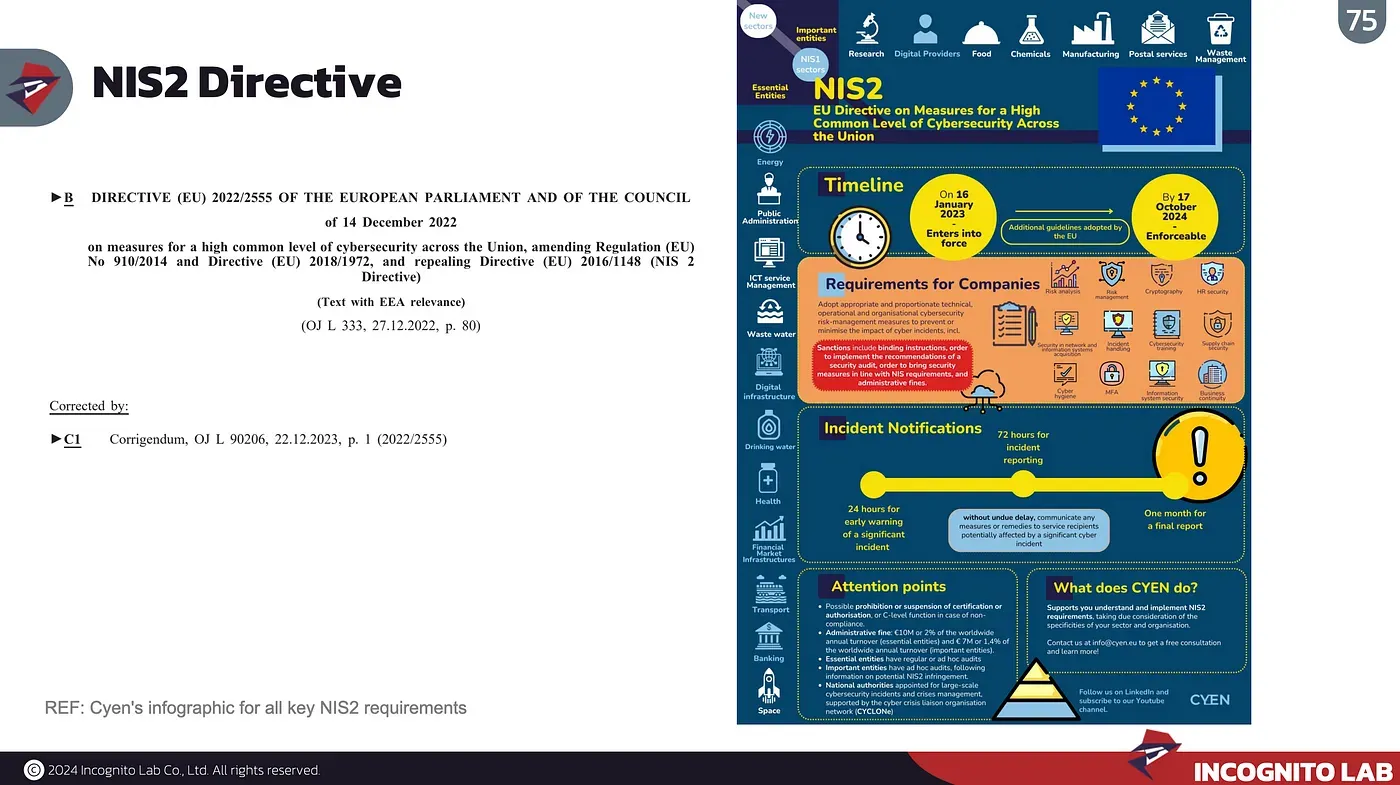

NIS2 Directive (Directive on measures for a high common level of cybersecurity across the Union)

คือกฎหมายว่าด้วยความมั่นคงปลอดภัยไซเบอร์ระดับสหภาพยุโรป (EU) ที่ครอบคลุมทั้ง IT/OT ในหลาย sector มีจุดประสงค์เพื่อยกระดับความมั่นคงปลอดภัยทางไซเบอร์โดยรวมภายในสหภาพยุโรป

Regulation, Standard, และ Guideline ที่ควรรู้ของ OT Security

ISO/IEC 27001

ส่วนใหญ่องค์กรจะเน้นนำไปปฏิบัติใช้งานใน IT มากกว่า OT ซึ่งแน่นอนว่าทุก ๆ ICS/SCADA environment องค์กรนั้น ๆ จะมีทั้ง IT และ OT network การโจมตีที่เกิดขึ้นอาจมาจากฝั่ง IT ก็เป็นไปได้ มาตรฐาน ISO 27001 จึงยังจำเป็นสำหรับองค์กรที่ interface กับผู้ใช้บริการและต้องการหามาตรฐานมาเพื่อเสริมสร้างภาพลักษณ์ให้กับองค์กรถึงแม้ว่าอาจจะไม่ได้เกี่ยวกับ OT โดยตรงก็ตาม

สำหรับการทำงาน OT Security เชิงเทคนิค เช่นการทำ Incident Response และ Penetration Testing ผมขอแนะนำว่าทุกคนต้องทำความรู้จักกับ

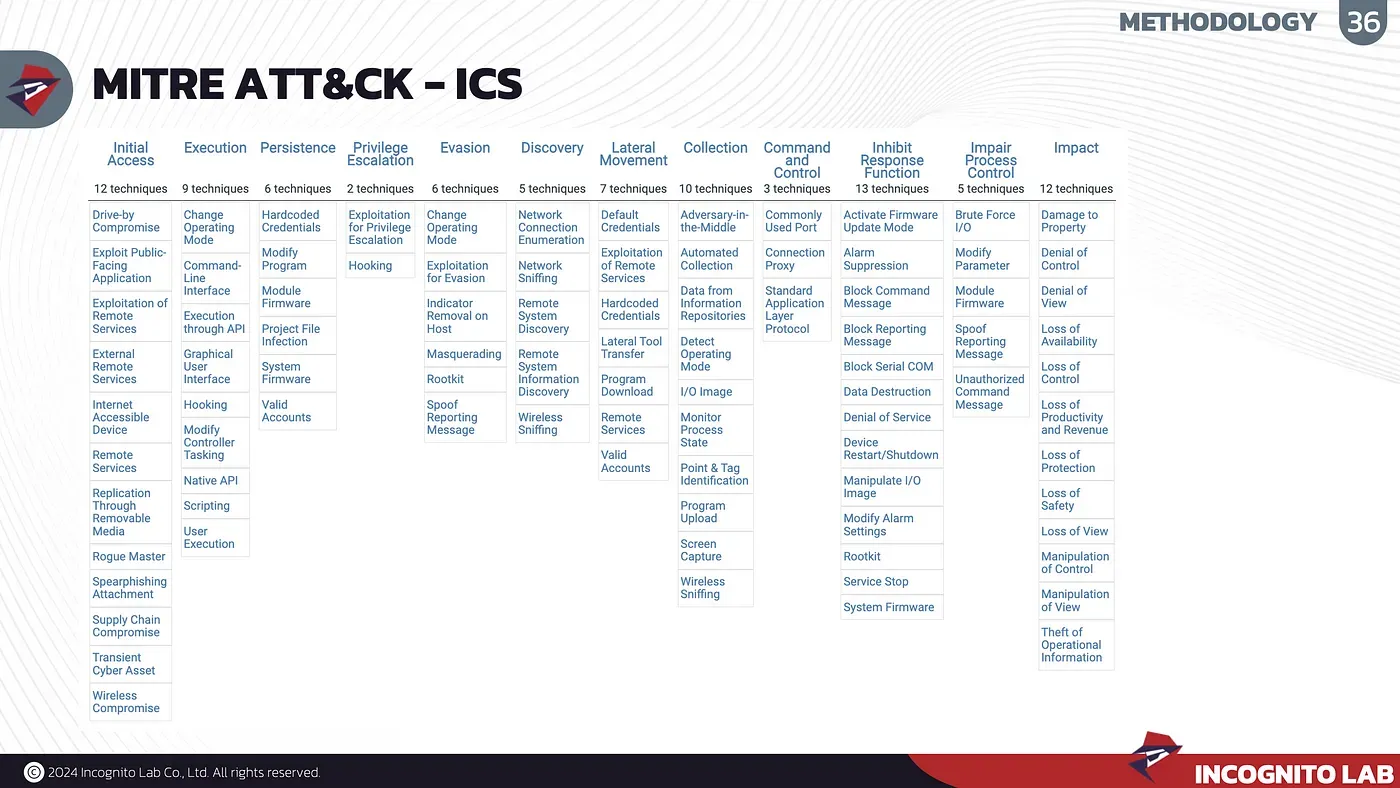

MITRE ATT&CK for ICS Matrix

คือ MITRE ATT&CK ที่รวบรวม tactics และ techniques การโจมตีระบบ OT โดยเฉพาะ ผมมักชอบใช้ตอนวางแผนการทำ cyber drill/exercise ที่เกี่ยวข้องกับ OT Network

MITRE ATT&CK บน OT network

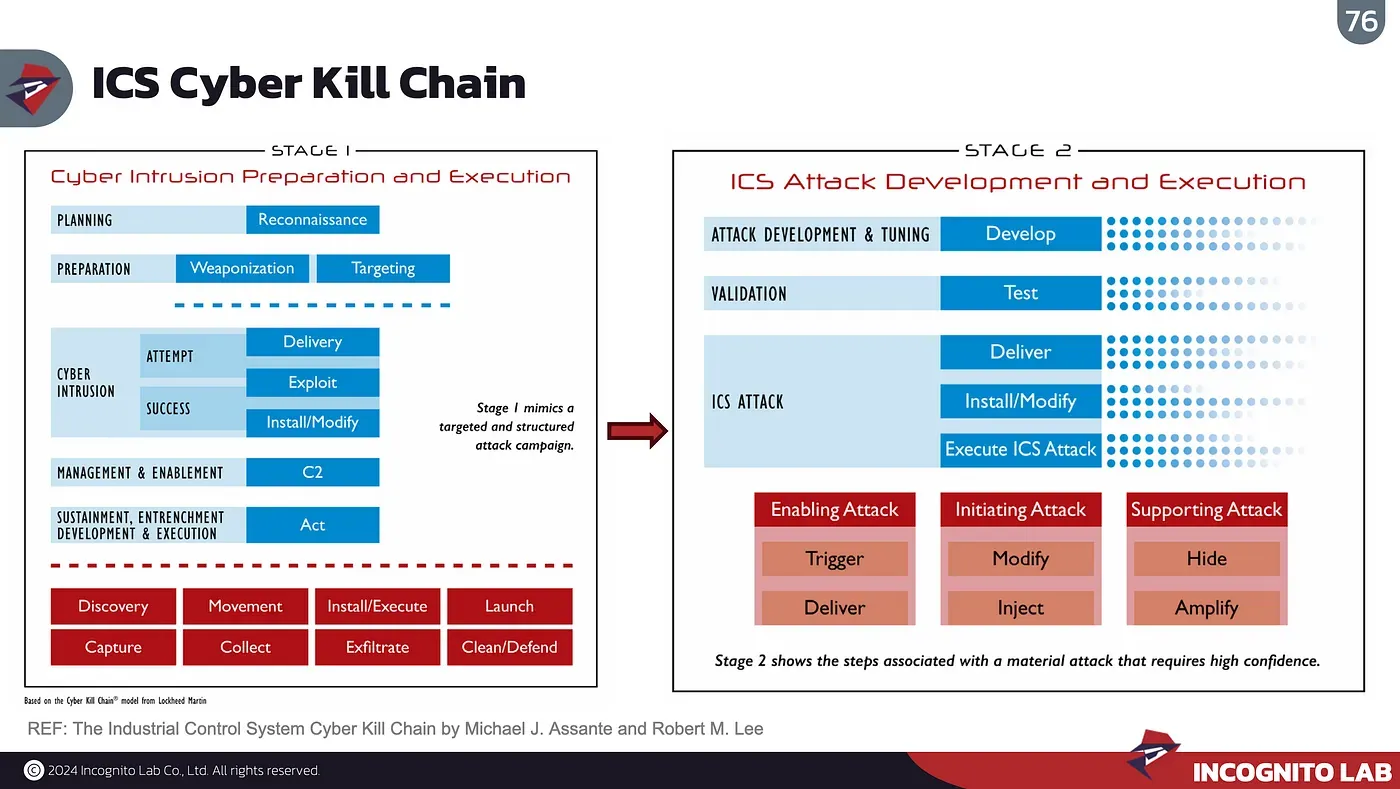

ICS Cyber Kill Chain

เป็นการ develop classical kill chain ของ Lockheed Martin ให้เหมาะกับบริบทของ OT Environment โดยผ่านประสบการณ์ของตัวจริงในวงการโดย Rob Lee ประกอบไปด้วย 2 phase ช่วงที่ทำการโจมตี OT จะอยู่ใน phase ที่ 2

ICS Cyber Kill Chain เป็น kill chain ที่เหมาะสมที่สุดบน OT

เอกสารอีกฉบับที่ค่อนข้างไม่ค่อยเป็นที่รู้จักคือ Control System Defense: Know the Opponent ของ NSA ก็มีเนื้อหาคล้าย ๆ ICS Cyber Kill Chain เหมือนกัน published ปี 2022 เนื้อหากระชับ เข้าใจง่ายแต่ไม่มีรูปประกอบเลย ลองไปหาอ่านเพิ่มเติมเอง ที่นี่

นอกเหนือไปจากนี้ จะมี Standard ขององค์กรนั้น ๆ เช่น Royal Dutch Shell ก็มีมาตรฐานด้าน OT Security ที่บังคับใช้ในองค์กรเอง หากไปทำงานให้ลองถามก่อนว่าองค์กรนั้น ๆ มีข้อกำหนดอะไรบ้าง หรือ Cyber Security Guideline ของ OT Solutions ต้องดูรายละเอียดเพิ่มเติมตาม solution ที่มีการใช้งานบน OT Environment นั้น ๆ เอง

หากมี Standard หรือ Guideline ใหม่ ๆ ที่น่าสนใจจะมา update บนความนี้ในภายหลังนะครับ

Up Next

ARTICLES

Dec

15

2023

Cyber Skills Unleashed: Recommended Cybersecurity Learning

บทความนี้สำหรับผู้เริ่มต้นในสาย Cybersecurity เรามักได้รับคำถามว่าควรจะไปอ่านหรือเรียนรู้ด้าน Cybersecurity จากไหนดี

READ MORE

ARTICLES

Aug

15

2023

DEF CON 31: Vishing Competition Review

ทางทีม Incognito Lab ได้ไปร่วมงาน DEF CON 31 ที่ Las Vegas ประเทศสหรัฐอเมริกา โดยปกติแล้วในงาน DEF CON จะมีกลุ่ม community แยกย่อยไปอีกหลายกลุ่ม

READ MORE

ARTICLES

May

29

2023

Application Penetration Tester (eMAPT) 2023

วันนี้ผมจะมาเล่าถึงการไปสอบเอา Certificate ที่สายทำ Mobile Application Penetration Testing ต้องมีกัน คือ eLearnSecurity Mobile Application Penetration Tester (eMAPT)

READ MORE