Attacking Kerberos in Windows Domain Environment

Incognito Lab

บทความชุดนี้ตั้งใจเขียนอธิบายเรื่อง Kerberos ใน Windows Domain Environment และวิธีการโจมตีเหมาะสำหรับนักทดสอบเจาะระบบ อาจเป็นประโยชน์กับผู้ดูแลระบบบ้างแต่ไม่ได้มากนักเพราะไม่ได้เน้นเนื้อหาส่วน detection และ prevention สักเท่าไรเมื่อเทียบกับการอธิบายที่มาที่ไปและวิธีการโจมตี

บทความชิ้นนี้เขียนไว้ตั้งแต่ปีที่แล้ว แต่ก็ยังเขียนไม่เสร็จสักทีเพราะตั้งใจเขียนเป็น miniseries และ publish ทีเดียวเลียนแบบ serires ดัง ๆ ใน Netflix แต่ตอนนี้คิดว่าควรจะเผยแพร่ season แรกออกไปก่อนไว้มีโอกาสจะทำ season ถัดไปเพื่อ update เนื้อหาในหัวข้อที่น่าสนใจเช่นเทคนิคใหม่ ๆ หรือแม้แต่การโจมตีไปยัง Cloud Assets

Attacking Kerberos in Windows Domain Environment

เนื้อหาของแต่ละตอนมีประมาณนี้

- EP 1.

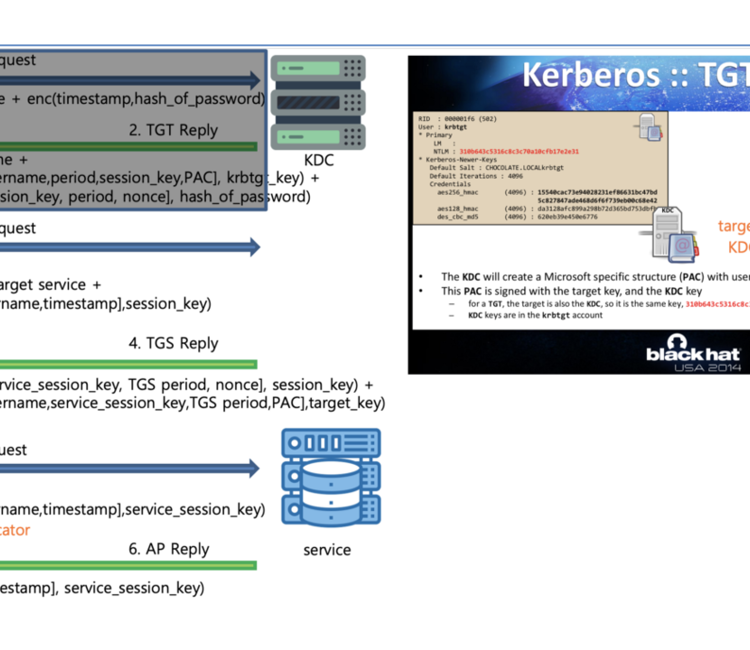

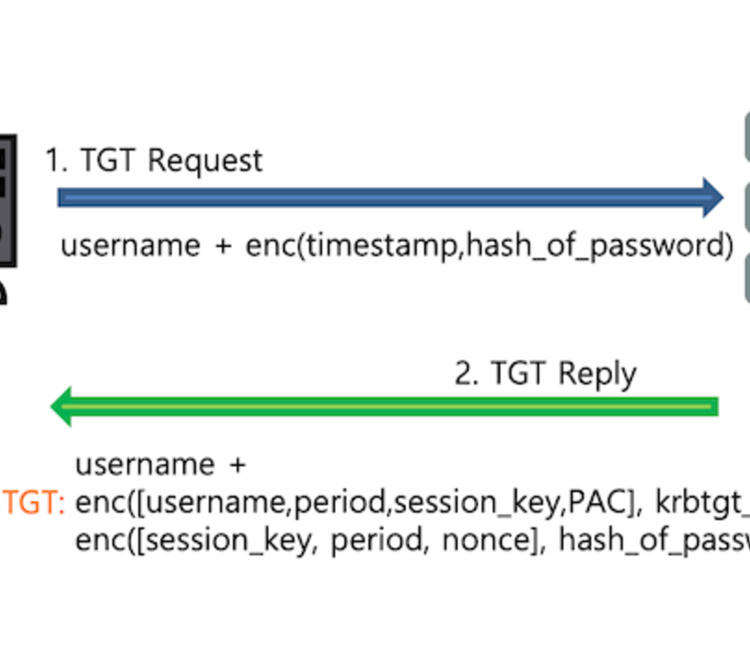

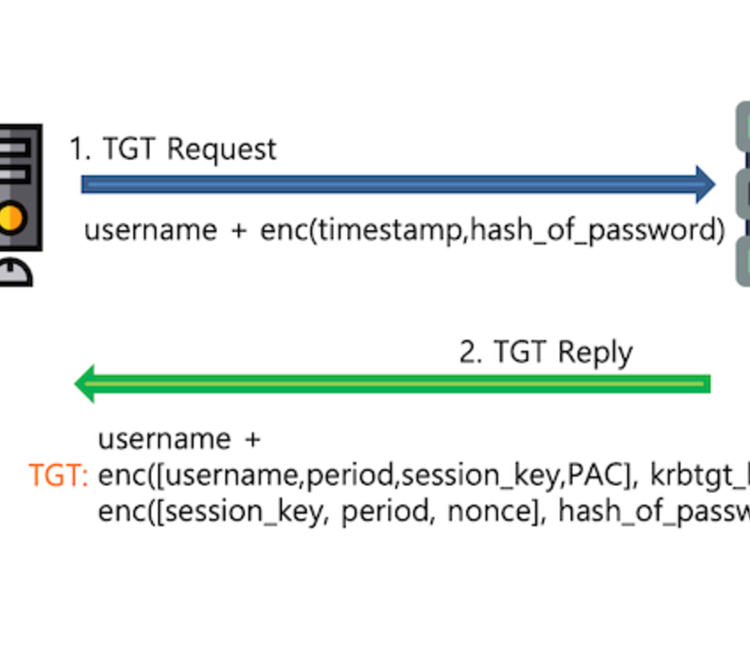

Kerberos in Windows Domain Environment

Kerberos in Windows Domain Environment

ใครที่เคยได้ยินหรือรู้จัก Kerberos มาก่อน แต่อยากรู้จักให้ลึกและละเอียดขึ้น อยากให้อ่านบทนี้เป็นบทแรก เนื่องจากจะถูกอ้างอิงในภายหลังค่อนข้างบ่อยและมีความจำเป็นต่อการทำความเข้าใจถึงเทคนิคการโจมตี Kerberos ใน Windows Domain Environment

- EP 2.

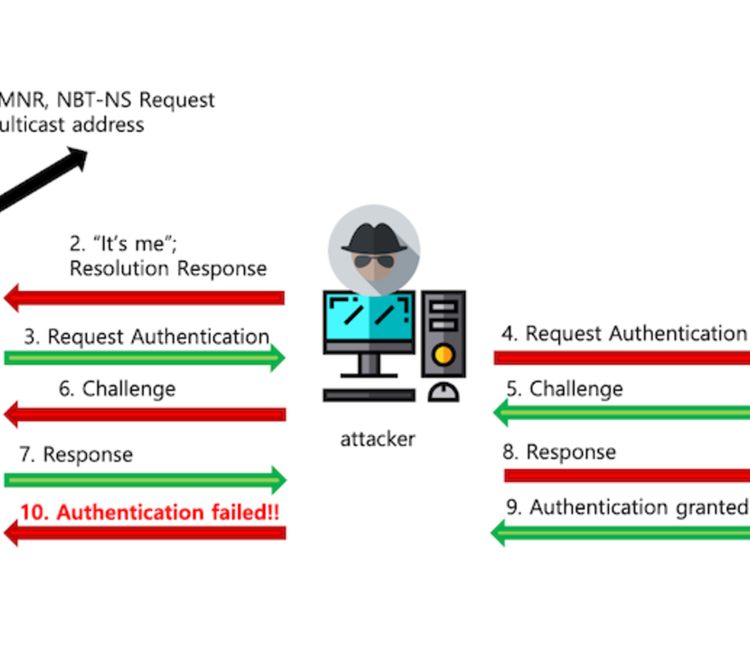

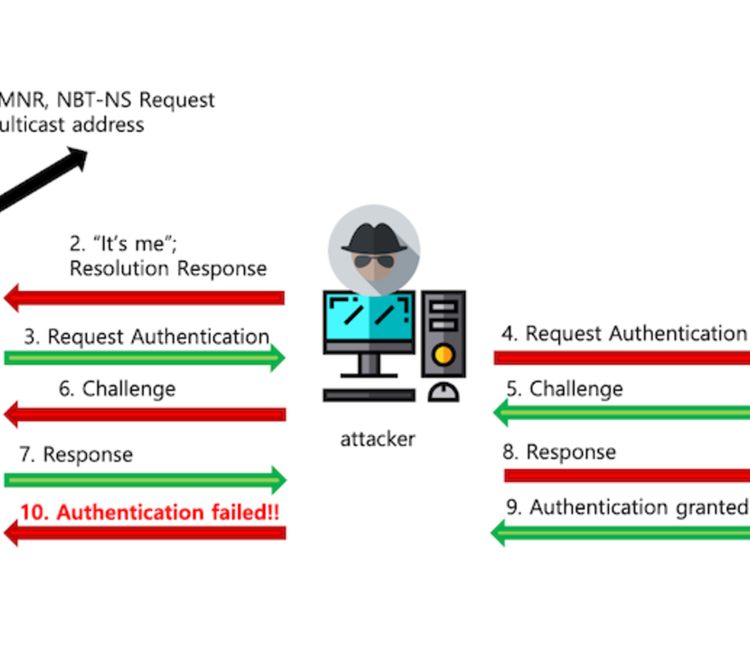

NTLMv2 Attack

จากบทความก่อนหน้าที่กล่าวอธิบายว่าใน Windows Domain Environment เมื่อเครื่องที่อยู่ใน domain ต้องการสื่อสารกันจะใช้ Kerberos เป็น Protocol หลักในการทำ Authentication หากไม่สามารถใช้ได้จะหนีไปใช้ NTLMv2 แทน ซึ่งเงื่อนไขการไม่ใช้ Kerberos นั้นมีอยู่ 2 ข้อ

ใน Windows Domain Environment เมื่อเครื่องที่อยู่ใน domain ต้องการสื่อสารกันจะใช้ Kerberos เป็น Protocol หลักในการทำ Authentication หากไม่สามารถใช้ Kerberos ได้ NTLMv2 จะถูกใช้งานแทน นักเจาะระบบต้องรู้จักการโจมตีบน NTLMv2 ด้วย

- EP 3.

ASREPRoast Attack

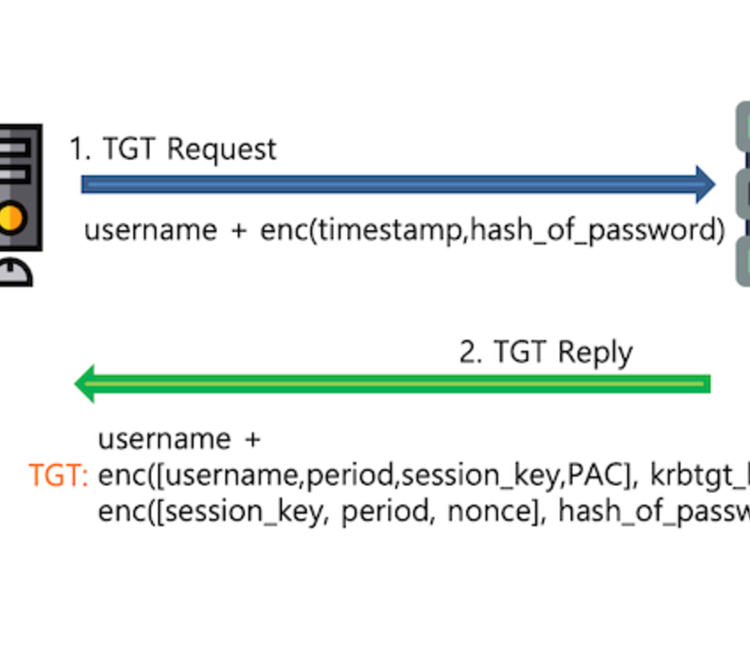

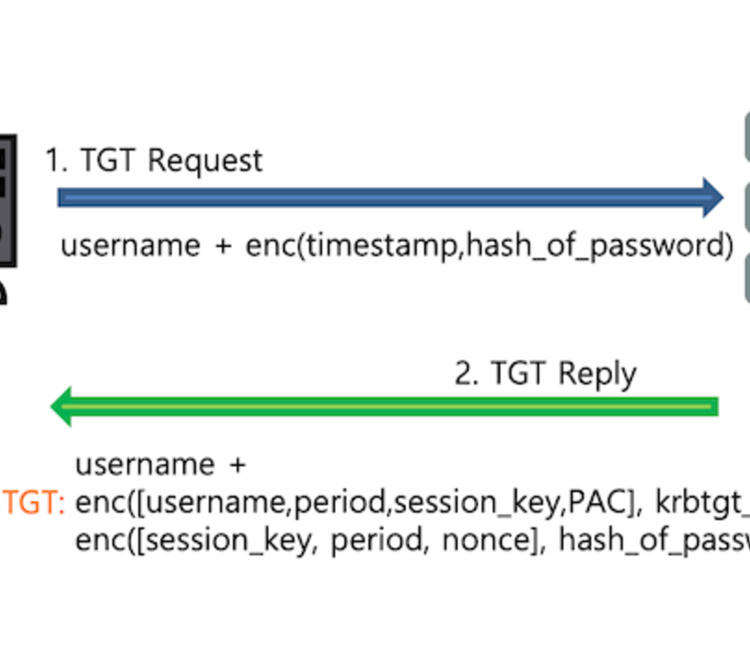

ASREPRoast Attack เป็นวิธีการโจมตีโดยนำ message ที่ได้จาก step ของ TGT Reply หรือ AS_REP มาทำ offline attack เพื่อหา password ของ account ที่สนใจ

เป็น attack ที่เป็นไปได้แรก ๆ ใน Kerberos Authentication Flow ที่นักเจาะระบบต้องไม่ลืมตรวจสอบ และผู้ดูแลระบบต้องห้ามผิดพลาด

- EP 4.

Kerberoasting Attack

Kerberoasting เป็นเทคนิคหนึ่งในการโจมตี Kerberos มีเป้าหมายเพื่อ crack หา Password ของ target service บน Windows Domain

เทคนิคหนึ่งในการโจมตี Kerberos มีเป้าหมายเพื่อ crack หา Password ของ target service บน Windows Domain Environment แบบ offline โดยที่เราไม่จำเป็นต้องไปแตะหรือ interface กับ target service หรือเครื่องเป้าหมายเลย

- EP 5.

Pave the way to Domain Admins with BloodHound

ก่อนหน้าที่จะมี tools ชื่อ BloodHound การโจมตี Domain Controllers และ Escalate ตัวเองเป็นสิทธิ์ Domain Admins

1 ใน Game Changer ของ tool สำหรับการทำ Internal Network Penetration Test ที่นักเจาะระบบไม่รู้ไม่ได้ และหากต้องประเมิน security ของ Windows Domain Environment แล้วไม่ได้ใช้ การประเมินครั้งนั้นย่อมขาดข้อมูลสำคัญไปเช่นกัน

- EP 6.

Domain Controller Post-exploitation

หลังจากที่เราสามารถ compromise ผู้ใช้งานในกลุ่ม domain admins ได้สำเร็จ ในเชิงเทคนิคแล้ว domain นั้นย่อมถูก compromise ไปเรียบร้อยแล้ว

รวบรวมเทคนิคหลัง compromise domain admin สำเร็จแล้ว เช่น Golden Ticket, การ dump NTDS.dit, DC Sync, Silver Ticket และเทคนิคอื่น ๆ ที่ควรจะเคยได้ยินบ้าง

บทความชุดนี้น่าจะตอบโจทย์ของคนที่อยากเข้าใจ Kerberos มากขึ้นและใช้เป็นแหล่งอ้างอิงสำหรับการทดสอบ Internal Network Penetration Test ได้เป็นอย่างดี

Up Next

ARTICLES

Aug

26

2021

ASREPRoast Attack

ASREPRoast Attack เป็นวิธีการโจมตีโดยนำ message ที่ได้จาก step ของ TGT Reply หรือ AS_REP มาทำ offline attack เพื่อหา password ของ account ที่สนใจ

READ MORE

ARTICLES

Aug

26

2021

Kerberos in Windows Domain Environment

Kerberos in Windows Domain Environment

READ MORE

ARTICLES

Aug

26

2021

NTLMv2 Attack

จากบทความก่อนหน้าที่กล่าวอธิบายว่าใน Windows Domain Environment เมื่อเครื่องที่อยู่ใน domain ต้องการสื่อสารกันจะใช้ Kerberos เป็น Protocol หลักในการทำ Authentication หากไม่สามารถใช้ได้จะหนีไปใช้ NTLMv2 แทน ซึ่งเงื่อนไขการไม่ใช้ Kerberos นั้นมีอยู่ 2 ข้อ

READ MORE