Black Kite ตอนที่ 1

วันนี้จะมาเล่าถึง Black Kite ซึ่ง Partner ที่ทาง Incognito Lab ด้วยตั้งแต่ปีที่แล้ว โดย Black Kite เป็น Solution ประเภท IT Vendor Risk Management (IT VRM)

จากโพสต์ก่อนเราเล่าถึงประโยชน์เบื้องต้นของ Solution ประเภท IT VRM ในโพสต์นี้จะขอลงรายละเอียดมากขึ้นเกี่ยวกับการทำงาน

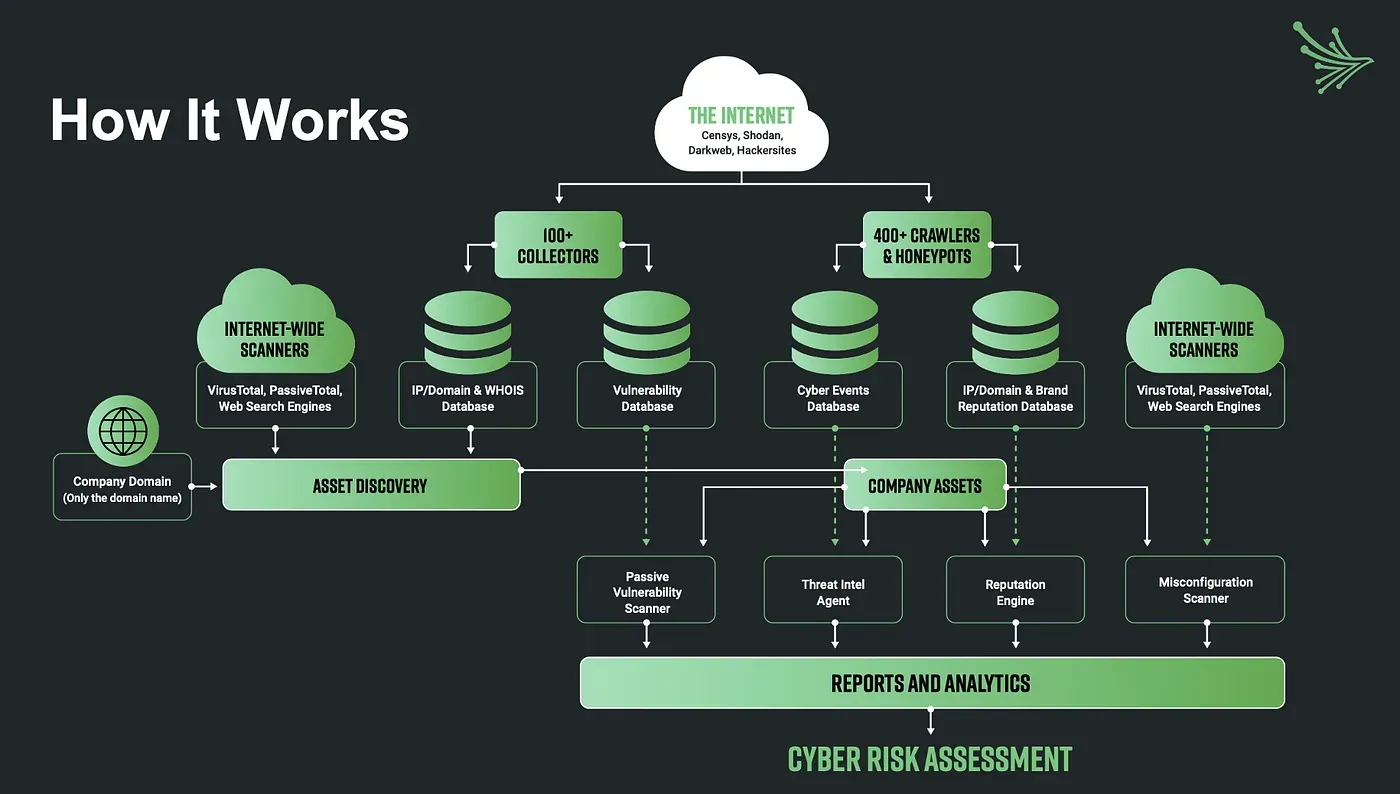

Solution ประเภทนี้จะมาในรูปแบบของ SaaS ซึ่งเป็น Cloud-based Platform ซึ่งสาเหตุที่ไม่มี On Premise เพราะว่า Solution ประเภทนี้เปรียบเสมือนถังข้อมูลขนาดใหญ่ที่ทำการเก็บรวบ ๆ ข้อมูลต่าง ๆ จากการไปซื้อ Data Feed จากแหล่งต่าง ๆ หรือทำ Internet Scanning เอง (ลองนึกถึง Shodan.io ครับที่มี Scanner กระจายอยู่ทั่วโลกและทำการ Scan ทุก ๆ IP Address บนโลกแล้วเก็บข้อมูลให้เราเข้าไป Query)

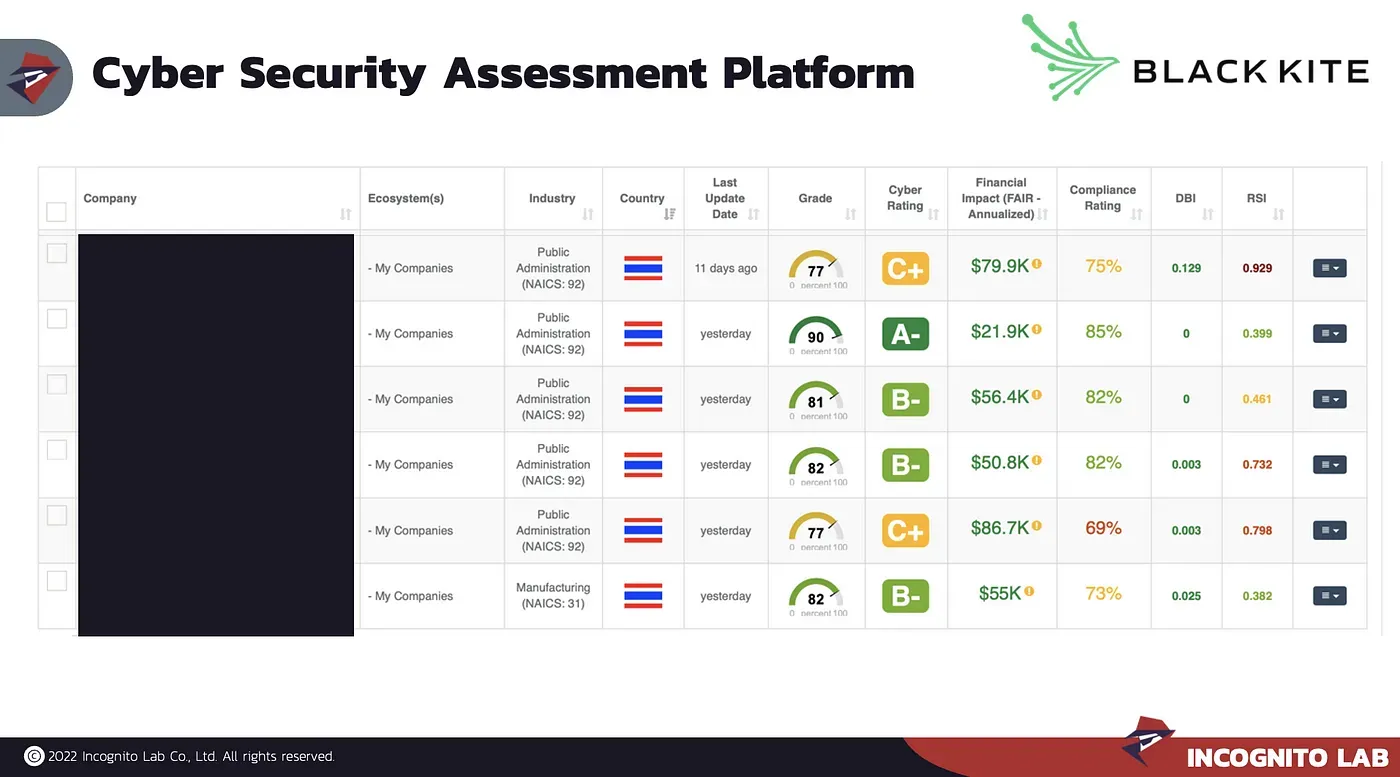

การมีข้อมูลขนาดใหญ่นี่แหละที่เป็นจุดสำคัญที่ทำให้เมื่อเวลาที่ User ใช้งานก็แค่ใส่ Domain ที่ต้องการตรวจสอบเข้าไประบบก็จะทำ Asset Discovery และทำการ Mapping ความเสี่ยงที่พบเข้ากับ Asset ขององค์กรและสรุปผลในภาพรวมออกมาเพื่อประเมินเป็นความเสี่ยง รวมถึงประเมินเป็นคะแนนขององค์กร (Security Rating)

ตอนที่ทำ Asset Discovery ทาง Black Kite จะค้นหา Domain ที่เกี่ยวข้อง, Sub-domain, IP Address ต่าง ๆ ที่องค์มีการใช้งานอยู่นั่นเอง จากนั้นก็จะแสดงผลออกเป็นคะนนให้เราดู

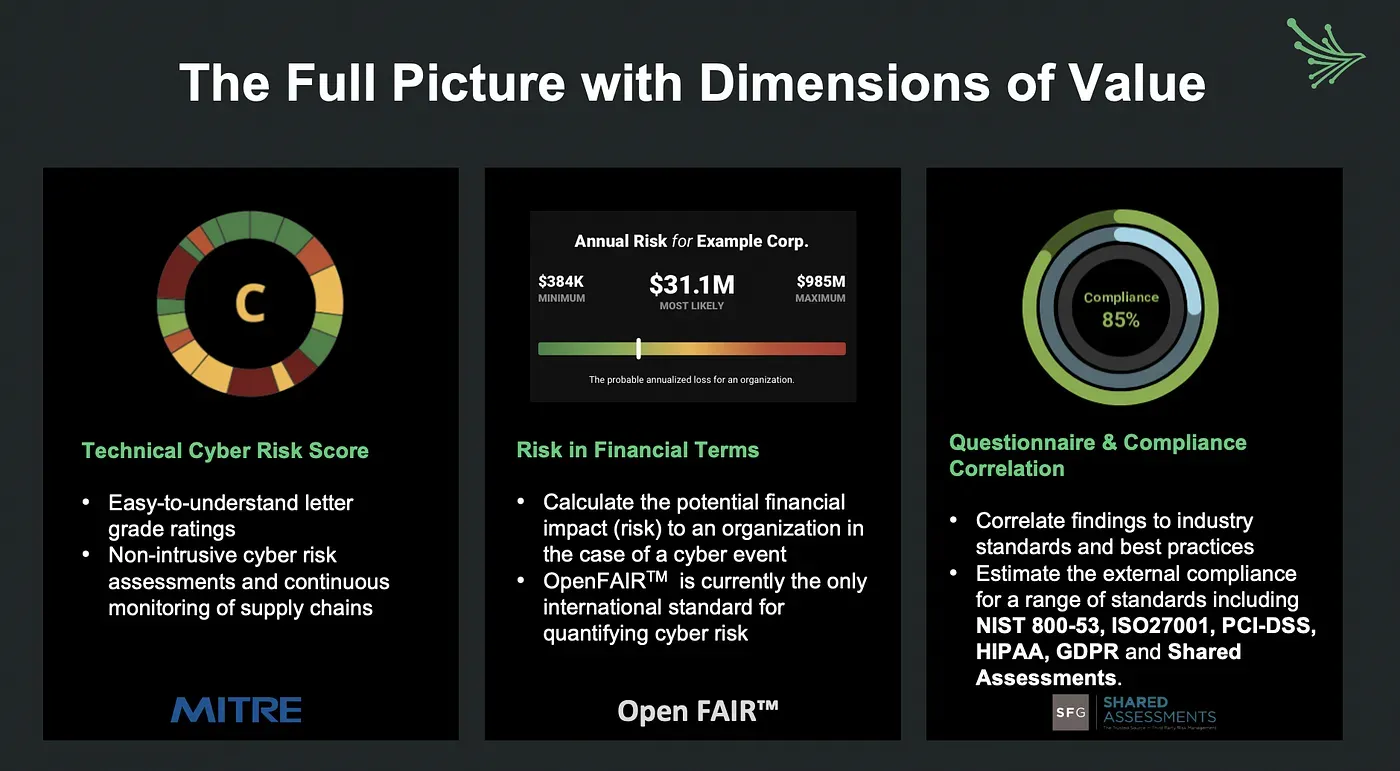

ซึ่งโดยทั่วไปแล้วการแสดงผลก็มักจะออกมาเป็นแกนเดียวก็คือด้าน Technical นั่นเอง แต่สำหรับ Black Kite นั้นจะแสดงผลออกมาเป็น 3 แกนหลัก ได้แก่ ด้าน Technical, Financial และ Compliance โดยแต่ละแกนจะสามารถช่วยให้ผู้ที่เกี่ยวข้องในองค์กรสามารถนำไปใช้ประโยชน์ได้ตามความเหมาะสม

Black Kite

ทั้งนี้การประเมินความเสี่ยง รวมถึงแนวทางการแสดงผลการให้คะแนนนั้นก็ขึ้นอยู่กับว่าแต่ละ Solution จะใช้อะไรเป็นเกณฑ์บ้าง (ซึ่งแน่นอนว่าแต่ละที่ก็จะบอกว่าของตัวเองดี มีมาตรฐาน)

Black Kite

หากท่านใดสนใจสามารถติดต่อสอบถามเพิ่มเติมได้ที่ contact@incognitolab.com

Black Kite ตอนที่ 3

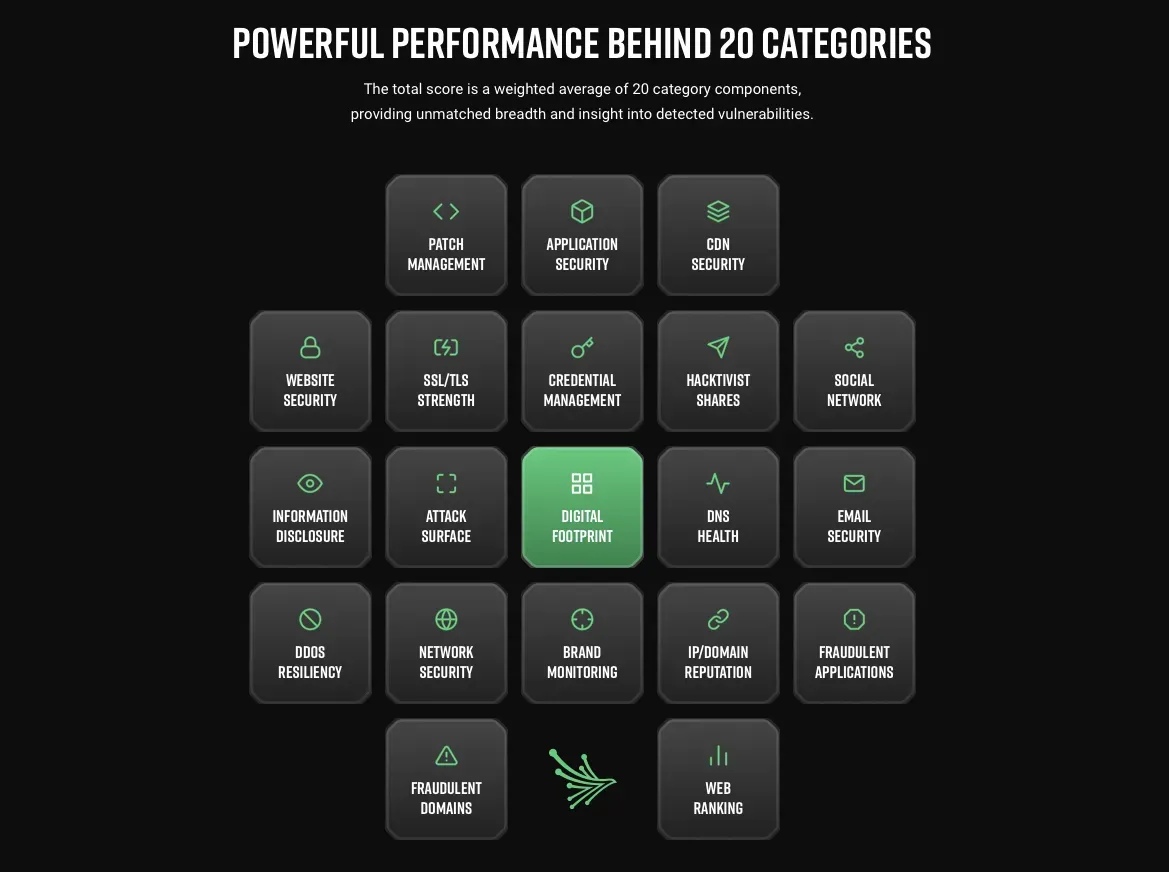

คราวก่อนเราเล่าถึงภาพรวมของ IT VRM Solution และอธิบายการทำงานโดยภาพรวมแล้ว คราวนี้เดี๋ยวเราจะมาเจาะลึก Black Kite เพิ่มในส่วนของ Technical

Up Next

ICL-LOGBOOK

Sep

01

2021

ICL LogBook 2021

ICL LogBook 2021

READ MORE

ARTICLES

Aug

27

2021

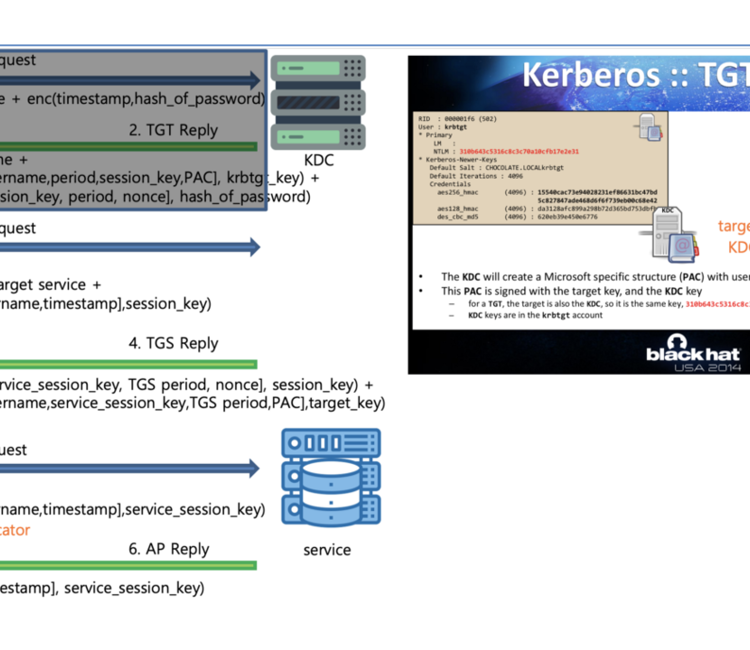

Attacking Kerberos in Windows Domain Environment

บทความชุดนี้ตั้งใจเขียนอธิบายเรื่อง Kerberos ใน Windows Domain Environment และวิธีการโจมตีเหมาะสำหรับนักทดสอบเจาะระบบ อาจเป็นประโยชน์กับผู้ดูแลระบบบ้างแต่ไม่ได้มากนักเพราะไม่ได้เน้นเนื้อหาส่วน detection และ prevention สักเท่าไรเมื่อเทียบกับการอธิบายที่มาที่ไปและวิธีการโจมตี

READ MORE

ARTICLES

Aug

27

2021

Domain Controller Post-exploitation

หลังจากที่เราสามารถ compromise ผู้ใช้งานในกลุ่ม domain admins ได้สำเร็จ ในเชิงเทคนิคแล้ว domain นั้นย่อมถูก compromise ไปเรียบร้อยแล้ว

READ MORE