GPS Attack part 2

Incognito Lab

GPS Attack part 1

ลองคิดดูว่าหากระบบนำทางที่เราเรียกกันติดปากว่าระบบ GPS เกิดปัญหาขัดข้องขึ้น ไม่ว่าจะเป็นการบ่งบอกพิกัดผิดจากตำแหน่งจริง หรือสถานีควบคุมเห็นวัตถุกำลังเคลื่อนที่จากจุดใดไปจุดหนึ่งแต่จริง ๆ

เราได้พูดถึงหลักการทำงานอย่างง่าย ๆ คร่าว ๆ ของระบบ GPS ไปเรียบร้อยแล้ว สำหรับ GPS ที่เราจะทำการโจมตีนั้น ผมจะทำการทดลองบนอุปกรณ์ smartphone ครับซึ่งหลักการทำงานของ GPS ของอุปกรณ์พวกนี้ มันมีความแตกต่างจาก GPS ทั่วไปอยู่บ้าง

mobile phone ใช้ gps ยังไง

เคยสังเกตมั้ยครับว่าเวลาเราใช้งาน GPS บนอุปกรณ์ smartphone จะพบว่าใช้เวลาไม่นานก็สามารถ locate ตำแหน่งของเราได้ ผิดกับ GPS receiver ทั่วไปที่ต้องใช้เวลาสักพัก ต้องอยู่ในที่ที่ไม่มีอะไรมาบดบังสัญญาณ และถ้าจะให้รับสัญญานได้รวดเร็วจำเป็นที่จะต้องอยู่กับที่ด้วย ด้วยข้อจำกัดดังกล่าวถ้าหากจะให้ smartphone ใช้วิธีเดียวกันกับ GPS receiver เลยก็จะพบว่ามันจะต้องใช้พลังงานสูง และใช้เวลานานกว่าจะหา location ได้พบ พวกโทรศัพท์ประเภท smartphone หรือ mobile device บางยี่ห้อจึงใช้เทคนิคที่เรียกว่า AGPS(Assisted GPS) แทน โดยที่จะนำข้อมูลต่อไปนี้ไปประมวลผล:

- ข้อมูลจาก Cell Tower Station: โดยปกติพวกเสารับ ส่ง ขยาย กระจายสัญญาณโทรศัพท์มือถือจะมี GPS receiver module อยู่ ซึ่งจะทำการรับสัญญาณข้อมูล GPS จากดาวเทียม แน่นอนว่ามีความแม่นยำสูงมาก โดยข้อมูลพวกนี้จะถูกส่งต่อไปยัง mobile phone ผ่านทางโครงข่ายโทรศัพท์เคลื่อนที่ GPRS,Edge หรือ 3G ซึ่งจะมีความรวดเร็วกว่าการรับสัญญาณจากดาวเทียมโดยตรง

- ข้อมูลจาก Wi-Fi access point: ไม่รู้ว่าเคยสังเกตกันหรือไม่ครับ ว่าปัจจุบัน Wi-Fi access point ตาม city centre หรือตามจุดที่มีผู้คนอาศัยอยู่หนาแน่นต่าง ๆ ที่มี hi-speed internet เข้าถึงได้ เราจะพบว่ามี access point อยู่เป็นจำนวนมาก รูปด้านล่างเป็นตัวอย่างของ crowd-source Wi-Fi ของกรุงแบลิน(ภาษาเยอรมัน) ประเทศเยอรมนี จาก crowdflow.net

GPS

AP เหล่านี้จะบ่งบอก location คร่าว ๆ ได้โดยวิเคราะห์จากชื่อ wireless network(ESSID), MAC ของ wireless network(BSSID) และ channel

- ข้อมูลจาก GPS ของ smartphone: ข้อมูลประเภทนี้คุยกันไปแล้วนะครับใน ตอนที่ 1

ข้อมูลจากทั้ง 3 แหล่งจะถูกนำไปประมวลผลที่ location server โดยในช่วงปี 2008 Apple ใช้บริการของ Skyhook ซึ่งคิดค้นและเป็นเจ้าของสิทธิบัตรเทคนิค AGPS ที่ใช้ข้อมูลจากทั้ง 3 แหล่งไปประมวลผล รูปด้านล่างสามารถหาข้อมูลเพิ่มเติมจาก animation ที่อธิบาย technique ได้ใน skyhook นะครับ

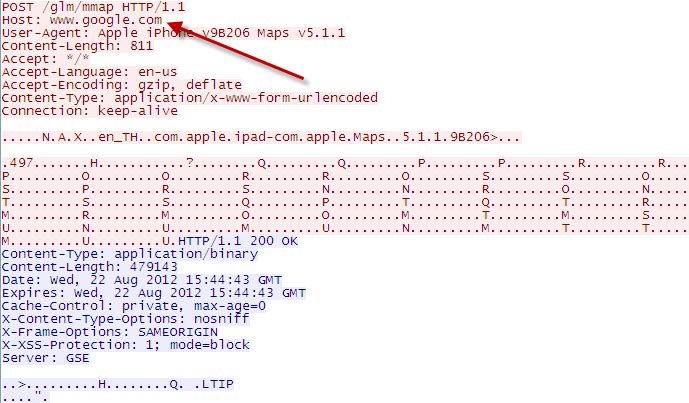

แต่ปัจจุบัน iPhone(iOS5) จะส่งข้อมูลดังกล่าวไปที่ Apple และทำงานโดยใช้ service ของ google maps for mobile เป็นหลัก ส่วน Android ใช้งานอยู่แล้ว (ผมทดลอง sniff traffic ขณะ locate ตำแหน่งดู)

Wireshark

รูปด้านบนผมทำการคัดกรองเฉพาะ ASCII character ที่เป็นตัวหนังสือที่อ่านออกมาแสดงเท่านั้น(จริง ๆ แล้วมีข้อมูลประเภท proprietary binary data อยู่อีกมาก) จะพบว่ามีการส่ง location data และ load map จาก google นำมาแสดงผล

หลักการโจมตี AGPS บน smartphone ก็คือเราจะทำอย่างไรก็ได้ครับที่ทำให้ข้อมูลที่นำไปประมวลผลที่ location server เกิดการผิดเพี้ยนไป หรือตัดข้อมูลจากบางแหล่งออกให้เหลือเฉพาะส่วนที่สามารถปลอมแปลงขึ้นมาได้ ส่วนจะทำอย่างไรนั้น ขอให้ผู้อ่านติืดตามบทความตอนถัดไปครับ

GPS Attack part 3

มาถึงตอนที่ 3 ซึ่งจะเป็นตอนสุดท้ายของ series แล้วนะครับ วันนี้ผมจะมาทดลองการโจมตี AGPS ที่อยู่บน iPhone ดูว่าจะทำอะไรได้บ้าง หลังจากนั้นก็จะพูดถึงรูปแบบการโจมตี GPS ขั้นสูงในปัจจุบัน

Up Next

ARTICLES

Feb

25

2021

Incognito Mode EP1

สำหรับใน EP 1 นี้ได้คุณพรสุข มาบรรยายในหัวข้อ Thailand's Cyber

READ MORE

ARTICLES

Jan

27

2021

Difference between Single-stage Ransomware and Multi-stage Ransomware

องค์กรที่มีแผนรับมือ(Incident Response) กรณีการโจมตีของ Ransomware Attack ต้องเริ่มมาทบทวนแผนกันใหม่นะครับเนื่องจากรูปแบบการโจมตีของ attackers มีชั้นเชิงที่จะบีบบริษัทหรือองค์กรที่ตกเป็นเหยื่อมากยิ่งขึ้น

READ MORE

ARTICLES

Jan

27

2021

VA/Pentest Service FAQs

บทความนี้อยากทำให้ผู้อ่านได้เข้าใจถึง VA/Pentest Service ซึ่งเป็น Service หลักของ Incognito Lab

READ MORE