GPS Attack part 3

Incognito Lab

GPS Attack part 2

เราได้พูดถึงหลักการทำงานอย่างง่าย ๆ คร่าว ๆ ของระบบ GPS ไปเรียบร้อยแล้ว สำหรับ GPS ที่เราจะทำการโจมตีนั้น

มาถึงตอนที่ 3 ซึ่งจะเป็นตอนสุดท้ายของ series แล้วนะครับ วันนี้ผมจะมาทดลองการโจมตี AGPS ที่อยู่บน iPhone ดูว่าจะทำอะไรได้บ้าง หลังจากนั้นก็จะพูดถึงรูปแบบการโจมตี GPS ขั้นสูงในปัจจุบัน

Attack GPS บน iPhone แบบพื้น ๆ

- หาข้อมูล Wireless AP ก่อนอื่นเราต้องมีฐานข้อมูลของ Wireless AP ก่อนซึ่งวิธีที่จะหานั้นเราไม่จำเป็นต้องไปเดินลุย scan เอาเองนะครับ ปัจจุบันมีของฟรีให้ใช้อยู่โดยต้องลงทะเบียนใช้งานก่อนที่ WiGLE: Wireless Geographic Logging Engine

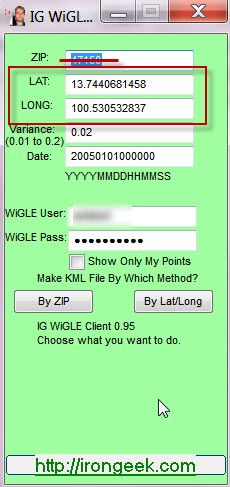

พอสมัครเรียบร้อยแล้ว เราต้องการข้อมูล Wireless AP ที่อยู่บนแผนที่ วิธีที่จะ extract ออกมาเราต้องใช้ IGiGLE: Irongeek’s WiGLE WiFi Database to Google Earth Client for Wardrive Mapping

ให้เรากรอก latitude และ longitude ของพื้นที่ที่เราสนใจภายในสี่เหลี่ยมสีแดง และกรอก username/password ที่สมัครใน WiGLE ส่วนค่าอื่น ๆ ช่างมัน จากนั้นกดปุ่ม By Lat/Long

GPS

iGiGLE จะไป query WiGLE และ convert เป็น KML file สำหรับเปิดบน Google Earth ดังรูป

ตอนนี้เราก็ได้ข้อมูล Wireless AP เพื่อไปใช้ในขั้นตอนต่อไปแล้วครับ

- สร้าง Wireless AP ลวง ผมทำการทดลองตามผลการวิจัยจาก ETH Zurich อาจจะไม่เหมือน 100% เนื่องจากขาดอุปกรณ์บางอย่าง ก่อนอื่นเตรียมเครื่องที่เป็น linux-based สักเครื่อง ที่มี wireless interface อย่างน้อย 1 interface และอีก interface ให้ใช้งาน internet ได้และติดตั้ง aircrack-ng suite ไว้ด้วย

2.1 Set wireless interface ให้อยู่ใน monitor mode

> airmon-ng start wlan0

2.2 สร้าง access point ให้ชื่อ SSID และ MAC address เหมือนกับสถานที่ที่เราอยากจะลวงขึ้นมา

> airbase-ng -e "SSID_NAME" -a 00:11:22:33:44:55 -c 11 mon0

2.3 set configuration ให้กับ access point เพื่อให้มันทำงานเหมือนของจริง และใช้งานได้จริง (at0 เป็น interface ที่เพิ่มขึ้นมาหลังจาก run airbase-ng)

> ifconfig at0 up

> ifconfig at0 192.168.10.1 netmask 255.255.255.0

> route add -net 192.168.10.0 netmask 255.255.255.0 gw 192.168.10.1

> /etc/init.d/dhcp3-server start

2.4 ทำการ set ค่า firewall ของเครื่องและทำการ route traffic ให้

> iptables --flush

> iptables --table nat --flush

> iptables --delete-chain

> iptables --table nat --delete-chain

> iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

> iptables --append FORWARD --in-interface at0 -j ACCEPT

> echo 1 > /proc/sys/net/ipv4/ip_forward

หลังจากที่ผมทำการ connect iPhone ให้ใช้งาน rogue AP ที่ทำการลวงขึ้นมาปรากฎว่า location ของ iPhone ที่ผมใช้งานนั้นมันเกิดมั่วขึ้นมาครับ รูปด้านล่างแสดงสถานที่จริง สังเกตว่าผมอยู่ใกล้ ๆ แม่น้ำ

ส่วนรูปนี้ผมเปิด map ใน iPhone ครับ สถานที่ต่างกันไกลพอสมควร

ผลการทดลอง location spoof ไม่ได้กลายเป็นสถานที่ที่ตั้งใจจะลวงขึ้นมาก็เนื่องจาก source ที่เหลือครับ คือข้อมูลจาก cell station และ GPS ซึ่งวิธีการจัดการก็คือการทำ jamming ให้สัญญาณมันใช้งานไม่ได้ โดยวิธีที่มีประสิทธิภาพที่สุดก็คือการใช้เครื่องมือครับ หาซื้อเอาตาม internet ยิ่งเราตัดสัญญาณจากเครือข่ายโทรศัพท์ GPS และ Access point รอบด้านมากเท่าใด และบังคับให้มาใช้งานผ่าน AP ของเราแทน location spoofing ก็จะได้ผลมากขึ้น [การทำ jamming หากสร้างความรำคาญ หรือรบกวนผู้อื่น เป็นการกระทำที่ผิดกฎหมายนะครับ whitehat hacker จะไม่ทำเด็ดขาด การสาธิตของผมจึงต้องทำอยู่บนตึกสูงที่ไม่มีสัญญาน access point ตัวอื่นมากวน]

GPS Attack ในทางสงคราม

เมื่อปลายปีที่แล้ว ถ้าได้ติดตามข่าวกันน่าจะเคยได้ยินเรื่องอากาศยานไร้คนขับ UAV(Unmanned Aerial Vehicle หรือ DRONE ซึ่งจัดเป็นเทคโนโลยีด้านสงครามขั้นสูงที่ประเทศมหาอำนาจใช้งานกัน) ของ US ถูกอิหร่านโจมตีโดยวิธีที่เรียกว่า GPS Spoofing หลังจากอิหร่านทำให้เจ้าเครื่อง US-DRONE ตกแล้ว ก็ได้ออกมาบอกว่าทำการเจาะเข้าไปใน US-DRONE และขโมยข้อมูลออกมาได้หมด ส่วนทางฝั่ง US ก็ออกมาตอบโต้ว่าทำไม่ได้หรอก เนื่องจากมีการเข้ารหัสไว้เป็นอย่างดี แต่ไม่นานหลังจากนั้นผบ.ของอิหร่านออกมาแถลงข่าวพร้อมทั้งภาพประกอบเครื่อง DRONE ของอิหร่าน แต่ผมยังไม่เคยเห็นมันบินนะครับ

IRAN-DRONE

Current breakthrough

เมื่อไม่นานมานี้ อาจารย์ Todd E. Humphreys แห่ง University of Texas at Austin ได้บรรยายในงาน TedXTalk เกี่ยวกับเทคโนโลยี GPS Attack ที่สร้างขึ้นด้วยงบประมาณไม่เกิน 1000USD

การทดลองของ Humphreys ได้ทำการสาธิตให้เจ้าหน้าที่ของ DHS-Department of Homeland Security เพื่อพิสูจน์งานวิจัยการโจมตี GPS โดยเครื่อง DRONE ที่นำมาสาธิตถูกโจมตีด้วย GPS spoofing attack ได้จริง ๆ หลักสำคัญของการโจมตีก็คือการสร้างสัญญาณลวง GPS และอีกเรื่องก็คือข้อมูลของ GPS ไม่มีการเข้ารหัส การโจมตีที่เรียกว่า GPS spoofing จึงทำได้สำเร็จ

ก็เป็นอันจบ series ของ GPS Attack แล้วนะครับ หวังว่าคงได้ความรู้เรื่อง GPS attack เพิ่มมากขึ้น

Up Next

ARTICLES

Feb

25

2021

Incognito Mode EP1

สำหรับใน EP 1 นี้ได้คุณพรสุข มาบรรยายในหัวข้อ Thailand's Cyber

READ MORE

ARTICLES

Jan

27

2021

Difference between Single-stage Ransomware and Multi-stage Ransomware

องค์กรที่มีแผนรับมือ(Incident Response) กรณีการโจมตีของ Ransomware Attack ต้องเริ่มมาทบทวนแผนกันใหม่นะครับเนื่องจากรูปแบบการโจมตีของ attackers มีชั้นเชิงที่จะบีบบริษัทหรือองค์กรที่ตกเป็นเหยื่อมากยิ่งขึ้น

READ MORE

ARTICLES

Jan

27

2021

VA/Pentest Service FAQs

บทความนี้อยากทำให้ผู้อ่านได้เข้าใจถึง VA/Pentest Service ซึ่งเป็น Service หลักของ Incognito Lab

READ MORE