17/4/2025 อัปเดตสถานการณ์ โครงการ CVE รอดชั่วคราว

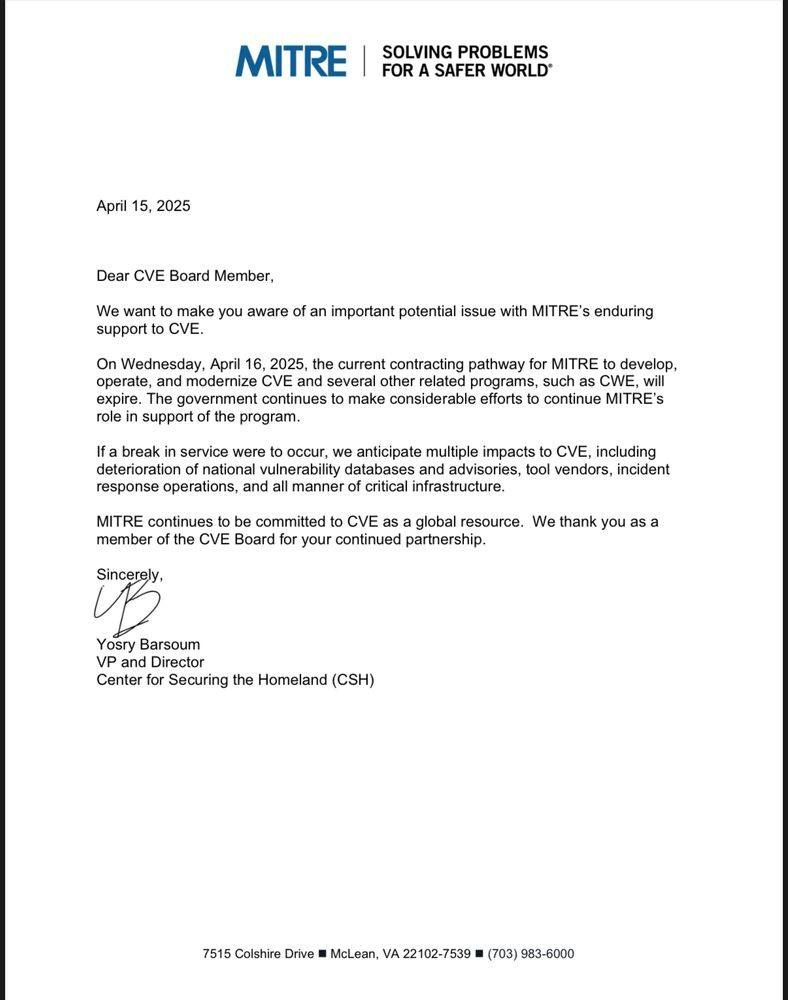

CISA ยืดเวลาให้ทุนในโครงการ CVE ต่ออีก 11 เดือน หลังจากที่เมื่อวาน (16 เม.ย. 2025) โลกไซเบอร์ปั่นป่วนเมื่อสัญญาการสนับสนุนจากรัฐบาลสหรัฐฯ แก่ MITRE ซึ่งดูแลโครงการ CVE หมดอายุลงแบบไม่มีความชัดเจนว่าจะมีใครมารับช่วงต่อหรือไม่

ล่าสุด! CISA (หน่วยงานความมั่นคงทางไซเบอร์ของสหรัฐฯ) ประกาศ “ยืดอายุสัญญา” ให้ MITRE ดำเนินงานโครงการ CVE ต่อไปได้อีก 11 เดือน เป็นการซื้อเวลาเพื่อไม่ให้ระบบตรวจสอบและเผยแพร่ช่องโหว่ทั่วโลกต้องหยุดชะงัก

แต่... ยังไม่จบแค่นั้น! สมาชิกบอร์ด CVE หลายคนได้เริ่มเคลื่อนไหวเพื่อก่อตั้งองค์กรใหม่ในชื่อ "CVE Foundation" ซึ่งจะเป็นมูลนิธิไม่แสวงหากำไร เพื่อบริหารจัดการโครงการ CVE อย่างยั่งยืนและเป็นกลางในระยะยาว ลดการพึ่งพาทุนจากรัฐบาลรายเดียว (อย่างไรก็ตาม CVE Foundation ไม่ใช่ Official Action จากบอร์ดของ CVE ในปัจจุบัน แต่เป็นกลุ่มคนในบอร์ดที่พยายามผลักดันให้โครงการ CVE ยังอยู่ต่อไปได้ในระยะยาว)

ข่าวสำคัญวันนี้ (16/4/2025) เกี่ยวกับฐานข้อมูล CVE อาจหยุดให้บริการหลังจากวันนี้

CVE คืออะไร?

CVE (Common Vulnerabilities and Exposures) คือระบบกลางที่ใช้ระบุช่องโหว่ด้านความปลอดภัยที่ตรวจพบในระบบซอฟต์แวร์และฮาร์ดแวร์ ช่วยให้ทุกฝ่ายในแวดวงความปลอดภัย—ไม่ว่าจะเป็นนักวิจัย ทีม SOC หรือ Vendor—สามารถใช้หมายเลขอ้างอิงเดียวกันในการติดตามและจัดการช่องโหว่

ใครเป็นผู้ดูแล?

MITRE คือผู้ดำเนินการหลักของโปรแกรม CVE โดยได้รับทุนสนับสนุนจาก CISA และรัฐบาลสหรัฐฯ มาตั้งแต่ปี 1999

โดยการออกหมายเลข CVE ได้จะต้องเป็น CNA (CVE Numbering Authority) ปัจจุบันมีบริษัท/หน่วยงานที่เป็น CNA ทั้งหมด 453 CNA ซึ่งส่วนใหญ่จะเป็น Vendor ที่เป็นเจ้าของ Product นั้น ๆ ซึ่งพอเป็น Product ของบริษัทที่ไม่ได้ใหญ่มากก็จะไม่มี CNA ที่มาดูแลโดยตรง ดังนั้นภาระส่วนใหญ่ก็จะไปตกที่ CNA หลัก ก็คือ MITRE นั่นเอง

สถานการณ์ล่าสุด

สัญญาการดำเนินโครงการ CVE จะหมดอายุลงในวันที่ 16 เมษายน 2025 ซึ่งหมายความว่า:

- เว็บไซต์ CVE อาจไม่อัปเดตรายการช่องโหว่ใหม่อีกต่อไป

- การออกหมายเลข CVE สำหรับผู้ที่ไม่ใช่ CNA อาจถูกระงับ

- การจัดการโครงสร้างข้อมูล CVE และการตรวจสอบคุณภาพจะหยุดชะงัก

ผลกระทบที่อาจเกิดขึ้น

- ผลกระทบต่อโลกความมั่นคงไซเบอร์:

- การไม่มีหมายเลข CVE ใหม่อาจทำให้การแลกเปลี่ยนข้อมูลช่องโหว่เกิดความล่าช้า

- ระบบอัตโนมัติที่ใช้ฐานข้อมูล CVE เช่น SIEM, SOAR, XDR จะไม่สามารถอัปเดตข้อมูลภัยคุกคามล่าสุดได้

- การสื่อสารระหว่าง Vendor และลูกค้าในด้านช่องโหว่จะขาดความชัดเจน

- ผลกระทบทางธุรกิจ:

- Delay in Patch Management: บริษัทอาจไม่สามารถระบุหรือจัดลำดับความสำคัญของช่องโหว่ได้อย่างรวดเร็ว ส่งผลให้ระบบมีช่องโหว่เปิดนานขึ้น

- Loss of Compliance Readiness: องค์กรที่ต้องปฏิบัติตามมาตรฐาน เช่น ISO 27001, NIST, PCI DSS หรือ GDPR อาจเสี่ยงต่อการขาดความสามารถในการแสดงการจัดการช่องโหว่ที่เหมาะสม

- Trust Erosion: ลูกค้าหรือพาร์ทเนอร์อาจเริ่มตั้งคำถามกับระบบการจัดการความปลอดภัยขององค์กร หากไม่สามารถอ้างอิง CVE ได้อย่างเป็นทางการ

- Cost Increase: การประมวลผลและวิเคราะห์ช่องโหว่จะต้องพึ่งพาแหล่งข้อมูลอื่นหรือพัฒนาโซลูชันภายในเอง ทำให้ต้นทุนสูงขึ้นทั้งด้านเวลาและทรัพยากร

แล้วเราจะไปทางไหนต่อ?

ยังไม่มีคำตอบชัดเจนจากรัฐบาลสหรัฐฯ แต่การผลักดันให้โปรแกรม CVE ได้รับทุนต่อเนื่องหรือมีองค์กรใหม่เข้ามารับช่วงต่อถือเป็นเรื่องเร่งด่วนที่ทุกภาคส่วนควรให้ความสนใจ

สรุป

วิกฤตนี้ไม่ใช่แค่เรื่อง “ช่องโหว่” แต่เป็นเรื่อง “โครงสร้างพื้นฐานของความมั่นคงไซเบอร์” ที่ทุกธุรกิจพึ่งพา หากไม่มี CVE ที่เป็นกลางและเชื่อถือได้ จะกระทบทั้งด้านเทคนิค การปฏิบัติตามข้อกำหนด และความน่าเชื่อถือขององค์กร

News

Up Next

ARTICLES

Apr

03

2025

เรื่องราวของ “Kingpin” ผู้บุกเบิกโลกของ Hardware Hacking

ในยุคที่เทคโนโลยีและระบบอิเล็กทรอนิกส์เริ่มเข้ามามีบทบาทในชีวิตประจำวัน Joe Grand หรือที่รู้จักในชื่อ "Kingpin" ได้กลายเป็นผู้บุกเบิกสำคัญในโลกแห่งการแฮ็กและวิศวกรรมฮาร์ดแวร์ เริ่มตั้งแต่ช่วงปี 1980 เขาได้เดินทางบนเส้นทางที่เต็มไปด้วยความหลงใหลในการสำรวจและปรับแต่งระบบอิเล็กทรอนิกส์ จนนำไปสู่การสร้างผลงานที่มีอิทธิพลต่อวงการไซเบอร์ซีเคียวริตี้และเทคโนโลยีในปัจจุบัน

READ MORE

ARTICLES

Apr

02

2025

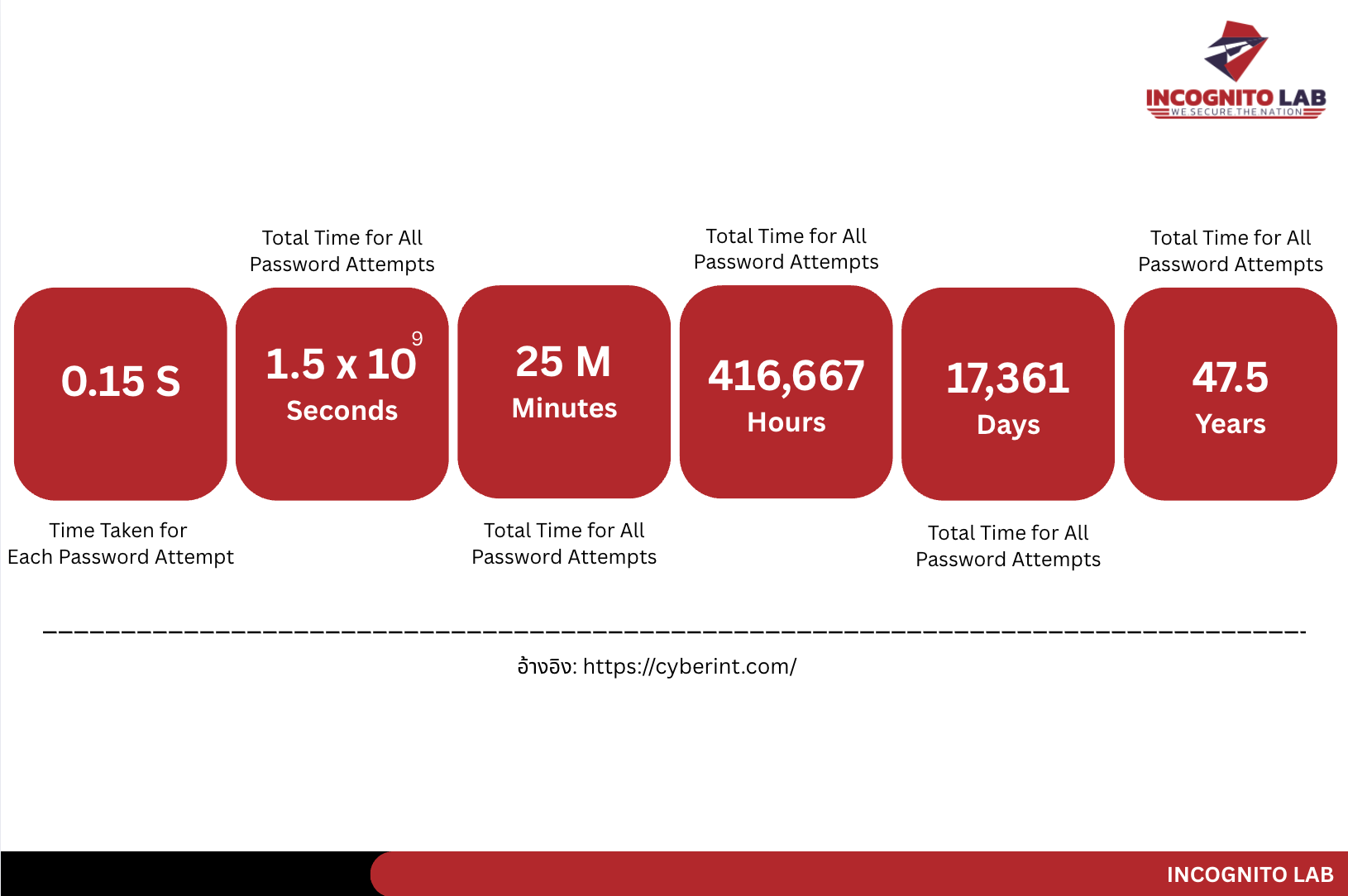

Rockyou.txt คืออะไร? ทำไมยังเป็นภัยคุกคามในปี 2025

หากคุณอยู่ในแวดวง Cybersecurity ชื่อของ "rockyou.txt" คงไม่ใช่เรื่องแปลกใหม่ บล็อกนี้จะพาคุณย้อนรอยไฟล์รหัสผ่านในตำนาน ตั้งแต่จุดเริ่มต้นจากเหตุการณ์แฮ็ก RockYou ในปี 2009 จนถึงเวอร์ชันล่าสุด Rockyou2024

READ MORE

ARTICLES

Mar

31

2025

รู้จัก Web Tamper Prevention จาก BytePlus – ป้องกันเนื้อหาเว็บไซต์ถูกแก้ไข

บทความนี้จะพาคุณทำความรู้จักกับ Web Tamper Prevention หนึ่งในฟีเจอร์ด้านความปลอดภัยจาก BytePlus ที่ออกแบบมาเพื่อป้องกันการแก้ไขหรือฝังเนื้อหาที่ไม่พึงประสงค์บนเว็บไซต์ โดยจะอธิบายแนวคิดการทำงานร่วมกับระบบ CDN และ WAF พร้อมแสดงตัวอย่างการตั้งค่าและทดลองใช้งานจริง (POC) เพื่อให้เห็นภาพชัดเจนว่าวิธีการสามารถช่วยเสริมความมั่นคงให้กับเว็บไซต์ได้อย่างไร

READ MORE