Oracle Responds to Legacy Cloud Threat with Record April Patch Release

Nuttakorn Dhiraprayudti

378 แพตช์จาก Oracle ในเดือนแรกของไตรมาส 2

สัญญาณอันตรายที่องค์กรไม่ควรเมิน ในเดือนนี้ Oracle ปล่อยอัปเดตความปลอดภัยครั้งใหญ่ที่สุดครั้งหนึ่งรวม 378 แพตช์ ครอบคลุมช่องโหว่จากผลิตภัณฑ์หลักเกือบทุกตัวทั้ง Oracle Database, MySQL, WebLogic ฯลฯ

เบื้องหลังการอัปเดตมหาศาลนี้คาดว่ามาจากเหตุการณ์ที่น่ากังวลคือ การเจาะระบบ Oracle Legacy Cloud Infrastructure (OCI Classic)

Oracle Legacy Cloud คืออะไร ?

มันคือระบบ Cloud Infrastructure รุ่นเก่าของ Oracle ที่เปิดให้บริการก่อนเวอร์ชันปัจจุบัน (OCI Gen 2) โดยยังมีลูกค้าบางกลุ่มที่ใช้ระบบนี้อยู่

ปัญหา

ระบบเก่าที่ใช้งานได้มักถูก maintain ให้ใช้งานได้ไปเรื่อย ๆ เนื่องจากกังวลถึงการอัปเดตต่าง ๆ ที่มีผลกระทบต่อการทำงาน แต่ในเรื่องนี้ก็มีในปัญหาในเรื่องของความปลอดภัยเช่นกัน เนื่องจากระบบเก่ามักไม่ได้รับการอัปเดตด้านความปลอดภัยอย่างสม่ำเสมอ ทำให้ตกเป็นเป้าของการโจมตีง่ายขึ้น

หากองค์กรของคุณยังใช้ Cloud รุ่นเก่า หรือไม่แน่ใจว่าโครงสร้าง Cloud ปัจจุบันมีจุดอ่อนตรงไหน — นี่คือเวลาที่ควรรีบตรวจสอบทันที

Timeline: เหตุการณ์เจาะระบบ Oracle Legacy Cloud

- มี.ค. 2025 – แฮ็กเกอร์ชื่อ rose87168 อ้างว่าสามารถขโมยข้อมูลล็อกอินจากระบบดังกล่าว และนำไปเสนอขายใน BreachForums โดยอ้างว่าได้ข้อมูลล็อกอินของลูกค้า Oracle จำนวนมาก

- ต้นเดือน เม.ย. 2025 – Oracle แจ้งลูกค้าบางรายเกี่ยวกับเหตุการณ์ compromise ในระบบ legacy cloud แต่ปฏิเสธในเรื่องผลกระทบต่อ Oracle Cloud Infrastructure (OCI) ตัวปัจจุบัน

- 16 เม.ย. 2025 – CISA ออกคำแนะนำเตือนเรื่องความเสี่ยงจากข้อมูลที่อาจรั่วไหลจาก legacy Oracle cloud

- 16 เม.ย. 2025 – Oracle ปล่อย Critical Patch Update เมษายน 2025 แก้ช่องโหว่ 378 รายการ

- 16 เม.ย. 2025 – Tenable ถึงกับทำ Break down ออกมาว่าในแต่ละ Product มีจำนวนช่องโหว่ที่ทำ RCE แบบไม่ต้อง Authen ได้เยอะแค่ไหน

หากองค์กรของคุณยังใช้ Oracle อยู่

โดยเฉพาะระบบรุ่นเก่า (OCI Classic / Legacy Cloud) นี่คือสิ่งที่ ควรทำทันที เพื่อลดความเสี่ยงจากเหตุการณ์ล่าสุด:

- ตรวจสอบว่าใช้งาน Oracle รุ่นใดอยู่ - หากยังอยู่บน OCI Classic (Legacy Cloud) ให้พิจารณาแผนการย้ายไป OCI Gen2 หรือระบบที่ปลอดภัยกว่า

- ติดตั้ง Patch ที่ Oracle ปล่อยออกมา

- Review ดูว่ามีการฝัง Hardcode credential ไว้ใน Source code, infrastructure-as-code templates, automation scripts, configuration files หรือไม่ ถ้ามีควรเปลี่ยนออก และพิจารณาเลือกใช้ centralized secret management

- ตรวจสอบ log สำหรับกิจกรรมที่ผิดปกติย้อนหลัง 60-90 วัน - ค้นหาการ login แปลกๆ, IP ที่ไม่รู้จัก, หรือการดึงข้อมูลขนาดใหญ่

- วางแผนทดสอบระบบด้วยการทำ VA/Pentest - เพื่อหาช่องโหว่ที่ยังคงเหลืออยู่ และประเมินความเสี่ยงเชิงลึก

Ref:

Up Next

ARTICLES

Apr

16

2025

ฐานข้อมูล CVE อาจหยุดให้บริการหลังจากวันนี้

วิกฤตนี้ไม่ใช่แค่เรื่อง "ช่องโหว่" แต่เป็นเรื่อง "โครงสร้างพื้นฐานของความมั่นคงไซเบอร์" ที่ทุกธุรกิจพึ่งพา หากไม่มี CVE ที่เป็นกลางและเชื่อถือได้ จะกระทบทั้งด้านเทคนิค การปฏิบัติตามข้อกำหนด และความน่าเชื่อถือขององค์กร

READ MORE

ARTICLES

Apr

03

2025

เรื่องราวของ “Kingpin” ผู้บุกเบิกโลกของ Hardware Hacking

ในยุคที่เทคโนโลยีและระบบอิเล็กทรอนิกส์เริ่มเข้ามามีบทบาทในชีวิตประจำวัน Joe Grand หรือที่รู้จักในชื่อ "Kingpin" ได้กลายเป็นผู้บุกเบิกสำคัญในโลกแห่งการแฮ็กและวิศวกรรมฮาร์ดแวร์ เริ่มตั้งแต่ช่วงปี 1980 เขาได้เดินทางบนเส้นทางที่เต็มไปด้วยความหลงใหลในการสำรวจและปรับแต่งระบบอิเล็กทรอนิกส์ จนนำไปสู่การสร้างผลงานที่มีอิทธิพลต่อวงการไซเบอร์ซีเคียวริตี้และเทคโนโลยีในปัจจุบัน

READ MORE

ARTICLES

Apr

02

2025

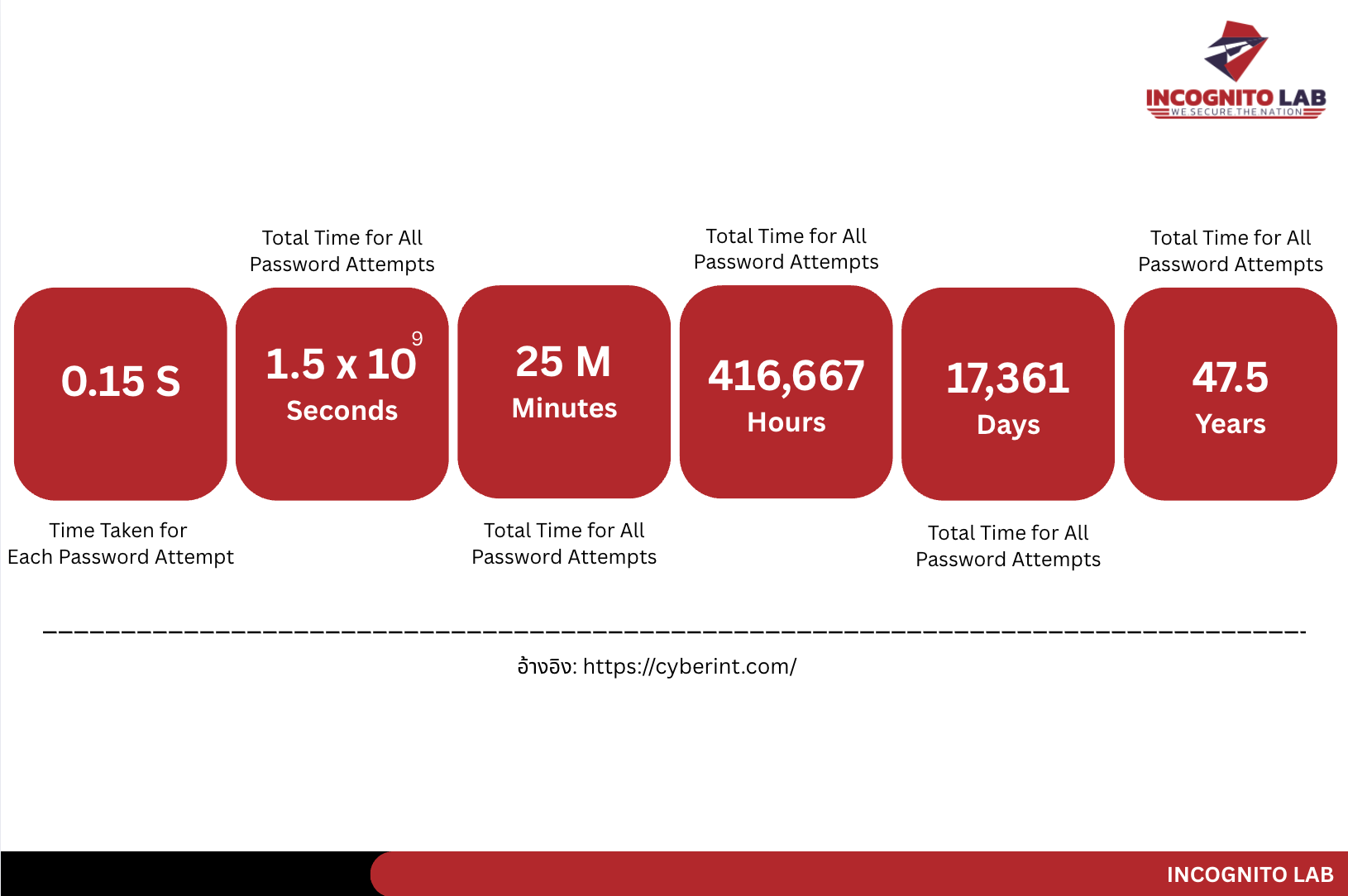

Rockyou.txt คืออะไร? ทำไมยังเป็นภัยคุกคามในปี 2025

หากคุณอยู่ในแวดวง Cybersecurity ชื่อของ "rockyou.txt" คงไม่ใช่เรื่องแปลกใหม่ บล็อกนี้จะพาคุณย้อนรอยไฟล์รหัสผ่านในตำนาน ตั้งแต่จุดเริ่มต้นจากเหตุการณ์แฮ็ก RockYou ในปี 2009 จนถึงเวอร์ชันล่าสุด Rockyou2024

READ MORE