Snowflake Breach 2024: เมื่อ Infostealer กลายเป็นภัยเงียบที่ EDR มองไม่เห็น

Nuttakorn Dhiraprayudti

ช่วงนี้กำลังให้ความสนใจข้อมูล (Info)Stealer Log เป็นพิเศษ เจ้าสิ่งนี้คือ Log ที่ถูกดึงออกจากเครื่องที่ติด Malware ประเภท Infostealer ซึ่งทำหน้าที่ขโมยข้อมูลเป็นหลัก

ลองนึกภาพว่าถ้ามีคนแอบเข้ามาในบ้านคุณโดยไม่ได้หยิบของชิ้นใหญ่ติดมืออกไปเลย แต่ไล่เดินดูทุกห้องในบ้าน เปิดลิ้นชักทุกตู้ พร้อมจดข้อมูลที่มีความสำคัญ และ copy กุญแจทุกดอกในบ้านเก็บไว้ ก่อนที่จะเดินออกไปเงียบ ๆ ซึ่งทั้งหมดนี้ทำเสร็จภายในไม่กี่นาที - นั่นแหละ Infostealer

หากเกิดในเครื่องคอมพิวเตอร์ของเราก็เหมือนกับว่าเราโดนขโมย Credential ที่อยู่ใน Browser, ค่า Session ต่าง ๆ ที่มีการ Login อยู่, ข้อมูลบัตรเครดิต, ไฟล์สำคัญ, Private key ของ Wallet และอื่น ๆ อีกมากมาย

ความน่ากลัวคือ Infostealer บางตัวไม่ได้มีการทำ Persistence mechanism หรือการฝังตัวถาวรบนเครื่องเลยด้วยซ้ำ หมายความว่าเมื่อมันขโมยข้อมูลเสร็จและส่งกลับไปยัง C2 Server แล้ว ก็ทำการลบตัวเองทิ้ง แทบไม่มีร่องรอยใด ๆ บนเครื่องเลยด้วยซ้ำ

ในมุมธุรกิจของผู้สร้าง Infostealer นั้น เป้าหมายหลักคือการขาย “ข้อมูล” ซึ่งหลังจากรวบรวม Log จากเครื่องเหยื่อได้แล้ว ข้อมูลเหล่านั้นจะถูกนำไปประกาศขายใน Darkweb หรือ Telegram channel ต่าง ๆ

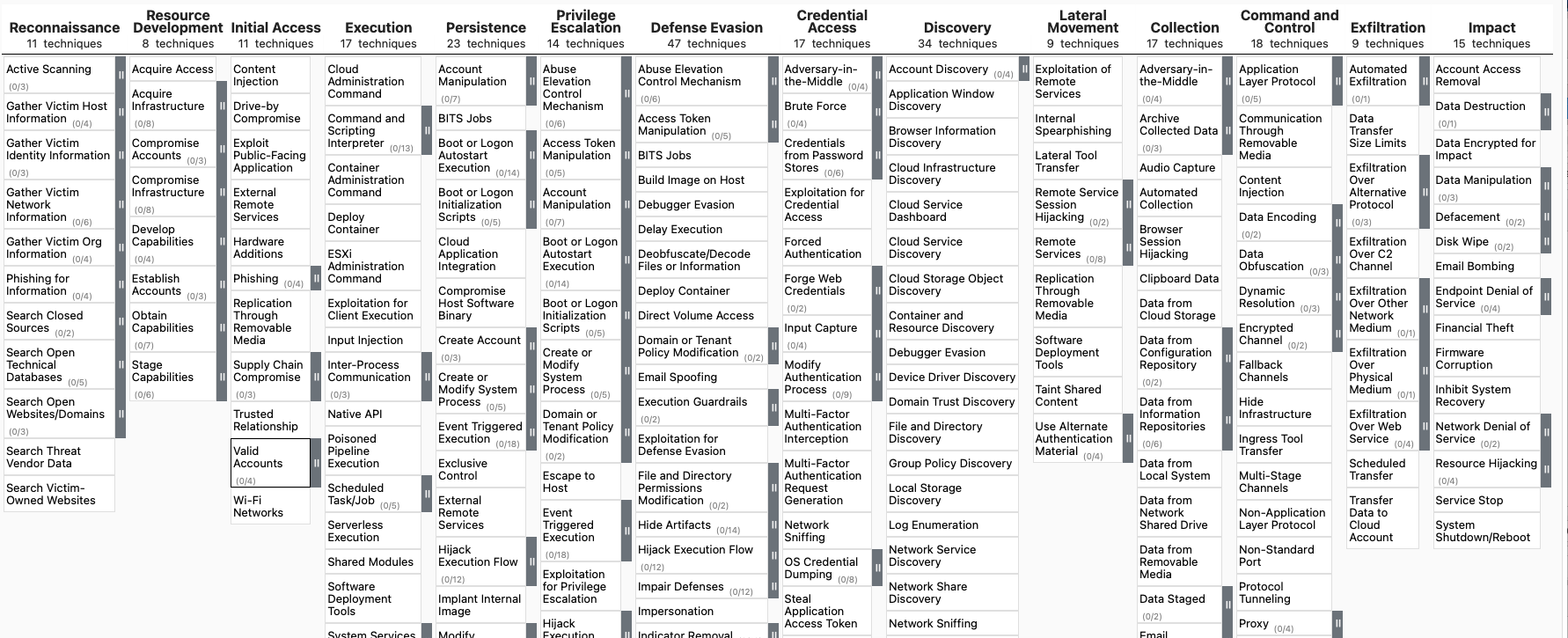

ภาพด้านล่างแสดงถึงตาราง MITRE ATT&CK FRAMEWORK ที่รวบรวมพฤติกรรม เทคนิค (Techniques) และกลยุทธ์ (Tactics) ของแฮกเกอร์ตามสถานการณ์จริง ช่วยให้ทีมรักษาความปลอดภัยไซเบอร์เข้าใจวิธีที่ผู้โจมตีทำงาน ปรับปรุงการตรวจจับภัยคุกคาม (Detection) และสร้างระบบป้องกันที่แข็งแกร่งยิ่งขึ้น

ต้องบอกว่าในการโจมตีจริงก่อนจะสร้างความเสียหาย (Impact) ซึ่งเป็นขั้นตอนสุดท้ายนั้นต้องทำขั้นตอนแรก ๆ ให้สำเร็จให้ได้ก่อน ซึ่งส่วนที่ยากและกินเวลาที่สุดคือทำ Initial Access หรือการหาวิธีเจาะเข้าสู่เครื่อง หรือ Service ต่าง ๆ ขององค์กรให้ได้ จากนั้นค่อยหาวิธีการทำ Escalation หรือ ทำ Lateral movement ในรูปแบบต่าง ๆ

แน่นอนว่าหาก Threat Agent ต้องหา Initial Access เองนั้นก็สามารถทำเองได้ แต่อาจใช้เวลานานและลงแรงมากขึ้น รวมถึงมีควาามเสี่ยงต่อการโดนตรวจจับได้ด้วย ดังนั้นการซื้อข้อมูล Stealer Log จึงเป็นวิธีการที่ได้รับความนิยมอย่างมากในปัจจุบัน

การซื้อขายใน Dark Web Marketplace ส่วนใหญ่ขอแบ่งเป็น 2 กลุ่ม ซึ่งบางคนอาจจะคิดว่าเหมือนกัน แต่จริง ๆ แล้วไม่เหมือนกัน

- Credential Leak คือ ข้อมูล Username/Password/URL ซึ่งเป็นข้อมูลอาจจะมาจากการโจมตีหลาย ๆ รูปแบบ เช่น SQL injection เป็นต้น ปัญหาของข้อมูลกลุ่มนี้คือ “คุณภาพ” บ่อยครั้งถูกอ้างว่าเป็นชุดข้อมูลใหม่ แต่จริง ๆ แล้วก็คือ Dataset เก่าเก่ามาปนกับข้อมูลใหม่เพียงเล็กน้อยแล้วเอามาปล่อยซ้ำ ทำให้องค์กรตรวจสอบหาต้นตอได้ยาก และ Next action ซึ่งโดยส่วนใหญ่ก็คือสั่งให้ไป Reset password แต่แทบที่จะหาต้นตอของปัญหาได้ยาก

- Stealer Log แม้จะมีข้อมูล Username/Password/URL เหมือนกัน แต่จุดเด่นคือจะสามารถ Track กลับไปได้ว่าข้อมูลนั้นโดนขโมยออกมาจากเครื่อง (Machine) ไหน และเมื่อไร ซึ่งมันสามารถที่จะตรวจสอบหาต้นตอและประเมินความเสียหายได้แม่นยำมากกว่า

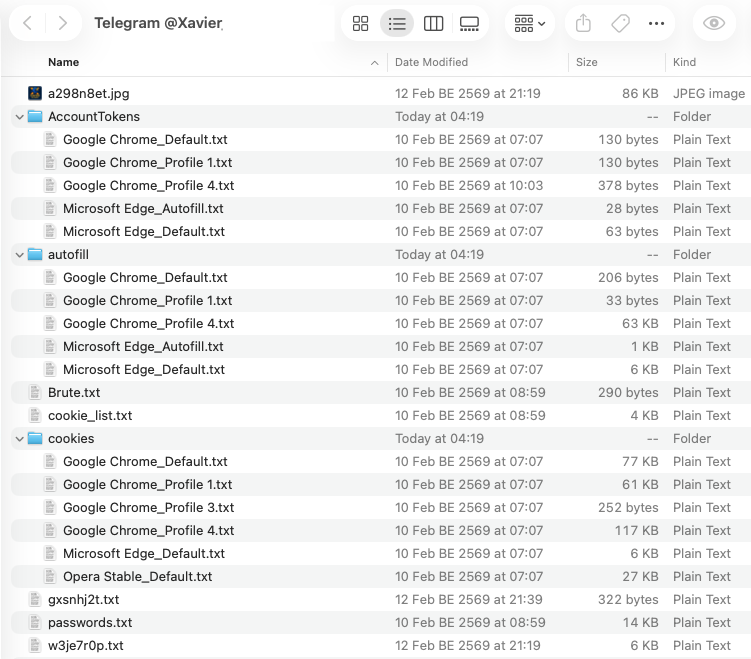

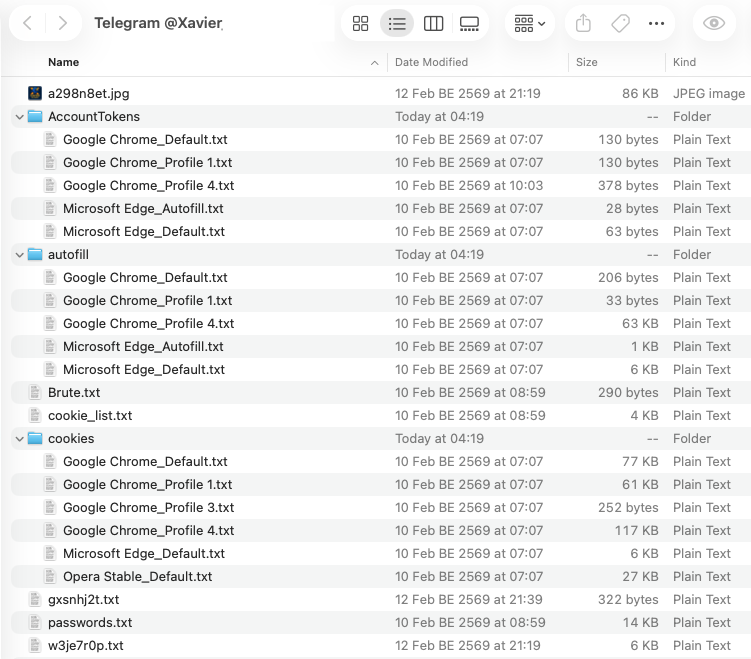

ตัวอย่างข้อมูล Stealer Log

ข้อมูลประกอบไปด้วย

- Credential → Username/Password/URL

- Cookie → ค่า Cookie ในเครื่องนั้นที่มี Session ค้างอยู่ ซึ่งต่อให้มีการใช้ 2FA ในการทำการยืนยันตัวตน แต่ถ้า Session ยังไม่หมดอายุ ก็สามารถนำ Cookie ไปสวมรอยเข้าใช้งานระบบได้ทันที

- Autofill → ข้อมูลที่ Browser จำไว้ เช่น ชื่อ นามสกุล ที่อยู่ ซึ่งข้อมูลเหล่าสามารถสืบหา Identity ของเจ้าของเครื่องได้

- Machine detail → รายละเอียดเกี่ยวกับเครื่อง, รายการ Software ที่มีการติดตั้งบนเครื่อง

มาเข้าสู่ Case ของ Snowflake ที่เกิดขึ้นจริงในปี 2024

Snowflake เป็นผู้ให้บริการ Cloud Data Platform สัญชาติอเมริกันรายใหญ่ ที่มีลูกค้ามากกว่า 10,000 รายทั่วโลกใช้งาน

เรื่องราวเริ่มขึ้นเมื่อ Mandiant ตรวจพบการรั่วไหลของข้อมูลลูกค้า Snowflake จำนวนมาก ในตอนแรกหลาย ๆ case พบว่าต้นตอเกิดจาก Credential leak ของลูกค้ารายนั้น ๆ ซึ่งทำให้พุ่งเป้าไปที่ความประมาทของลูกค้าเอง แต่เมื่อสืบลึกลงไปกลับพบร่องรอยที่เชื่อมโยงกันภายใต้ codename ที่ทาง Mandiant ใช้ชื่อว่า UNC5537

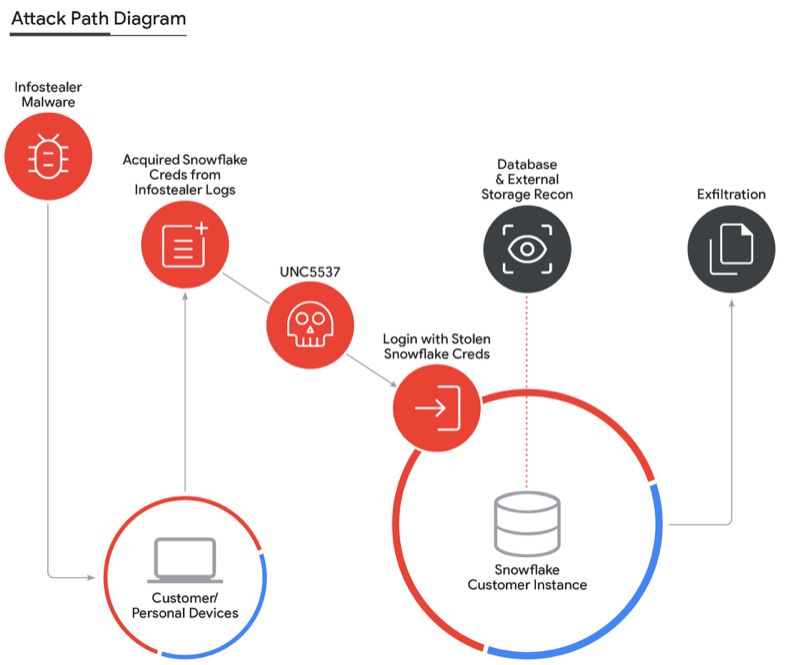

จากข้อมูลของ Mandiant พบว่ามี Attack Path Diagram ตามรูปด้านล่าง

ซึ่งแน่นอนว่าส่วนของ Initial access เริ่มมาจาก Infostealer Malware ที่มีข้อมูลของ Snowflake ตั้งแต่ปี 2020 ซึ่งผ่านไปเกือบ 4 ปีจนถึงวันที่เกิดเหตุ ซึ่ง control ที่ควรจะมีเช่น การเปลี่ยนรหัสผ่าน และ การตั้ง 2FA ก็ไม่มีการถูกบังคับใช้

และจากข้อมูลของ Infostealer ก็ พบว่า Malware ไม่ได้ติดตั้งอยู่บนเครื่องของพนักงานของ Snowflake แต่กลับเป็นเครื่องของ Outsource/3rd Party ที่เข้ามาทำงานให้ Snowflake ซ้ำร้ายกว่านั้นเครื่องที่ติดตั้ง Malware เป็นเครื่องส่วนตัว ซึ่งมีการติดตั้ง เกมเถื่อน ซอฟต์แวร์เถื่อน ซึ่ง Infostealer Malware ได้ฝังตัวมากับซอฟต์แวร์เหล่านี้

จากเคสของ Snowflake เราจะเห็นได้ชัดเจนว่า ภัยเงียบอย่าง Infostealer นั้นไม่ได้น่ากลัวแค่ตัว Malware แต่มันคือ "ข้อมูลที่หลุดไปแล้ว" ซึ่งพร้อมจะถูกนำมาใช้โจมตีเราเมื่อไหร่ก็ได้

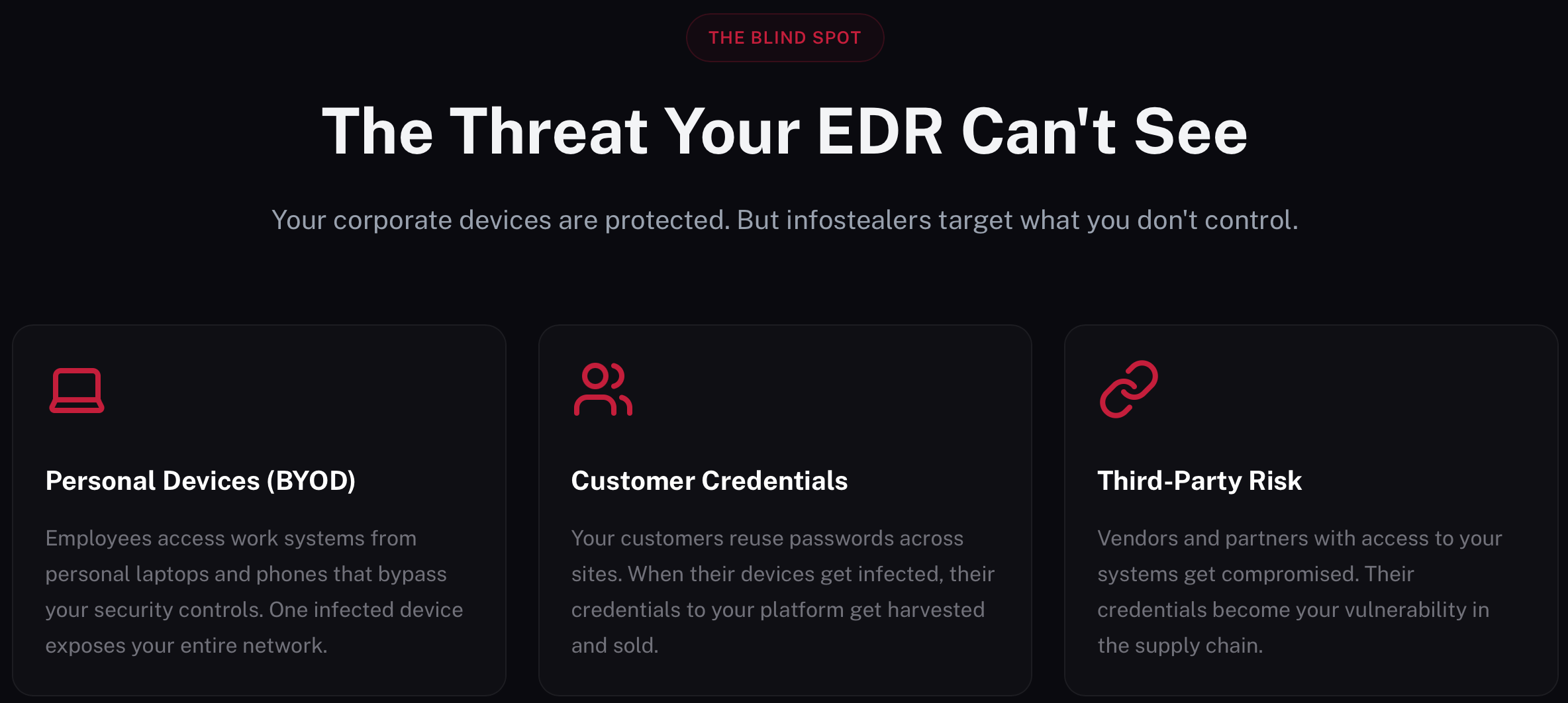

หากเป็นเครื่องคอมพิวเตอร์ภายในองค์กร เราย่อมมีวิธีการควบคุมที่รัดกุม มีการติดตั้ง Endpoint Protection เพื่อเฝ้าระวัง แต่คำถามสำคัญที่ท้าทายทุกองค์กรในตอนนี้คือ "ถ้าเป็นเครื่องของ 3rd Party หรือเครื่องส่วนตัวของพนักงานล่ะ... เรามี Visibility เพียงพอแล้วหรือยัง?" เพราะเราไม่สามารถควบคุมสิ่งที่เกิดขึ้นบนเครื่องเหล่านั้นได้เลย จนกว่าข้อมูลจะรั่วไหลออกไปสู่สาธารณะ

นี่คือเหตุผลที่ RedAlert https://redalertlab.com โดย Incognito Lab เข้ามามีบทบาทสำคัญ เราไม่ได้แค่รอให้การโจมตีเกิดขึ้น แต่เราช่วยคุณ "เฝ้าระวังเชิงรุก" (Proactive Monitoring) เพื่อตามหาข้อมูลที่หลุดออกไปในตลาดมืด (Dark Web) และระบุต้นตอของการรั่วไหลได้อย่างแม่นยำ เพื่อให้คุณสามารถจัดการปัญหาที่ต้นเหตุและปิดความเสี่ยงได้ทันท่วงที ก่อนที่ความเสียหายจะขยายวงกว้างเหมือนเคสที่เกิดขึ้นในระดับโลก

Reference: https://cloud.google.com/blog/topics/threat-intelligence/unc5537-snowflake-data-theft-extortion

Get the help you need

หากท่านสนใจและต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับบริการของเรา สามารถ นัดหมายเพื่อนัดพูดคุย ผ่านหน้าเว็บไซต์ได้ทันที ทีมงานของเรายินดีให้คำปรึกษาและตอบทุกข้อสงสัยของท่านอย่างเต็มที่

Up Next

ARTICLES

Feb

04

2026

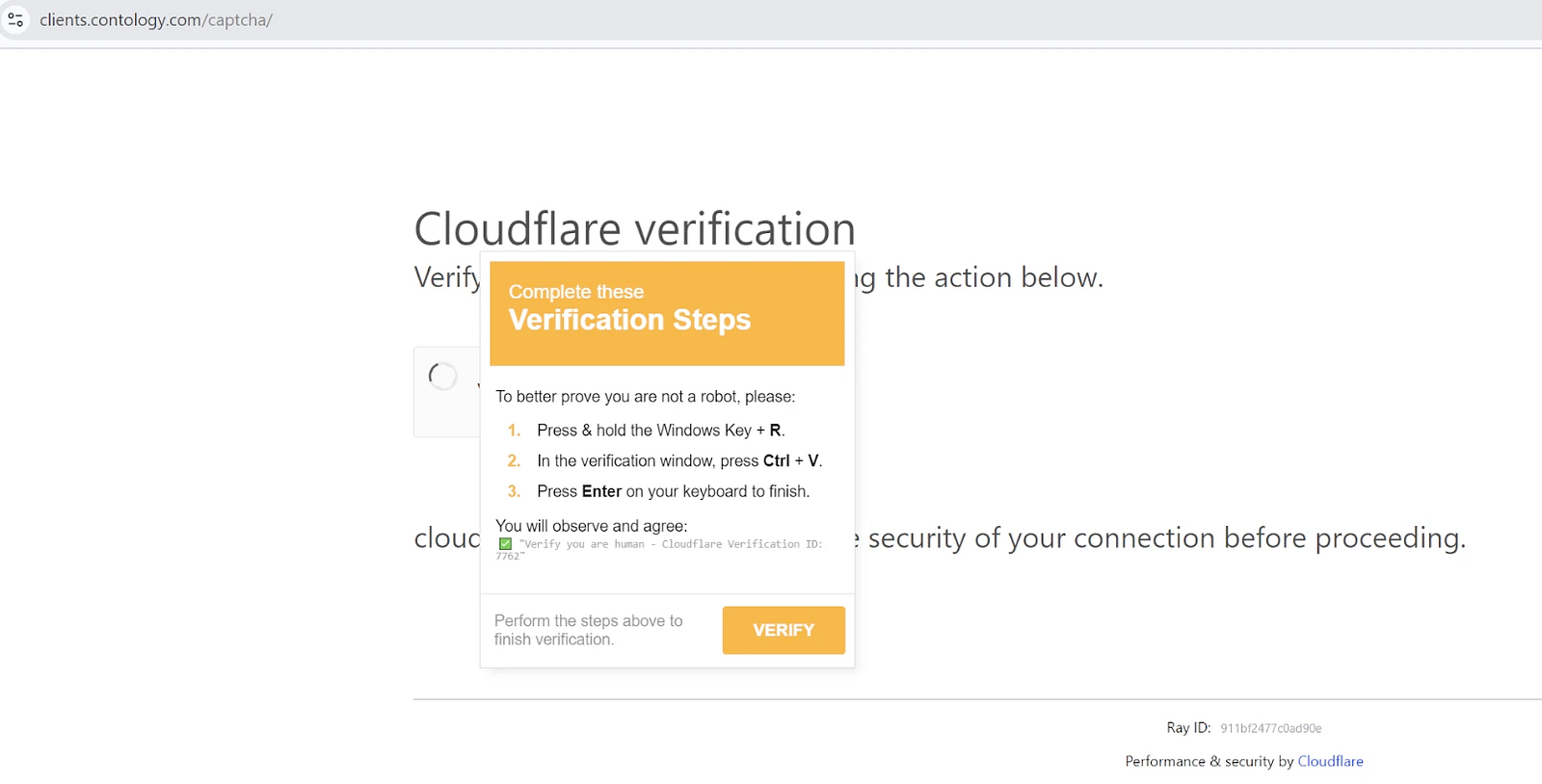

เคยเจอไหม? หน้าเว็บ Cloudflare ปลอมที่หลอกให้คุณคัดลอกคำสั่งแปลก ๆ

พาไปรู้จักเทคนิคยอดฮิตที่ชื่อว่า ClickFix และ FileFix ที่เน้นหลอก "พฤติกรรม" ของท่านให้ “เผลอทำตาม” บทความนี้จะพาไปดูว่าเทคนิคดังกล่าวคืออะไร มีที่มาอย่างไร พร้อมวิธีรับมือ ใครใช้คอมพิวเตอร์ ใช้งานอินเทอร์เน็ตเป็นประจำ หรือทำงานเอกสารทุกวัน ขอแนะนำให้อ่านเลยครับผม

READ MORE

ARTICLES

Jan

15

2026

Persistence with Active Directory Certificate Services (AD CS)

Active Directory Certificate Services (AD CS) ไม่ได้เป็นเพียงระบบออกใบรับรองเท่านั้น แต่ยังสามารถถูกผู้โจมตีใช้เป็นจุดฝังตัวเพื่อคงอยู่ในระบบ (Persistence) ได้อย่างแนบเนียน บทความนี้จะพาไปทำความเข้าใจเทคนิคและแนวคิดในการใช้ AD CS เพื่อฝั่งตัวอยู่ใน Active Directory Environment

READ MORE

ARTICLES

Jan

05

2026

Introduction to Active Directory Certificate Services (AD CS)

ไม่ว่ากาลเวลาจะผันเปลี่ยนไปสักเท่าไร การโจมตีองค์กรต่าง ๆ เหล่า attacker มักจะมีเป้าหมายในการโจมตีและยึดครองระบบ Active Directory (AD) โดยอาศัยเทคนิคมากมายในการขยายผลและยกระดับสิทธิของตัวเองให้สามารถควบคุมทั้งองค์กรให้ได้

READ MORE